ESET odhalil malvér Hodur, útočníci pri špionážnej kampani zneužívajú vojnu na Ukrajine aj obavy Európanov

- Špionážna kampaň trvá najmenej od augusta 2021, pričom naďalej prebieha.

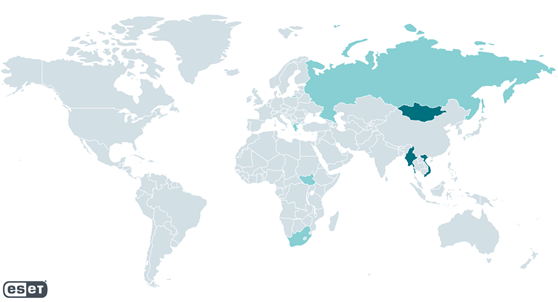

- Za špionážnou kampaňou je APT skupina Mustang Panda. Svoje útoky cieli najmä na vládne a neziskové organizácie vo východnej a juhovýchodnej Ázii. Niekoľko obetí sa nachádza aj v Európe (Grécko, Cyprus, Rusko) a v Afrike (Juhoafrická republika, Južný Sudán).

- Medzi obeťami sú výskumné organizácie, poskytovatelia internetových služieb a európske diplomatické misie.

- Útočníci využívajú na šírenie malvéru falošné dokumenty, ktoré sú pravidelne aktualizované a odkazujú na udalosti v Európe a vojnu na Ukrajine.

- Kybernetická operácia využíva vlastný loader na spustenie malvéru Hodur, ktorý je novým variantom trojanu Korplug.

- Každá fáza inštalácie škodlivého kódu využíva rôzne techniky na sťaženie analýzy programu, vrátane skomplikovania toku jeho riadenia, čím sa odlišuje od iných kampaní.

Výskumníci spoločnosti ESET odhalili aktuálne prebiehajúcu špionážnu kampaň, ktorá využíva doposiaľ nezdokumentovaný variant trojanu Korplug z dielne APT skupiny Mustang Panda. ESET pomenoval tento nový variant Hodur pre jeho podobnosť s variantom THOR, ktorý bol objavený v roku 2020. V nórskej mytológii je Hodur slepý nevlastný brat boha Thora.

Kampaň zneužíva vojnu na Ukrajine aj ďalšie témy, ktoré rezonujú v Európe. Medzi známymi obeťami sú výskumné organizácie, poskytovatelia internetových služieb a európske diplomatické misie, ktoré sa nachádzajú najmä vo východnej a juhovýchodnej Ázii.

Útočníci pravdepodobne lákajú obete prostredníctvom phishingových dokumentov, ktoré odkazujú na najnovšie udalosti v Európe, vrátane ruskej invázie na Ukrajinu. Pred vojnou utiekli do okolitých krajín podľa Úradu vysokého komisára OSN pre utečencov už viac ako 3 milióny ľudí, čo spôsobilo na ukrajinských hraniciach bezprecedentnú krízu. Jeden zo súborov, ktorý je súčasťou špionážnej kampane, má napríklad názov „Situation at the EU borders with Ukraine.exe“, v preklade „Situácia na hraniciach EÚ s Ukrajinou“.

Medzi ďalšie phishingové nástroje patria dokumenty o aktuálnych pandemických cestovných obmedzeniach, schválená mapa pre regionálnu pomoc v Grécku či nariadenia Európskeho parlamentu a Rady Európskej únie. Poslednou návnadou je zneužitý skutočný dokument, ktorý je dostupný na stránke Európskej rady. Ide o dôkaz toho, že APT skupina, ktorá je za touto kampaňou, pozorne sleduje aktuálne dianie a je naňho schopná úspešne a rýchlo reagovať.

„Na základe podobností v kóde a mnohých spoločných znakov v taktikách, technikách a procedúrach vieme túto kampaň s vysokou mierou istoty pripísať skupine Mustang Panda, tiež známej ako TA416, RedDelta alebo PKPLUG. Je to špionážna skupina, ktorá sa zameriava najmä na vládne inštitúcie a neziskové organizácie,“ vysvetľuje Alexandre Côté Cyr, výskumník spoločnosti ESET, ktorý objavil malvér Hodur. Obete APT skupiny Mustang Panda sa nachádzajú prevažne vo východnej a juhovýchodnej Ázii, a to najmä v Mongolsku. Útočníci však v menšej miere cielia aj na Európu. Skupinu napríklad neslávne preslávila kampaň z roku 2020 namierená na Vatikán.

Výskumníkom spoločnosti ESET sa nepodarilo určiť všetky obete, no táto kampaň má pravdepodobne rovnaké ciele ako predchádzajúce kampane skupiny Mustang Panda. Tak ako aj v iných prípadoch, obete tejto kampane sa nachádzajú najmä vo východnej a juhovýchodnej Ázii a v niekoľkých európskych a afrických krajinách. Podľa telemetrie spoločnosti ESET sa väčšina cieľov nachádza v Mongolsku a vo Vietname, po ktorých nasleduje Mjanmarsko. V ostatných krajinách – v Grécku, na Cypre, v Rusku, v Južnom Sudáne a v Juhoafrickej republike sa nachádza iba niekoľko obetí. Medzi identifikovanými zasiahnutými cieľmi sú diplomatické misie, výskumné organizácie a poskytovatelia internetových služieb.

Skupina Mustang Panda vo svojich kampaniach často používa vlastné loadre pre verejne dostupné malvéry, vrátane Cobalt Strike, Poison Ivy a Korplug (tiež známy ako PlugX). APT skupina je tiež známa pre vytváranie svojich vlastných Korplug variantov. „Na rozdiel od ostatných kampaní, ktoré využívajú Korplug, v tomto prípade každá fáza inštalácie škodlivého kódu využíva rôzne techniky na sťaženie analýzy programu, vrátane skomplikovania toku jeho riadenia. Útočníci nám tak chcú sťažiť prácu,“ dodáva Côté Cyr.

Viac technických informácií nájdete v našom špeciálnom blogu na stránke WeLiveSecurity. Najnovšie odhalenia našich výskumníkov nájdete na Twitteri ESET Research.