Škodlivý softvér pod drobnohľadom.

Ani vy nezálohujete? Sú pre vás vaše dáta cenné tak, že by ste boli ochotný za ne „únoscovi“ zaplatiť výkupné? Vitajte vo svete ransomware. Táto pliaga sa do internetu zahrýza čoraz viac a stala sa najvýnosnejším druhom škodlivého softvéru na svete.

Ransomware, alebo podľa slovenských zvyklostí prepisu aj ransomvér, je špecifický druh škodlivého softvéru, ktorý sa používa na okrádanie používateľov. Princípom jeho činnosti je zablokovanie prístupu k vašim dátam, napríklad ich zašifrovaním, pričom opätovný prístup k nim je možné získať až po tom, ako za ne zaplatíte. Z tohto faktu pochádza aj jeho názov, pričom ide o anglické slovo ransom, teda v preklade výkupné.

Hlavným rozdielom od bežného škodlivého softvéru, akými sú napríklad vírusy a trójske kone, je to, že ransomvér sa pred vami nijakým spôsobom nepokúša skryť. Po infekcii obvykle čo najrýchlejšie zašifruje alebo zablokuje vaše dáta a následne vás všetkými možnými spôsobmi upozorní na svoju existenciu. Vysvetlí vám pri tom aktuálnu situáciu a požiada vás o peniaze. Môže pri tom na seba zobrať podobu záchrancu alebo banditu. V prvom prípade vám oznámi, že vaše dáta sú poškodené alebo neprístupné, o čom sa aj sami môžete presvedčiť a ponúkne vám svoju pomocnú ruku, ktorá pravdaže nie je zadarmo. V druhom prípade sa jasne označí za pôvodcu celého problému a namieri na vás virtuálnu pištoľ v štýle „peniaze alebo dáta“. Alternatívou banditu je falošný šerif, ktorý na vás namieri pištoľ takisto, upozorní vás ale na porušenie zákona a vyžaduje zaplatenie pokuty.

Aký veľký problém už tento druh škodlivé softvéru tvorí? Nástup ransomvéru v posledných rokoch je vskutku masívny a dnes už je žiaľ situácia taká, že ide o najvýnosnejší druh škodlivého softvéru v obehu. To je spolu so stupňom jeho rozšírenia vskutku katastrofou a odhaduje sa, že len v minulom roku okradol ransomvér používateľov internetu o viac ako 350 miliónov dolárov.

Ako vlastne ransomvér funguje a ako vás okradne?

Ransomvér je v základe obyčajný program, ktorý automaticky vykonáva činnosť blokovania alebo šifrovania dát, pričom zároveň sprostredkováva aj komunikačný kanál medzi vami a podvodníkom. Do vášho počítača sa dostane podobne ako akýkoľvek iný škodlivý softvér. K infekcii, teda stiahnutiu programu a jeho spusteniu na vašom počítači, dôjde napríklad v rámci internetových stránok alebo pri jednoduchom kliknutí na odkaz na sociálnej sieti či v inom texte, ktorý vedie na spúšťací súbor. Ransomvér môže byť takisto na infikovanom USB kľúči, z ktorého sa infekcia prenesie na každý počítač, do ktorého daný kľúč zapojíte. Najčastejším distribučným kanálom ransomvéru je však e-mail, kde je prikladaný ako príloha. Používateľ je v e-maily vyzvaný k jej otvoreniu jednoduchým požiadaním (výrazom: detaily viď. príloha) alebo skrátka tým, že daná príloha sa očakáva (výrazom: v prílohe nájdete detaily k vašej objednávke a vyhľadávacie číslo zásielky). Ransomvéru sa v rámci e-mailov darí a dnes už v mnohých prípadoch tvorí najčastejšiu formu infekcie. Infikované e-maily v USA obsahujú ransomvér až v 62 % prípadov. Európa však príliš nezaostáva, pričom v rôznych krajinách sa ransomvér podieľa na infekcii v 30 až 55 % prípadov.

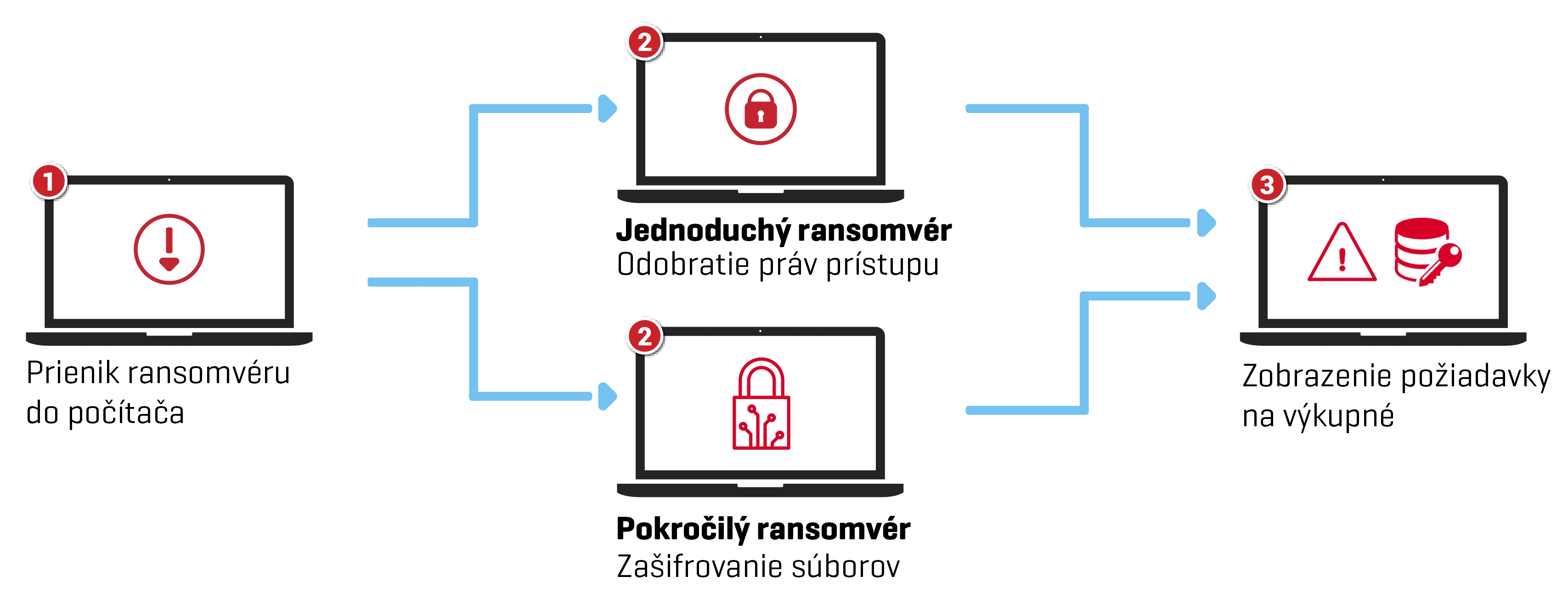

Z hľadiska komplexnosti a nebezpečnosti existujú dva druhy ransomvéru. Ten jednoduchší a menej nebezpečný zablokuje len prístup do konkrétneho používateľského účtu alebo priečinku. Na obrazovke sa zobrazí napríklad upozornenie od „polície“, že v priečinku sa našli nelegálne súbory (napríklad stiahnuté filmy) a fiktívny policajný zbor vás vyzve k zaplateniu pokuty. Táto infekcia je z pohľadu pokročilého používateľa relatívne neškodná. Ransomvér totiž stačí zo systému odstrániť a prístup do priečinkov obnoviť prevzatím práv. Ak to nezvládnete sami, vykoná vám to niekto skúsenejší alebo technik v servise. Ten nebezpečnejší a komplexnejší typ ransomvéru sa spolieha na šifrovanie. V jeho prípade je situácia z hľadiska používateľa omnoho horšia, pretože namiesto úpravy práv a operačného systému dochádza priamo k alternácii vašich cenných dát. V tejto súvislosti si je veľmi dôležité uvedomiť, že v rámci takéhoto šifrovacieho ransomvéru neexistuje dezinfekcia v pravom slova zmysle. Ak šifrovací ransomvér spustíte a tento proces nezachytí vaše antivírusové riešenie, je vo väčšine prípadov už dobojované. Následná inštalácia iného antivírusu, ktorý ransomvér vymaže, je irelevantná, pretože dáta zostanú na vašom disku zašifrované a neprístupné. Používa sa pri tom dostatočne silná šifra vyvinutá v rámci regulárnych bezpečnostných mechanizmov a dáta teda nejde odomknúť a obnoviť. Je jedno či ransomvér, ktorý šifrovanie povodne vykonal, na disku ešte je alebo nie je. Neprístupné dáta môžete len zmazať pre uvoľnenie miesta a všetko s plačom hodiť za hlavu. Ak máte dáta zálohované, môžete byť vysmiaty, pretože si ich po dezinfekcii skrátka nahráte na pôvodné miesto, tak akoby sa nič nestalo. Samozrejme, vašu zálohu nesmiete pripájať k počítaču skôr, než infekciu ransomvérom odstránite, pretože by dopadla rovnako (zašifrovala by sa a prišli by ste o ňu).

Ak máte zašifrovanú jedinú kópiu vašich dokumentov a fotografií a nechcete ich zmazať a definitívne o ne prísť, zostáva vám prakticky len možnosť zaplatiť výkupné a dostať kľúč na ich rozšifrovanie. Musíte však rátať s tým, že jednáte s podvodníkmi a nie je vôbec zaručené, že po zaplatení napríklad 100 eur dešifrovací kľúč naozaj dostanete. Podvodníci si pokojne môžu zažiadať o 100 eur znova a sťažovať sa môžete ísť akurát tak na lampáreň.

Softvér obvykle funguje tak, že po infekcii kontaktuje svoj riadiaci server, kde si stiahne šifrovacie kľúče. Následne spustí vyhľadávanie, pričom sa obvykle zameriava na textové dokumenty Wordu a Excelu (DOC, DOCX, XLS, XLSX), fotografie (JPG) a iné často dôležité dáta (PDF, TXT a podobne). Nájdené dáta zašifruje nejakým druhom šifrovacieho algoritmu a má vyhraté. Bez hesla dáta následne už neotvoríte, pričom je jedno, ako sa budete snažiť. Zabudnite, že použijete nejaký program na obnovu zmazaných dát a podobne. Dáta totiž už vo svojej pôvodnej podobe neexistujú. Jednoducho povedané, vaše fotky a dokumenty reprezentované bitmi v podobe 001010 a miliónmi či miliardami ďalších týchto čísiel už na disku takto uložené nie sú a ich poradie je prehádzané. Len dešifrovací kľúč pri tom drží návod k tomu, ako. Bez neho budete dáta skúšať prehadzovať neúspešne pokojne aj do konca sveta. Po zašifrovaní sa zobrazí správa používateľovi, či už vo forme cukru alebo biču a žiada sa o zaplatenie výkupného, za ktoré vám môže, ale pravdaže aj nemusí byť dešifrovaíc kľúč poskytnutý. Kľúče sú pritom pre každú inštanciu odlišné. Ak teda dôjde k infekcii dvoch vašich počítačov a na jednom výkupné zaplatíte, neznamená to, že daný kľúč úspešne použijete zadarmo aj na druhom počítači.

Výška výkupného je rôzna a závisí len od toho, koľko si ešte vydierač myslí, že budete schopný zaplatiť. O jednou euro vás žiadať nebude, pretože by sa mu to nevyplatilo a takisto vás nebude žiadať o milión eur, pretože by takú sumu za dáta zrejme nikto nezaplatil. Bežne ide teda napríklad o 50 alebo 100 eur. Aj keď si vydierač sumu vypýta v eurách alebo dolároch, platba je v realite obvykle vykonaná v nejakej virtuálnej mene, najčastejšie bitcoine. Všetko prebieha na pozadí, napojením na nejaký druh platobného systému. Svoje odoslané peniaze pri platbe kartou tak budete lokalizovať márne, pretože budú smerovať práve na takúto regulárnu zmenáreň, ktorá ich prevedie na bitcoin a následne pošle na anonymný bitcoinový účet, respektíve peňaženku podvodníka.

Rozširovanie ransomvéru vo svete

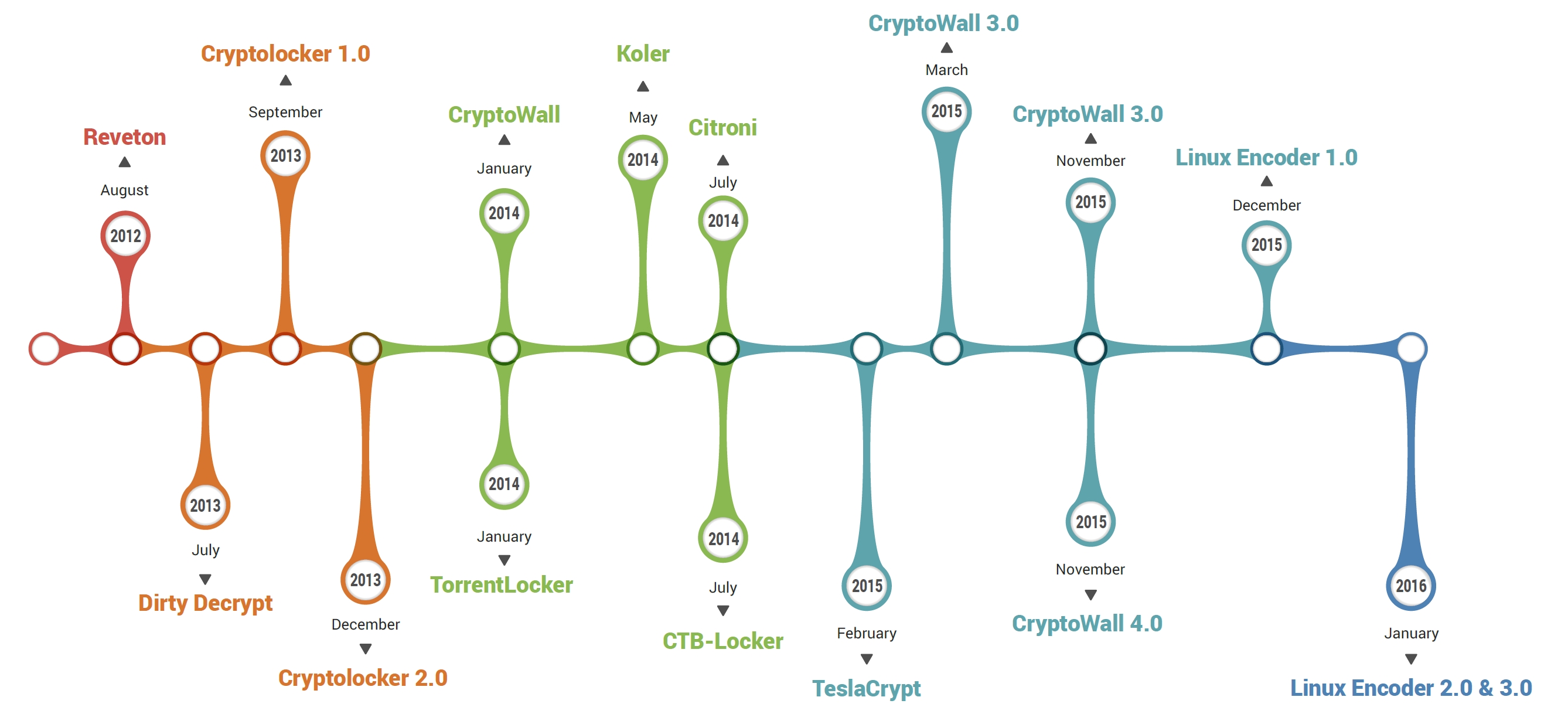

Ransomvér je z technickej stránky pomerne zaujímavý výsledok vývoja vydieračského softvéru. Keď sme sa s programovým vydieraním začali stretávať po prvý krát na prelome storočí, vo väčšine prípadov šlo o rôzne jednoduché aplikácie na opravu operačného systému. Špekulanti skrátka vypustili do sveta programy, ktoré ľudom ukazovali poškodené súbory v podobe fragmentov zo scandisku alebo nepoužívané vetvy registra a zdvihli varovný prst. Aj keď tieto veci pre používateľa nepredstavujú žiadny problém, programy ich označili za extrémne nebezpečné, spomaľujúce a podobne a ponúkli ich opravu. Stačilo si zakúpiť plnú verziu zázračného opravného softvéru za pár desiatok eur, ktorý ich odstránil a tým váš počítač „opravil“. Na konci prvej dekády 21. storočia prišli do módy falošné antivírusy, ktoré po infekcii pripomínali nejaké regulárne antivírusové riešenie. Pri spustení skenovania, ktoré sa vykonávalo obvykle automaticky po štarte počítača, našiel podvodný program desiatky či stovky vírusov a ponúkol ich odstránenie. Pravdaže, nič nie je zadarmo a vyčistenie od týchto v skutočnosti neexistujúcich hrozieb si vyžadovalo zakúpenie licencie na daný podvodný antivírus. Ak ste nezaplatili, program vás na vymyslené enormné nebezpečenstvo upozorňoval blikaním a varovnými oknami každých pár minút. Jediný škodlivý softvér vo vašom počítači bol však pochopiteľne len on sám.

Všetko to bola viac menej len hra. Či už šlo o falošný opravný softvér alebo podvodný antivírus, nebezpečenstvo obvykle nebolo reálne (ak tieto programy nestiahli do vášho počítača ďalší škodlivý softvér iného typu) a softvér vás len otravoval. Ľudia to často nevydržali a ak im nedošlo, že ide o podvodný softvér, skrátka zaplatili, pretože už chceli mať pokoj. Vydieranie tým ale obvykle neskončilo, pretože prečo by mal podvodník odchádzať od mešca, z ktorého po zatrasení vypadli peniaze. O pár dní či týždňov tak program začal upozorňovať na chyby znova a aj tentoraz bolo nutné zaplatiť. Používateľ ale mal možnosť softvér ignorovať a nezaplatiť alebo softvér s pomocou antivírusu či technika zo systému vysekať a mal pokoj. V tejto rovine to žiaľ neskončilo a vydieračský softvér naďalej prechádzal vývojom až do súčasnej podoby ransomvéru, v ktorej sa začal pozvoľne objavovať zhruba od roku 2011. V tomto prípade už vydieračský softvér nespolieha na plané reči a prechádza k činom (šifrovaniu) a jeho odstránenie vám teda nepomôže, pretože škoda už je napáchaná.

Ransomvér dnešného typu bol sprvu populárny najmä v Rusku, postupne sa však rozšíril do celého sveta. V roku 2013 antivírusová spoločnosť McAfee uverejnila štatistiku, v ktorej figurovalo už štvrť milióna unikátnych druhov ransomvéru. Ešte rok predtým ich pri tom existoval len polovičný počet. Kým v rokoch 2011 až 2013 boli cieľom takmer výhradne počítače s operačným systémom Windows, dnes sú cieľom aj iné rozšírené platformy, pričom ide predovšetkým o Android. Ten má na mobilných zariadeniach v podobe smartfónov a tabletov dominantné postavenie (82 % v rámci celosvetových štatistík), podobne ako Windows v rámci notebookov a desktopov (nad 90 %). Infekcia prebieha na Androide najčastejšie falošnou reklamou alebo podvrhnutou webovou stránkou. Po ťuknutí prstom sa používateľ presmeruje na imitáciu aplikačného obchodu, kde si ransomvér stiahne v dojme, že ide o niečo iné (napríklad užitočná aplikácia ktorú vyhľadával). Rovnako však môže ísť o podvrhnutú aktualizáciu bezpečnej a nesúvisiacej aplikácie, ktorú dlhodobo používa.

Na systéme Android sa našťastie vyskytuje zvyčajne len slabší typ ransomvéru, ktorý zariadenie len zamyká a k šifrovaniu dát nedochádza. V blízkej budúcnosti sa to však pravdepodobne zmení a šifrovanie sa k slovu dostane aj tu. Mobilné platformy sa však od tých prenosných (notebooky) a neprenosných (desktopy) veľmi často líšia v rámci zvyklostí používania, čo vytvára pre ransomvér iné podmienky. Faktorom je najmä to, že na smartfónoch a tabletoch majú používatelia osobné dokumenty uložené v značne menšej miere, pretože zariadenia používajú najmä na on-line činnosť. Najosobnejšími dátami sú zvyčajne fotografie, ktoré sa nezriedkavo synchronizujú do cloudu, takže záškodníci často môžu prísť o najväčší presvedčovací argument pre zaplatenie. Na druhú stranu, pri smartfónoch zas vzniká iný presvedčovací argument, ktorým je urgentnosť použitia zariadenia. Smartfón je pre ľudí obvykle hlavným a mimo domu často jediným komunikačným nástrojom, takže jeho zamknutie, napríklad zmenou pinu, môže v ľuďoch vyvolať pocit zúfalstva. Tí v zápale akútnosti jeho použitia (napr. uskutočnenie dôležitého telefonátu) môžu výkupné rýchlo zaplatiť bez nejakého premýšľania, pretože na riešenie problému inou cestou skrátka nemajú čas.

Ransomvér za posledných päť rokov prešiel z kúta internetu do prvej ligy a v blízkej budúcnosti sa situácia pravdepodobne ešte viac zhorší. Jeho vytvorenie si pritom nevyžaduje žiadneho programátorského génia. Ide o relatívne jednoduché programy na šifrovanie, ktoré si prevezmú voľne dostupné a celosvetovo používané šifrovacie mechanizmy. Dnes existuje množstvo šablón, kde si podvodník môže ransomvér poskladať takmer ako lego a upraviť ho na svoje lokálne, napríklad slovenské podmienky. Takéto takmer hotové typy ransomvéru si podvodníci môžu zakúpiť na čiernom trhu za cenu 3000 eur a viac, avšak investícia sa vďaka platbách obetí pomerne rýchlo a obvykle mnohonásobne vráti.

Ako veľmi sú ľudia ochotní zaplatiť?

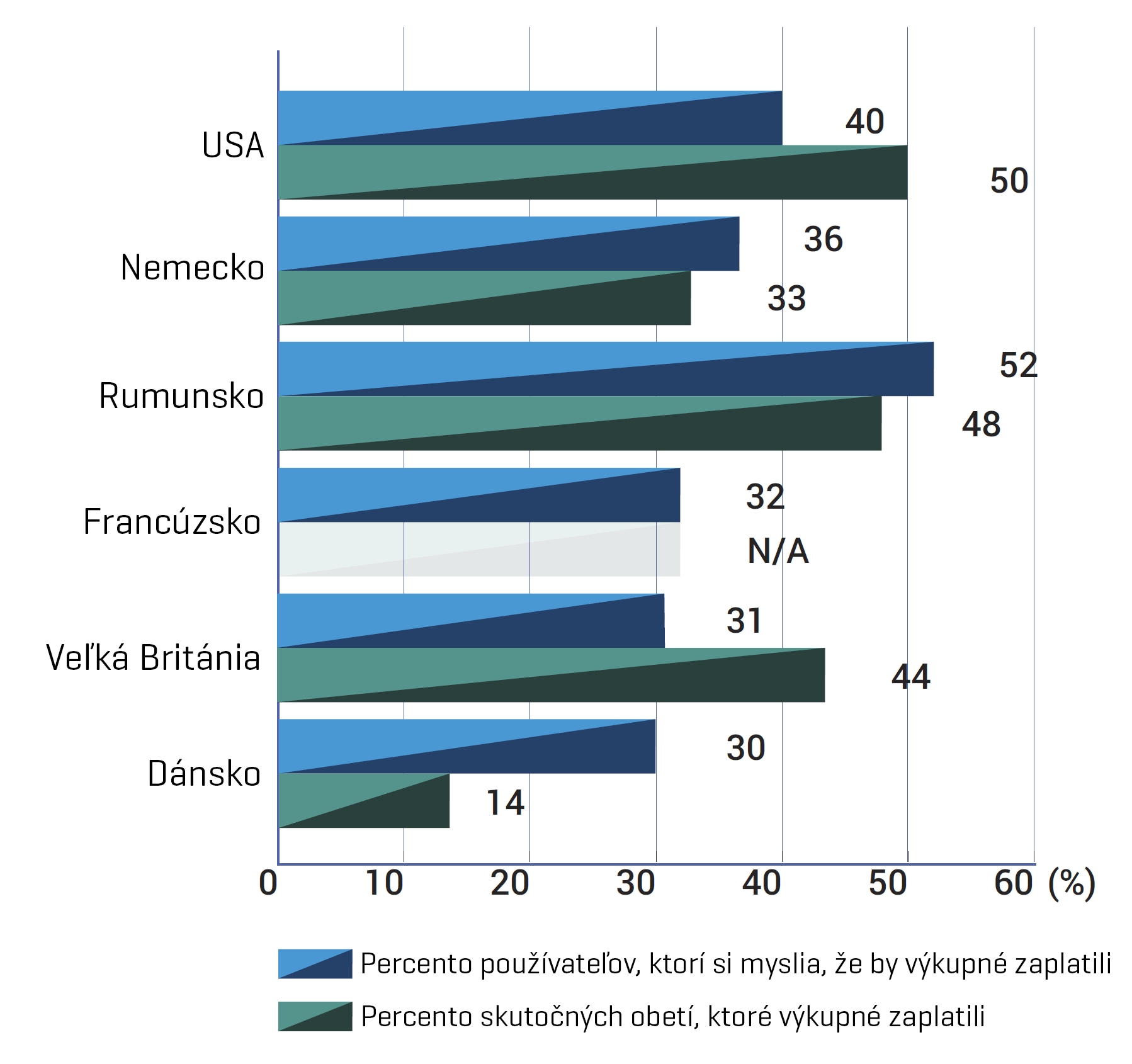

Známa rumunská bezpečnostná firma Bitdefender, stajaca aj za populárnym antivírusom s rovnakým názvom, vykonala koncom minulého roku štúdiu niekoľkých tisíc používateľov napadnutých ransomvérom. Výsledky publikovala na začiatku tohto roku, pričom sa vo svojom prieskume zamerala na ľudí z USA, Francúzka, Nemecka, Dánska, Veľkej Británie a pre ňu domáceho Rumunska. Zo štúdie vyplynulo, že najväčším cieľom podvodníkov je neprekvapivo USA, kde došlo k infekcii 4,1 % internetovej populácie, čo je v reálnych číslach viac ako 13 miliónov ľudí. V európskych krajinách je infekcia menšia a pohybuje sa medzu 2 a 3,8 %. Kým v ľudnatom Nemecku ide o viac ako tri milióny ľudí, v Rumunsku či Dánsku to znamená niekoľko stoviek tisíc obetí.

Veľmi zaujímavé sú výsledky prieskumu toho, ako často a koľko sú ľudia za svoje dáta schopní zaplatiť. V USA, Veľkej Británii a Rumunsku pristúpi k platbe 44 až 50 % ľudí a to aj napriek tomu, že nemajú absolútne žiadnu záruku, že ich dáta budú obnovené. Obyvatelia Nemecka a hlavne Dánska boli skeptickí omnoho viac a zaplatili vydieračom v 33 %, respektíve len 14 % prípadov. Za pozornosť stojí aj rozdiel v štatistike medzi ľuďmi, ktorí ešte neboli ransomvérom napadnutí a ľuďmi ktorí naozaj boli. Hlavne v USA a Veľkej Británii používatelia. ktorí toto vydieranie na vlastnej koži ešte nezažili, obvykle tvrdia, že by nezaplatili (v 60 až 69 % prípadov). Realita ale je iná, pretože používatelia, ktorí napadnutí boli, takúto „hrdinskosť“ už neprejavili a zaplatili vo výrazne vyššom počte prípadov. Bitdefender sa zameral v štúdii aj na to, za aké dáta sú ľudia ochotní zaplatiť najčastejšie. Neprekvapivo sú to osobné dokumenty a fotografie (v priemere 25 – 30 %). Pracovné dokumenty sú na tom omnoho nižšie a zaplatiť by za ne boli ľudia ochotní len v 18 % prípadov.

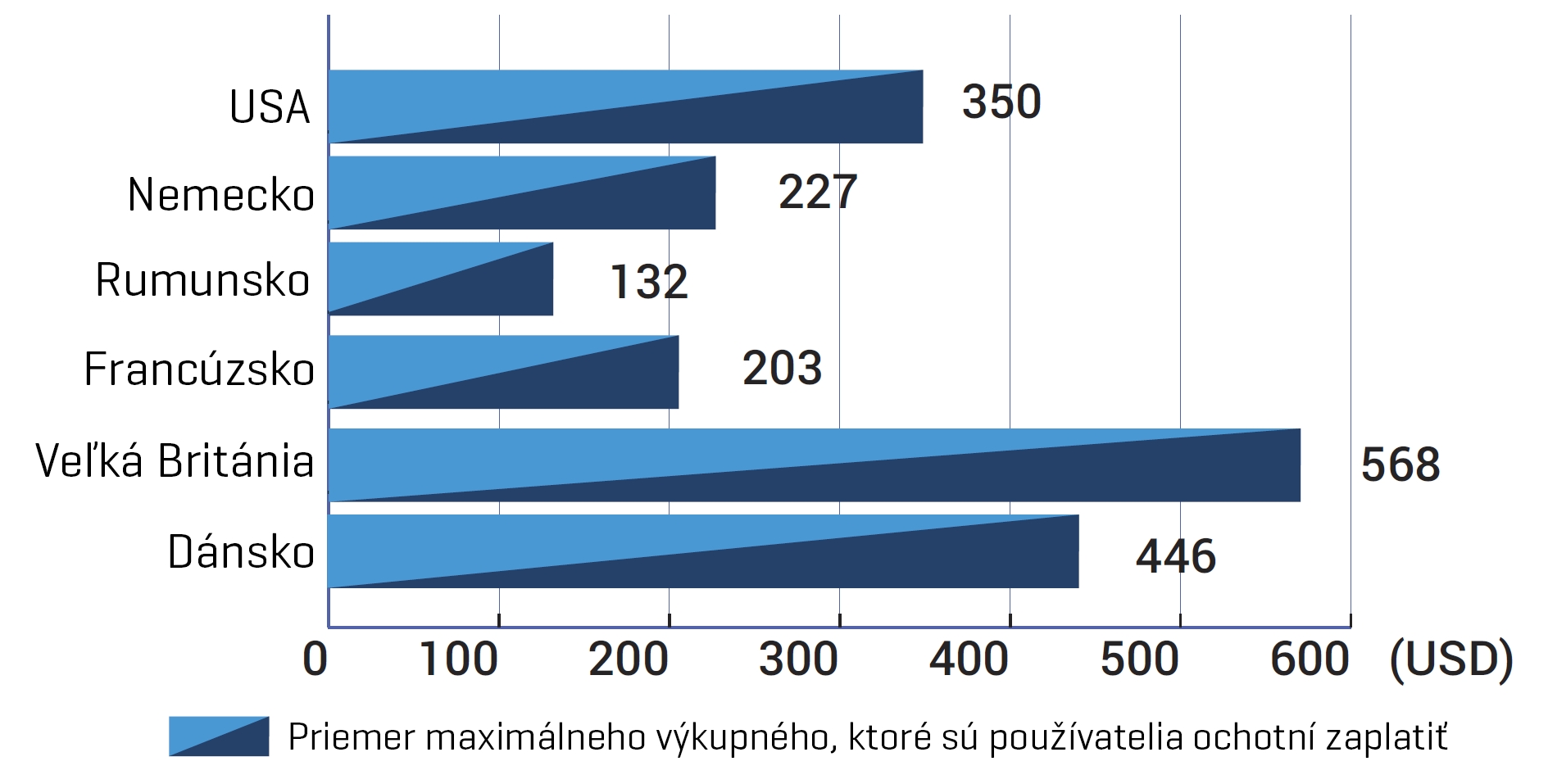

Akú veľkú sumu sú ľudia schopní za svoje osobné dokumenty pri vydieraní zaplatiť? Najviac peňaženku otvárajú Briti, ktorí sú ochotní vytiahnuť až 568 dolárov, teda zhruba 500 eur. Za nimi nasledovali Dáni so 446 dolármi a Američania s 350 dolármi. Zaujímavý je odstup Nemcov a Francúzov, ktorí sú ochotní zaplatiť v priemere maximálne 227, respektíve 203 dolárov. Celkom na chvoste skončilo Rumunsko, čo však vzhľadom na platové rozdiely v krajinách západnej a východnej Európy nie je vôbec prekvapivé. Rumuni sú ochotný zaplatiť v priemere maximálne 132 dolárov, teda okolo 115 eur. Výsledky zo Slovenska síce nemáme, pretože naša krajina sa do štúdie nedostala, avšak vzhľadom na ekonomickú situáciu sa dá pomerne s veľkou istotou povedať, že by výsledky boli podobné skôr Rumunsku, ako USA a krajinám zo západnej Európy, prípadne by stáli niekde na pomedzí.

V štúdii vyšlo najavo, že len necelých 50 % používateľov internetu vie ransomvér identifikovať a rozpoznať. Ľudia si teda často neuvedomia, že ich niekto vydiera a myslia si, že je platba legitímna. To súvisí s už spomínaným prípadom, kedy sa ransomvér vydáva za policajné vyhlásenie, ktoré vyžaduje zaplatenie pokuty za nejaký váš digitálny priestupok.

Najúspešnejší ransomvér v histórii

Jeden z najúspešnejších šifrovacích ransomvérov v histórii je CryptoLocker. Ten bol navrhnutý pre počítače s operačným systémom Windows a po prvý krát sa objavil v obehu v septembri roku 2013. Šíril sa prostredníctvom e-mailovej prílohy a hlavne prostredníctvom značne veľkého botnetu infikovaných počítačov. Na zaplatenie výkupného (v bitcoinoch) mali infikovaní používatelia obmedzený čas a ak stanovený limit nestihli, program im hrozil úplným zmazaním dát. Po skončení časového limitu (tri dni) to ale program neurobil (koniec koncov to nemalo význam, pretože dáta boli pre používateľa aj tak neprístupné) a ponúkol ich obnovenie/odomknutie znovu. Tentoraz ale už za vyššiu sumu, ktorá sa navyše každým dňom opätovne zvyšovala o 10 dolárov.

CryptoLocker úspešne operoval vo svete až do júna 2014, kedy sa ho podarilo izolovať a jeho zdroje zlikvidovať. Stalo sa tak najmä vďaka operácii Tovar, ktorá prebehla v lete 2014, pričom sa nej podieľalo FBI, Europol a rôzne policajné zložky s celého sveta. Tie s pomocou softvérových a antivírusových spoločností (napr. McAfee, Symantec, Microsoft, F-Secure) a bezpečnostných špecialistov (napr. z univerzity Carnegie Mellon a univerzity v Amsterdame) zaútočili na obrí botnet Gameover ZeuS, ktorý bol hlavným centrom šírenia CryptoLockeru. Útok na tento botnet, ktorý generoval 10 000 domén denne, trval dva mesiace, pričom sa špecialistom napokon úspešne podarilo prerušiť všetky komunikačné kanály s jeho riadiacim centrom. Kriminálnici sa pokúšali v závere ešte exportovať kópiu celej databázy a poslať si ju na neznáme zabezpečené úložisko, expertom sa však vďaka prevzatiu kontroly nad veľkou časťou botnetu správu podarilo zachytiť a zastaviť. FBI označila za vinníka a hlavného operátora botnetu ruského kyber kriminálnika Jevgenija Bogačeva, ktorý operuje pod prezývkami lucky12345 a slavik, avšak zadržať sa ho doteraz nepodarilo. FBI v máji minulého roku vyhlásila, že za akékoľvek informácie, ktoré povedú k jeho úspešnému chyteniu, vyplatí odmenu tri milióny dolárov.

Po prevzatí botnetu bezpečnostnými zložkami sa analýzou komunikácie prišlo na to, že CryptoLocker vydieral až pol milióna obetí. Aj keď drvivá väčšina z nich nezaplatila, kriminálnici si týmto spôsobom zarobili niekoľko miliónov dolárov. Odhadované výsledky sa značne líšia a v mnohých ohľadoch sa uvádzala suma 3 milióny dolárov. V skutočnosti to však bolo zrejme omnoho viac, a to najmä vďaka obrovskému stúpaniu ceny bitcoinu, ktoré sa v tej dobe udialo. Analýza, ktorú vykonal Michele Spagnuolo z polytechnickej univerzity v Miláne, ukázala, že adresami, na ktoré sa bitcoiny CryptoLockeru posielali (bitcoin prehľad transakcií umožňuje vďaka systému blockchainu), pretieklo len v priebehu októbra a decembra 2013 celkom 42 000 bitcoinov. To pri vtedajšom kurze 640 dolárov za 1 btc znamenalo sumu 27 miliónov dolárov. Bitcoin pritom v nasledujúcich mesiacoch stúpol na dvojnásobok (dnes sa kurz pohybuje dlhodobo okolo 400 dolárov za 1 btc).

V auguste 2014 sa pri analýze prevzatého botnetu podarilo holandskej bezpečnostnej firme Fox-IT prelomiť získanú databázu šifrovacích kľúčov a vytvorila webovú stránku, kde si ktokoľvek z pol milióna obetí mohol kľúč pre svoje zašifrované súbory zdarma stiahnuť. Stačilo nahrať na stránku jeden zo zašifrovaných súborov a webová služba ho analyzovala, zistila aký kľúč z databázy k nej patrí a používateľovi ho poskytla. Ten pomocou neho mohol následne odomknúť všetky súbory na svojom počítači. V nasledujúcich mesiacoch sa vyrojilo množstvo klonov CryptoLockeru, ako napríklad CryptoLocker 2.0 a CryptoDefense, ktoré však podľa všetkého nemali s pôvodným programom žiadnu priamu súvislosť. Druhý menovaný dokonca obsahoval pomerne výraznú slabinu a kľúče na dešifrovanie ukladal na infikovanom počítači (na šifrovanie používal integrovaný šifrovací mechanizmus Windows, ktorým je BitLocker). Bolo ich teda možné získať a súbory si rozšifrovať bez zaplatenia.

Dnes je najväčším kalibrom na poli ransomvéru CryptoWall, ktorý sa po prvý krát začal šíriť v Austrálii v septembri 2014 a celosvetovo funguje dodnes. Dá sa považovať za vôbec najúspešnejší ransomvér v histórii a už na začiatku minulého roku FBI odhadovala, že okradol ľudí o viac ako 20 miliónov dolárov. Dnes je situácia ešte omnoho horšia.

CryptoWall sa šíri mnohými spôsobmi, pričom ide predovšetkým o e-mail. V správe je odkaz vedúci na infikovanú stránku, alebo je v prílohe falošný obrázok JPG, ktorý je v skutočnosti zamaskovaný spúšťací súbor na stiahnutie samotného CryptoWallu. Najväčšiu diskusiu vyvolal distribučný kanál, použitý koncom roku 2014, pri ktorom sa záškodníkom podarilo objednať reklamný priestor v rámci regulárnej reklamnej spoločnosti Zedo a reklama, ktorá po kliknutí stiahla CryptoWallu do počítača obete, sa objavila vďaka tomu na mnohých populárnych webových stránkach po celom svete. Tento ransomvér je vytvorený pre systémy Windows a vytvára si falošné kópie inak regulárnych procesov explorer.exe a svchost.exe. Pomocou nich komunikuje s jedným z plejády riadiacich serverov, kde si stiahne vygenerované kľúče pre zašifrovanie súborov. Tie pravdaže už na počítači nenecháva a obeť musí zaplatiť výkupné, aby mu prostredníctvom komunikačných serverov boli kľúče poskytnuté. CryptoWall okrem toho vymaže všetky body obnovy, ktoré má Windows vytvorené a takisto prehľadá disk na prítomnosť bitcoinovej peňaženky, ktorú v prípade odhalenie vykradne. Softvér takisto prevezme všetky súbory s uloženými heslami (napríklad uložené v rámci internetového prehliadača) a odošle ich na server. CryptoWall je neprestajne vyvíjaný a v obehu sa objavujú stále nové a vylepšené verzie.

Podľa marcovej analýzy bezpečnostnej firmy Fortinet dnes CryptoWall ransomvéru celkom dominuje a jeho „rodina“ (v podobe jeho jednotlivých verzií alebo klonov) zaberá až 83 % všetkých ransomvérových infekcií. Aktuálna je verzia 4.0, ktorá sa prvý krát začala objavovať koncom minulého roku. V prípade predchádzajúcej verzie, ktorá operovala behom roku 2015, bezpečností experti zo spoločností Intel Security, Fortinet, Symantec a ďalších odhalili viac ako 400 000 komunikácii jednotlivých infekcii a odhaduje sa, že prevádzkovatelia už týmto dnes najrozšírenejším ransomvérom zarobili viac ako 325 miliónov dolárov. Drvivá väčšina obetí pochádza pri tom z USA, čo môžete vidieť aj na grafoch.

Novým významným prírastkom v kategórii ransomvéru je Locky, ktorý sa po prvý krát objavil vo februári tohto roku, pričom sa rýchlo vyšvihol do pozície druhého najúspešnejšieho softvéru tohto typu. Dnes mu patrí 16 % všetkých infekcií. Locky šifruje nielen súbory na lokálnom úložisku, ale aj súbory pripojených USB kľúčov a externých USB diskov. Šíri sa predovšetkým infikovanou prílohou e-mailu (DOC súborom Wordu), pričom najväčšie percento jeho obetí je z USA (51 %), Francúzka (16 %) a Japonska (10 %). Na štvrtom mieste je Slovensko a na piatom Kanada. Nové verzie sa vyhýbajú infekciám počítačov s ruskou IP adresou alebo nastaveným ruským jazykom Windows. Pri práci Locky sám seba nazve ako svchost.exe, čím sa skrýva za tento regulárny systémový proces. Šifruje obrovské množstvo súborov, pričom nejde len o bežné dokumenty a fotografie, ale aj CAD súbory, databázové súbory, certifikáty, virtuálne disky a podobne.

Medzi zaujímavé novinky patrí ransomvér KeRanger, patriaci do rodiny Linux Encoder, ktorý a objavil v marci tohto roku a napadá operačné systémy OS X počítačov Apple. Jeho špecifikom je, že po infekcii čaká na počítači nečinne tri dni a až následne začne šifrovať dáta. S takýmto správaním sa budeme zrejme v budúcnosti stretávať čoraz častejšie, pretože ransomvér sa bude snažiť čakať napríklad na pripájanie externých diskov na zálohy, kde bude môcť vykonať šifrovanie takisto. KeRanger operuje najmä v USA, pričom si od svojich obetí obvykle žiada 400 dolárov.

Ako sa proti ransomvéru chrániť? Vzhľadom na to, že dešifrovanie súborov po úspešnom útoku obvykle nie je bez zaplatenia výkupného možné, jedinou relevantnou ochranou je, aby sa do vášho počítača ransomvér nikdy nedostal. Tu sa dá odporučiť najmä prevádzkovanie vždy aktualizovaného antivírusového riešenia. Okrem toho znižujete šancu na infekciu úplným ignorovaním príloh v neznámych e-mailoch a takisto vyhnutím sa návštevy pochybných internetových stránok. Ak sa napokon ransomvér do vášho počítača predsa len dostane a súbory zašifruje, zachráni vás len externá záloha, ktorú si strážte ako oko v hlave a pravidelne vykonávajte. Najdôležitejšie súbory je vhodné mať aj v podobe tretej kópie, pre ktorú je vhodné napríklad hoc aj bezplatné cloudové úložisko.

Tento článok vyšiel aj v tlačenom májovom vydaní TOUCHIT č. 4/2016, preto sa niektoré skutočnosti uvedené v článku, môžu odlišovať oproti aktuálnemu dátumu publikovania.

Prečítajte si aj: