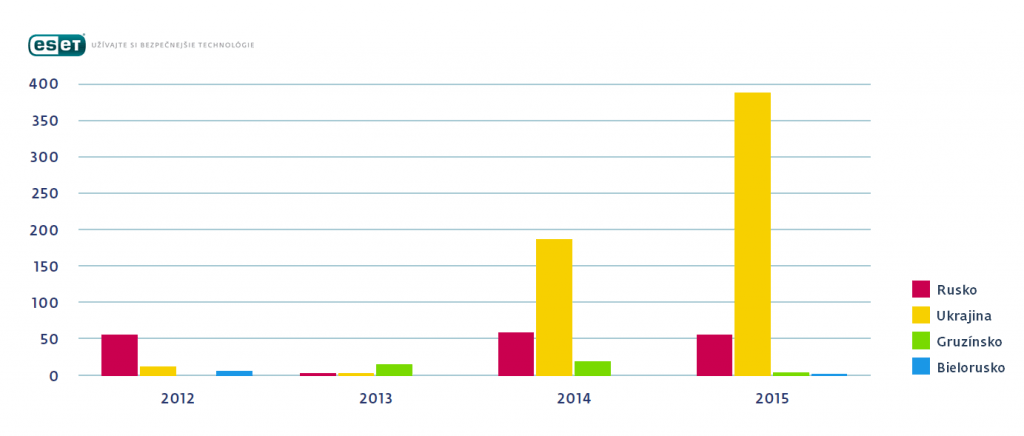

ESET analyzoval aktivity špionážnej skupiny, ktorá stojí za celou rodinou škodlivého kódu s názvom Win32/Potao. Bol použitý na špehovanie ukrajinskej vlády, vojenských organizácií a veľkej ukrajinskej spravodajskej agentúry. Prostredníctvom neho boli taktiež sledovaní členovia MMM, ide o pyramídovú hru veľmi obľúbenú v Rusku a na Ukrajine. Podľa údajov ESETu bol tento škodlivý kód zachytený aj v Gruzínsku a Bielorusku.

Potao je typický kyberšpionážny trójsky kôň, ktorý kradne heslá a citlivé informácie z infikovaných zariadení a zasiela ich na vzdialený server používaný útočníkom. Tento špionážny škodlivý kód sa po prvý raz objavil v roku 2011, odkedy ho produkty ESETu detegujú. V čase tvorby tohto textu sú však útočníci stále aktívni.

Potao je typický kyberšpionážny trójsky kôň, ktorý kradne heslá a citlivé informácie z infikovaných zariadení a zasiela ich na vzdialený server používaný útočníkom. Tento špionážny škodlivý kód sa po prvý raz objavil v roku 2011, odkedy ho produkty ESETu detegujú. V čase tvorby tohto textu sú však útočníci stále aktívni.

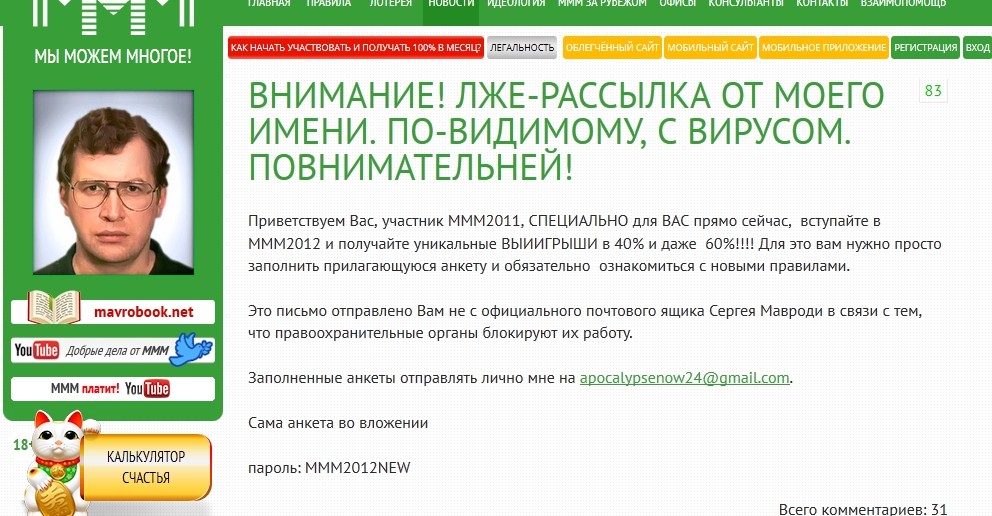

Infekcia prebiehala rozosielaním phishingových e-mailov, ktoré obsahovali prílohu v podobe spustiteľného súboru. Aby bol príjemca motivovaný prílohu otvoriť, súbor mal ikonu dokumentu Microsoft Word. Po jeho otvorení sa obeti zobrazil aj neškodný textový dokument, napríklad dokument arménskeho Ministerstva práce a sociálnych vecí alebo pozvánka na svadbu. V prípade cieleného phishingového útoku na členov MMM sa zobrazil dokument s informáciou, že odosielateľ by sa chcel stať členom tejto pyramídy a rád by investoval 500-tisíc rubľov. Hlavý tvorca MMM Sergej Mavrodi na svojom blogu v roku 2012 uviedol, že niekto zasiela správy v jeho mene, ktoré obsahujú link na škodlivú stránku.

Infekcia prebiehala rozosielaním phishingových e-mailov, ktoré obsahovali prílohu v podobe spustiteľného súboru. Aby bol príjemca motivovaný prílohu otvoriť, súbor mal ikonu dokumentu Microsoft Word. Po jeho otvorení sa obeti zobrazil aj neškodný textový dokument, napríklad dokument arménskeho Ministerstva práce a sociálnych vecí alebo pozvánka na svadbu. V prípade cieleného phishingového útoku na členov MMM sa zobrazil dokument s informáciou, že odosielateľ by sa chcel stať členom tejto pyramídy a rád by investoval 500-tisíc rubľov. Hlavý tvorca MMM Sergej Mavrodi na svojom blogu v roku 2012 uviedol, že niekto zasiela správy v jeho mene, ktoré obsahujú link na škodlivú stránku.

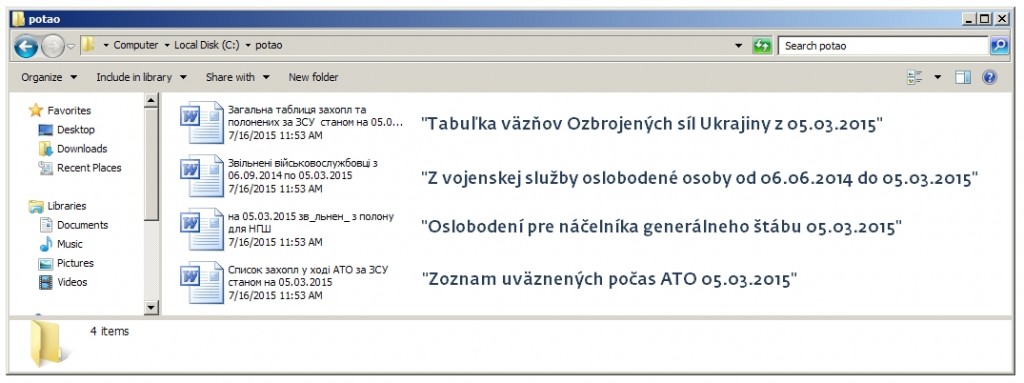

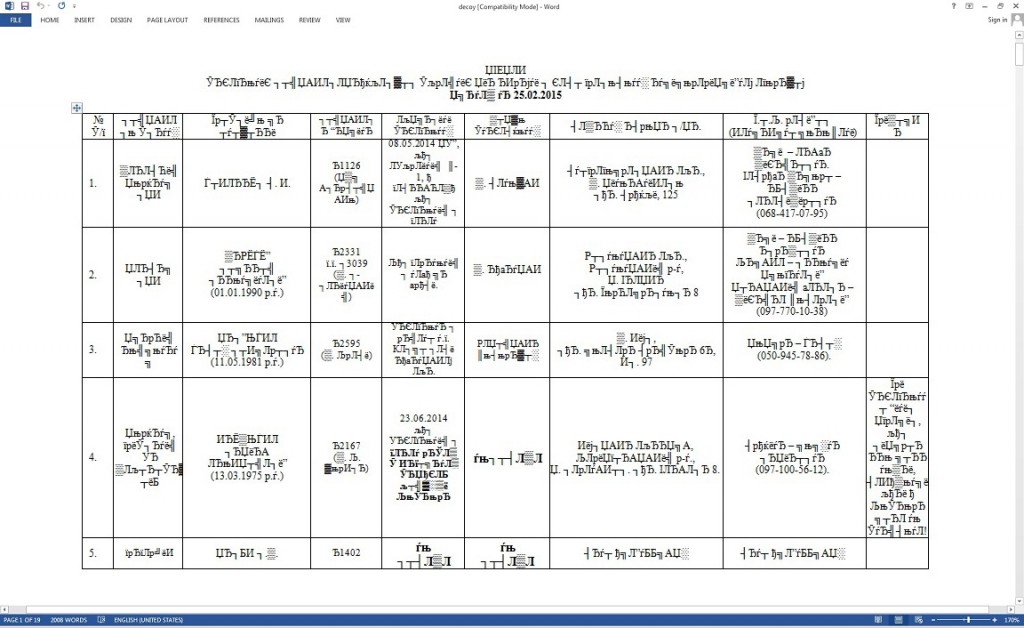

Na Ukrajine prebiehala infekcia viacerými spôsobmi. Napríklad zasielaním SMS správ, ktoré obsahovali link na škodlivú stránku. „Máme preto dojem, že išlo o veľmi cielený útok, keďže jeho tvorcovia museli poznať celé mená a mobilné čísla svojich obetí,“ vysvetľuje Róbert Lipovský, analytik škodlivého kódu zo spoločnosti ESET. Členom vlády, vojenských zložiek a zamestnancom spravodajskej agentúry bol zasielaný taktiež e-mail s prílohou vo forme spustiteľného súboru, ktorý mal ikonu dokumentu Microsoft Word. Názvy priložených dokumentov mali v obeti vzbudiť záujem tieto prílohy otvoriť. Išlo napríklad o dokumenty s názvom „Tabuľka väzňov Ozbrojených síl Ukrajiny“ alebo „Z vojenskej služby oslobodené osoby“. Po ich otvorení sa zobrazil textový súbor, ktorý vyzeral byť poškodený.

Na Ukrajine prebiehala infekcia viacerými spôsobmi. Napríklad zasielaním SMS správ, ktoré obsahovali link na škodlivú stránku. „Máme preto dojem, že išlo o veľmi cielený útok, keďže jeho tvorcovia museli poznať celé mená a mobilné čísla svojich obetí,“ vysvetľuje Róbert Lipovský, analytik škodlivého kódu zo spoločnosti ESET. Členom vlády, vojenských zložiek a zamestnancom spravodajskej agentúry bol zasielaný taktiež e-mail s prílohou vo forme spustiteľného súboru, ktorý mal ikonu dokumentu Microsoft Word. Názvy priložených dokumentov mali v obeti vzbudiť záujem tieto prílohy otvoriť. Išlo napríklad o dokumenty s názvom „Tabuľka väzňov Ozbrojených síl Ukrajiny“ alebo „Z vojenskej služby oslobodené osoby“. Po ich otvorení sa zobrazil textový súbor, ktorý vyzeral byť poškodený.

„Naša analýza malwaru Potao odhalila veľmi zaujímavé prepojenie s ruskou verziou momentálne už neexistujúceho a populárneho open-source šifrovacieho softvéru TrueCrypt,“ hovorí Lipovský. Softvér stiahnutý zo stránky truecryptrussia.ru obsahoval škodlivý kód Win32/Potao. Nie každá verzia stiahnutého šifrovacieho softvéru však bola infikovaná. Jej škodlivá verzia sa stiahla len do zariadení vytypovaných osôb. „Toto je ďalším dôkazom pre názor, že operácia je vedená profesionálnym gangom, ktorý selektívne útočí na vybrané obete,“ dodáva Lipovský.

Gang za operáciou Potao ukázal, že dlhodobá a efektívny kyberšpionáž môže byť uskutočnená vďaka premysleným trikom a sociálnym inžinierstvom a to aj bez potreby využitia exploitov. Kompletnú analýzu Operácie Potao nájdete v dokumente Operation Potao Express: Analysis of a cyber-espionage toolkit.