Výskum je súčasťou správy ESET Government Industry Report, ktorá vzišla zo spolupráce s Európskou komisiou a organizáciami CERN a Europol. Analýza bola predstavená 28. apríla počas virtuálnej konferencie European Cybersecurity Day.

Štáty Európskej únie, ale aj vlády po celom svete, čelia v otázke kybernetickej bezpečnosti viacerým výzvam. Riziká, ktoré prichádzajú s čoraz väčšou mierou digitalizácie, ešte viac umocnila pandémia. Významné hrozby predstavuje hromadný presun k práci z domu, kybernetická špionáž, rozmach ransomvérov či útoky na dodávateľské reťazce. Najväčšou výzvou, ktorej musia čeliť vlády, sú pokročilé pretrvávajúce hrozby (Advanced Persistent Threats – APT).

APT skupiny využívajú vyspelé nástroje

Správa ESET Government Industry Report prináša exkluzívne odhalenie útoku EmissarySoldier z dielne APT skupiny LuckyMouse. Na Blízkom východe sa útočníci zamerali najmä na vládne inštitúcie. Ich cieľom bolo s najväčšou pravdepodobnosťou získať citlivé geopolitické informácie. V Strednej Ázii zas väčšinu obetí tvoria telekomunikačné spoločnosti, médiá a banky. Dokument skúma spôsoby, akými operujú APT skupiny a poukazuje na ich komplexnú povahu. Prostredníctvom sady nástrojov SysUpdate hackeri skompromitovali okrem iného aj množstvo zariadení, ktoré využívali obľúbenú aplikáciu Microsoft SharePoint.

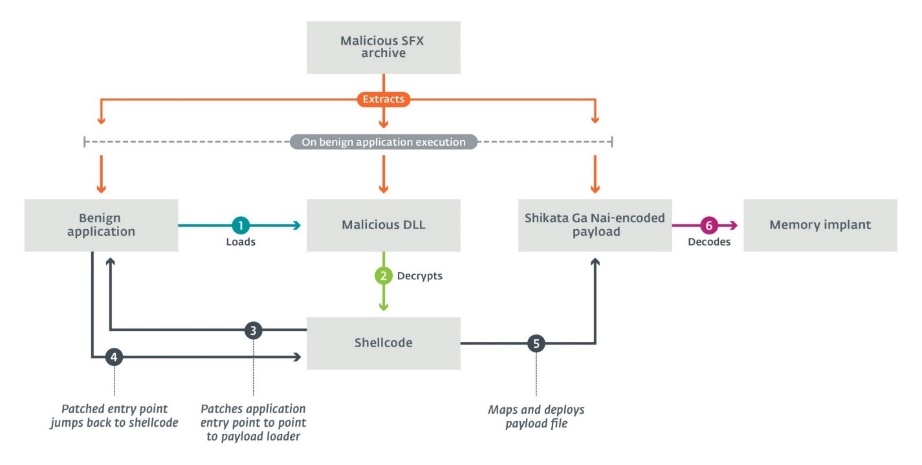

Analýza praktík skupiny LuckyMouse skúma jej pomerne neznámu sadu nástrojov SysUpdate, ktorej prvé vzorky boli odhalené v roku 2018. Odvtedy prešiel SysUpdate viacerými vývojovými štádiami. Súčasný modus operandi skupiny LuckyMouse zahŕňa inštaláciu časti škodlivého kódu prostredníctvom takzvaného trojzubcového modela, ktorý pozostáva z troch častí: legitímnej aplikácie zraniteľnej voči DLL hijackingu, vlastného DLL súboru, ktorý načíta škodlivý kód a malvéra zašifrovaného pomocou Shikata Ga Nai.

Keďže modulárna štruktúra SysUpdate umožňuje útočníkom zamedziť odhaleniu škodlivých artefaktov, výskumníkom zo spoločnosti ESET sa zatiaľ nepodarilo získať žiadne škodlivé moduly. Prístup k nim tak zostáva výzvou do budúcnosti. Skupina Lucky Mouse však v roku 2020 zvýšila svoju aktivitu, pričom zjavne integrovala viaceré funkcie do sady nástrojov SysUpdate.

Zameranie na vlády

V rokoch 2020 a 2021 spoločnosť ESET spolupracovala s Európskou organizáciou pre jadrový výskum (CERN), Europolom či Francúzskou národnou agentúrou pre kybernetickú bezpečnosť. Pohľady expertov, ktoré zazneli na virtuálnej konferencii a v správe upozorňujú, že vlády a ich IT infraštruktúry sú dôležitým terčom hackerských skupín. Útoky neobchádzajú ani európske štáty.

APT skupine XDSpy sa darilo operovať nepozorovane celých 9 rokov až do roku 2020. Počas tohto obdobia skupina skompromitovala vládne inštitúcie, vrátane armád či ministerstiev zahraničných vecí vo východnej Európe. Podľa telemetrie spoločnosti ESET sa ciele nachádzali v Bielorusku, Moldavsku, Rusku, Srbsku a na Ukrajine. Aby dostala do zariadení škodlivý kód, používa skupina XDSpy najmä phishingové maily. Obzvlášť zaujímavé sú prípady, keď skupina využila pandémiu COVID-19. V Bielorusku napríklad šírili útočníci vo februári 2020 malvér cez mail, ktorý klamlivo informoval o prvom prípade koronavírusu v krajine.

Správa ESET Government Industry Report zdôrazňuje potrebu podpory vlád pri zmenšovaní bezpečnostných rizík a monitorovaní taktík APT skupín. Zvýšenú ochranu dokážu zabezpečiť viaceré technológie na detekciu a reakciu na útoky na koncové zariadenia. Celú správu si môžete stiahnuť na stránke WeLiveSecurity.com.