Počítačová bezpečnosť je výnosný biznis. Ako sa treba chrániť, aby ste to prežili?

Najčastejším prípadom súčasných útokov je odcudzenie identity. Pomocou odcudzenej identity sa do útočníci prihlásia nepozorovane do systému a začnú páchať kriminálnu činnosť. Voči minulosti sú súčasné útoky ďaleko sofistikovanejšie ako v minulosti.

O problematike bezpečnosti sa hovorilo na tlačovej konferencii spoločnosti Microsoft a boli sme tu osobne. Viedol ju technologický riaditeľ Microsoft Česká republika a Slovensko, Dalibor Kačmář. Ako z nej vyplynulo, počítačové útoky sú dnes predmetom komerčnej obchodnej činnosti vrátane vzťahov, spoluprác a možných množstevných zliav.

Šetrí sa aj na útokoch, ich cena zlacnela

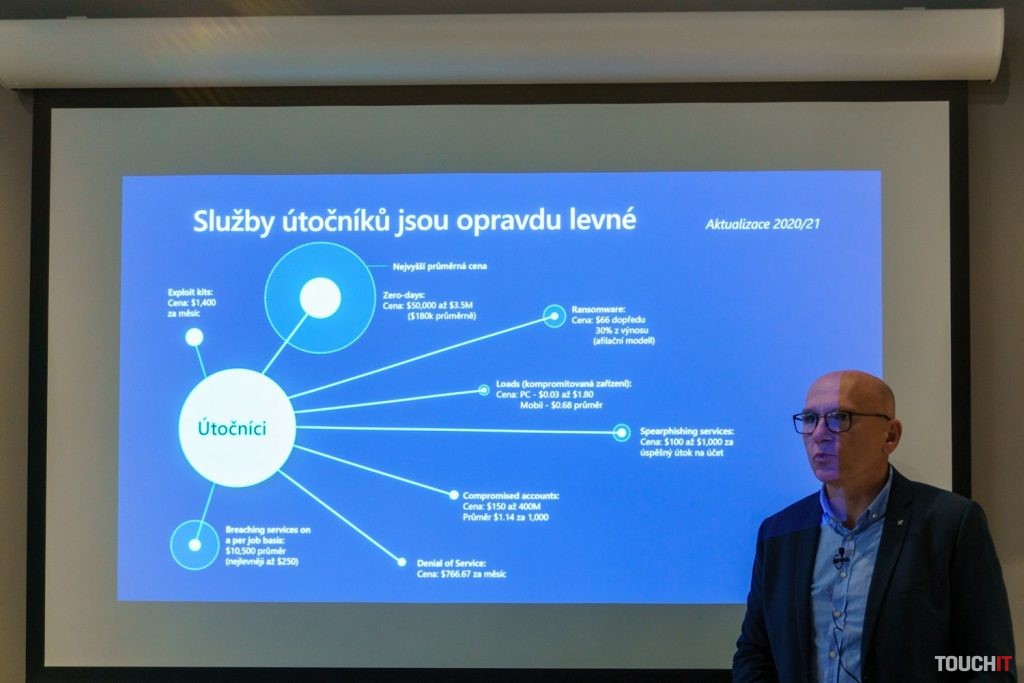

V súčasnej situácii dochádza k optimalizácii útokov, ako všade, aj tu treba šetriť. Na druhej strane je tu veľký nárast útokov, ktoré majú ekonomický podtext – tým sa myslí vydieranie, priame speňaženie odcudzených informácií a pod. Útočníci sa pritom výrazne profesionalizujú.

Hlavná skupina útočníkov má teda za cieľ odcudzenie identity, ďalšie skupiny potom tieto identity zneužívajú a inštalujú ransomware. Tretia skupina útočníkov sa špecializuje na prevod peňazí napr. pomocou kryptomien. Tieto skupiny útočníkov majú medzi sebou spomínané biznis vzťahy.

Celkový dopad kyberzločinovcov za rok v rámci celého sveta bude v roku 2025 predstavovať neuveriteľnú hodnotu 10 biliónov USD, počítajte s tým, že na vaše heslo sa odohrá za rok 1000 útokov. Znamená to medziročný nárast 74 % útokov na heslá.

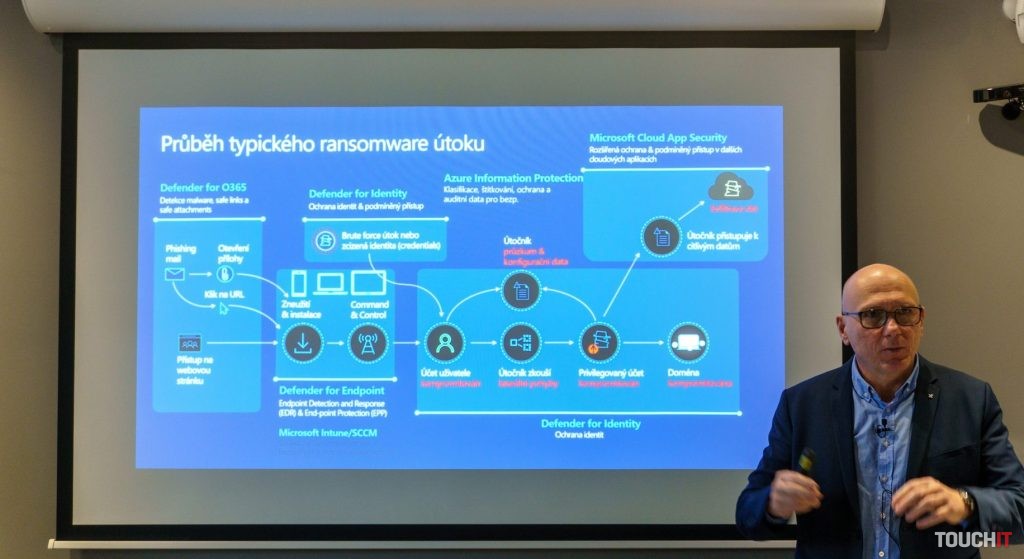

Koľko času strávi u vás útočník?

Útočníkovi stačí na získanie prístupu k dátam na počítači používateľa jedna hodina, od tohto limitu začínajú útočníci dáta spracovávať. Za menej ako 2 hodiny sa útočníci presúvajú z jedného napadnutého počítača na druhý. Ide o tzv. laterálny pohyb. Útočníci sa pritom v súčasnosti „pohybujú“ po firme ticho a všetko sledujú. Toto Takto získavajú informácie o celej firme.

Odhalené zraniteľnosti sa šíria

Ďalším trendom je, že ak niektorý útočník odhalí zraniteľnosť, využije ju vo svoj prospech a zhruba po 14 dňoch ju publikuje pre ostatných útočníkov. Ďalší útočníci ju teda začnú využívať tiež . V tejto situácii veľa závisí od tohto, ako zareagujú ľudia na strane kybernetickej bezpečnosti. Konkrétne koľko bude trvať vypracovanie záplaty a hlavne koľko potrvá, pokým si ju používatelia naištalujú.

Mimochodom, cena za útok v poslednom čase poklesla. Reálna cena závisí od toho, kto je cieľ a ako je to zložité. DDos útok napr. dnes stojí stovky dolárov, ale závisí od sily objednaného útoku. Útočníci si za objednaný útok stanovujú buď fixnú cenu alebo využívajú finančný model, kedy získavajú časť zo zisku.

Ľudia sa správajú podľa hesla, čo vidím, na to kliknem – na tom sú založené útoky

Privilegovaný účet – to je pre útočníkov bingo

Útočníci sa často zameriavajú na tzv. privilegované účty. Ak sa im podarí dostať sa k takémuto počítača, potom z neho môžu riadiť ostatné počítače. V tejto chvíli potom môžu zašifrovať disky, žiadať následne výkupné alebo nemusia urobiť vôbec nič. Dáta len ukradnú a neskôr sa ich pokúsia predať. Napadnutá organizácia pritom v tejto chvíli vôbec ani nemusí vedieť, že má problém.

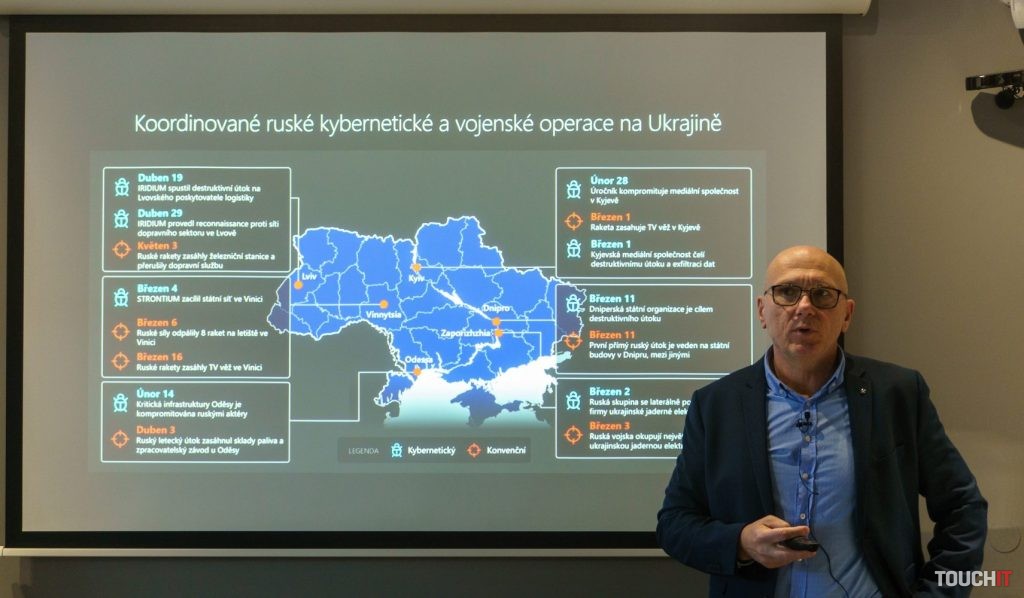

Situácia sa zhoršila po vzniku krízy na Ukrajine

Kríza na Ukrajine situáciu s kyber-bezpečnosťou výrazne zhoršila. Cieľom útočníkov sa stali primárne štátne inštitúcie a zameranie útokov je na kritickú infraštruktúru. Zmenil sa aj zdroj financovania.

Problematické štáty, kde existuje množstvo útočníkov dnes okrem Ruska predstavujú Čína, Severná Kórea a Irán.

Vplyv Microsoftu na bezpečnosť

Úlohou Microsoftu je nielen detegovať útoky, ale aj preniesť riešenia. Napr. veľkú časť svojho IT sveta Microsoft po vzniku tejto krízy preniesol mimo územia Ukrajiny. Štátna správa tejto krajiny sa dnes vykonáva spoza hraníc.

Dobré pravidlo je, že sa treba poučiť z toho, čo sa stalo. Microsoft tak dnes funguje ako forenzný analytik útokov. Preto je dôležité, aby sa firma po útoku nesnažila zamiesť po nich stopy. To totiž situáciu do budúcna len zhoršuje. Treba zistiť, kde boli slabé miesta a čo útočník reálne vykonal. Môže sa totiž stať aj to, že útočník uvedie systém do prevádzkového stavu a ponechá si tam zadné dvierka pre ďalší útok. Rovnako sa môže stať, že útočník bude modifikovať vaše zálohy.

So situáciou, že dôjde k úspešnému útoku na vašu organizáciu tak treba počítať. Nie sme však pritom bezbranní. Pripomeňme, že až 78 % firiem používa neopravené verzie svojho softvéru a vo firemnom prostredí trvá až 9 mesiacov, pokým sa oprava nainštaluje. To si treba vo vašej organizácii preveriť, používa multifaktorovú autorizáciu a využívať najmodernejšie nástroje. Až 80 % problémov v organizácii sa dá triviálne odstrániť.

Dvojfaktorová autorizácia nemusí pomôcť

V tejto súvislosti treba poznamenať, že klasická dvojfaktorová autorizácia vám nemusí pomôcť. Existuje totiž niečo také ako SIM swapping. Útočník takto rieši situáciu, keď vie vaše prihlasovacie meno a heslo a autorizáciu vyrieši tým, že u operátora preregistruje vaše číslo na inú SIMku. V takýchto prípadoch dvojfaktorová autorizácia nepomôže. Preto banky prechádzajú používajú iný faktor – napr. odfotenie tváre, nasnímanie odtlačku prsta a pod.

Situácia v priemysle je najhoršia

Špecifická situácia je vo výrobe alebo pri zariadenia IoT. Až 75 % dnes používaných priemyselných systémov má v sebe neopraviteľné zraniteľnosti. A to je naozaj strašne veľké číslo, ktoré doslova volá po útokoch. Prevádzkovatelia vo výrobe pritom podliehajú dojmu, že ak nemajú pripojenie na internet, tak sa im vlastne nemôže nič stať. Avšak útoky na priemyselné zariadenia sa realizujú cez počítače servisných technikov, ktorí si dané zariadenie pripájajú na svoj počítač a takto sa využívajú ich trvalé zraniteľnosti.

Navyše, životnosť riadiacich priemyselných systémov je oveľa dlhšia ako je to v prípade počítačov v kanceláriách. Pokojne to môže dosahovať aj 30 rokov. Problémom potom sú už exspirované certifikáty, používanie úplne jednoduchých hesiel a doslova neexistencia monitoringu.

Ako z toho von?

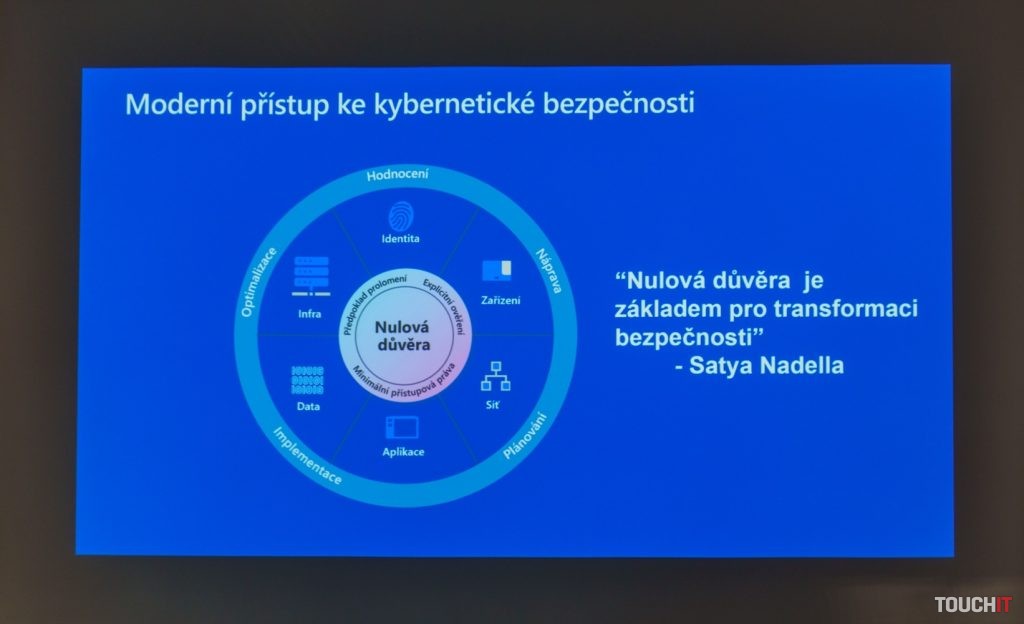

Nuž riešením je tzv. nulová dôvera. Vychádza sa z toho, že poverená osoba v organizácii zhodnotí súčasný stav, nájde nedostatky, vytvorí ich nápravu, naplánuje ju a následne zabezpečí jej implementáciu. Tento kolobeh sa vykonáva systematicky dookola a týka sa všetkého vo firme. Musíte pritom predpokladať, že útok naozaj príde. Na to, aby ste mohli pripraviť vhodnú nápravu, musíme mať aj profesionálne zbrane.

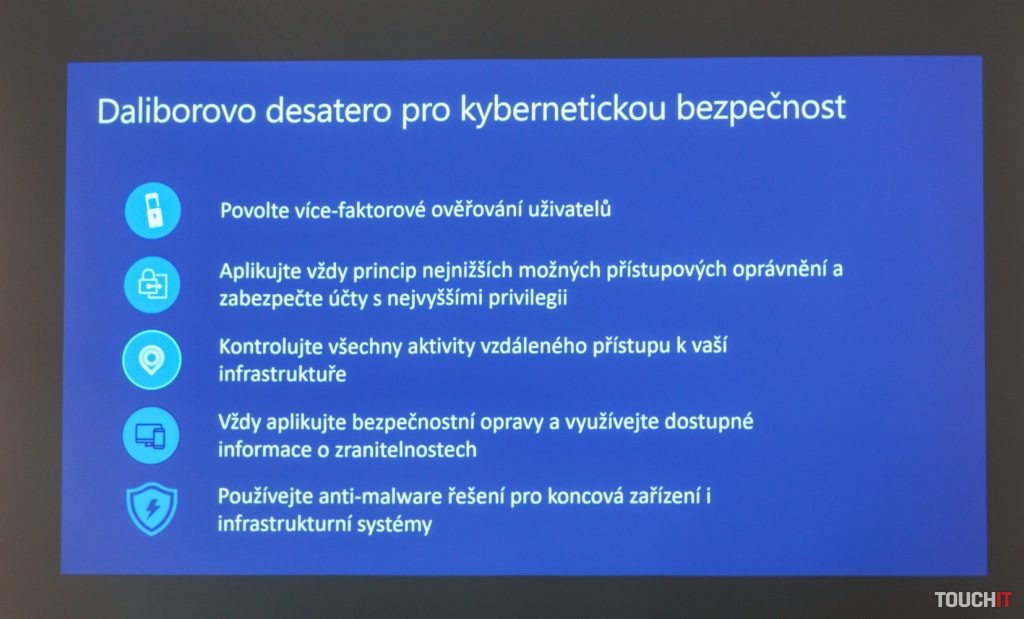

A práve tu môže Microsoft pomôcť – základom je viacfaktorové overenie, rýchle aktualizácie systému, nasadenie bezpečnostného softvéru ako aj to, že prístupové oprávnenia na riadenie iných počítačov treba v organizácii prideľovať iba na nevyhnutný čas.

Zdroje: vlastné, Microsoft

Prečítajte si tiež

Podobné články

Aké vysnívané darčeky by sme si najradšej našli pod stromčekom my?

Filmové a seriálové tipy v roku 2025

Ako to naozaj vyzerá v novom rýchliku Bratislava-Praha

Copilot AI Agent vytvorí prezentácie aj dokumenty zadarmo

OPPO Reno15: Tieto smartfóny očakávame, prídu aj do Európy

TOP 10 najobľúbenejších filmov na internete – 51. týždeň