Falošný Telegram a Signal: Čína sleduje ľudí z EÚ

Výskumné oddelenie ESETu odhalilo škodlivé aplikácie imitujúce Telegram a Signal.

Obe boli zamerané na používateľov operačného systému Android a výskumné oddelenie pripísal túto aktivitu skupine GREF napojenej na Čínu. Aplikácie tohto typu sú open-source, to znamená, že je dostupný ich zdrojový kód. Vďaka tomu sa dá vidieť ako fungujú a na základe toho sa dá dokázať legitimita kódu bez skrytých súčastí, ktoré by inak „ne open-source“ aplikácie mohli utajiť. Aplikácia s otvoreným kódom však útočníkom umožňuje doplnenie pôvodného kódu o škodlivé časti.

Falošný Telegram a Signal sa objavili v obchode Google Play ako aj Samsung Galaxy Store. Podľa ESETu išlo o kampane, ktoré boli s najväčšou pravdepodobnosťou aktívne od júla 2020, resp. od júla 2022. Škodlivé verzie pôvodných aplikácií sa nazývajú FlyGram a Signal Plus Messenger.

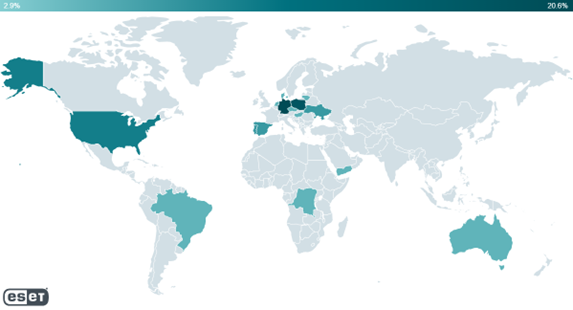

Signal Plus Messenger je prvým zdokumentovaným prípadom špehovania komunikácie obete v službe Signal a stiahli si ich tisíce používateľov. Telemetria spoločnosti ESET zaznamenala detekcie na zariadeniach so systémom Android vo viacerých krajinách EÚ, v Spojených štátoch, na Ukrajine a na ďalších miestach vo svete. Konkrétne išlo o detekcie z Austrálie, Brazílie, Dánska, Demokratickej republiky Kongo, Nemecka, Hongkongu, Maďarska, Litvy, Holandska, Poľska, Portugalska, Singapuru, Španielska, Ukrajiny, Spojených štátov a Jemenu.

„Škodlivý kód z rodiny BadBazaar bol ukrytý v skompromitovaných verziách aplikácií Signal a Telegram, ktoré obetiam poskytujú funkcie legitímnych aplikácií, ale na ich pozadí prebieha špionáž,“ hovorí výskumník spoločnosti ESET Lukáš Štefanko, ktorý odhalil škodlivú kampaň.

Zároveň dodáva, že hlavným cieľom tohto škodlivého kódu bolo exfiltrovať informácie o zariadení, zoznamy kontaktov a zoznam nainštalovaných aplikácií, ako aj protokoly hovorov a špehovať správy posielané cez Signal tajným prepojením na útočníkovu aplikáciu Signal Plus Messenger.

Firma ESET ako partner Google App Defense Alliance identifikovala najnovšiu verziu aplikácie Signal Plus Messenger ako škodlivú a svoje zistenia okamžite poskytla spoločnosti Google. Na základe toho boli obe aplikácie boli neskôr odstránené z obchodu Google Play. Obe falošné aplikácie vytvoril ten istý vývojár, majú rovnaké škodlivé funkcie a popisy aplikácií v oboch obchodoch odkazujú na rovnakú webovú stránku vývojára.

Zákernosť tejto aplikácie sa prejavila v tom, že na prvý pohľad nebolo používateľovi zrejmé, že nepoužíva skutočný Signal. Aj do tejto aplikácie sa totiž musí prihlásiť rovnakým spôsobom ako do tej pravej pre Android. Tu prichádza ale k rozdielu v tom, že falošná aplikácia začne komunikovať so svojím riadiacim serverom.

Tá sa s pôvodným účtom aplikácie, respektíve zariadením spojí cez funkciu „prepojiť zariadenie“. Ide o jedinečný spôsob špehovania a výskumné oddelenie ESETu sa s týmto doteraz nestretlo. Je to zároveň jediná metóda, ako sa dá Signal špehovať.

Falošná aplikácia FlyGram takisto vyžaduje prihlásenie, avšak obeť sa prihlasuje prostredníctvom legitímnej funkcionality, podobne ako je to v prípade ozajstného Telegramu. Pred dokončením prihlásenia aplikácia FlyGram začne komunikovať s riadiacim serverom a BadBazaar získa možnosť vyniesť citlivé informácie zo zariadenia.

FlyGram môže získať niektoré údaje z telegramu, ako napríklad zálohy, no nie je možné sledovať konkrétne správy tak, ako je to v prípade Signalu. Kód sa totiž nedokáže pripojiť na legitímny účet používateľa Telegramu, a tak nedokáže ani zachytiť četovacie správy, ktoré si kontakty vymieňajú.

Zdroj: ESET

Prečítajte si aj:

Podobné články

Najčastejšie podvody na internete v roku 2025

ESET objavil PromptLock, prvý ransomvér poháňaný umelou inteligenciou

ESET Parental Control končí, dokedy bude fungovať?

ESET Mobile Security: Má v roku 2025 antivírus pre smartfón zmysel?

Úrad vlády aj premiér sú terčom podvodov