- Reťazec zraniteľností ProxyShell v MS Exchange zneužívajú štyri skupiny kybernetických útočníkov a jeden ďalší doposiaľ neidentifikovaný aktér.

- Tieto skupiny (TA410, TA428, SparklingGoblin a RedFoxtrot) sa zameriavajú na rôzne geografické oblasti najmä v Ázii.

- Obete uvedených APT skupín patria do podnikateľského sektora, štátnej správy a akademickej sféry. Cieľom boli organizácie z Maďarska, Japonska, neidentifikovanej európskej krajiny, Hongkongu, Pakistanu a Spojených štátov.

- Zločinecké skupiny v týchto prípadoch zrejme využili zraniteľnosť ProxyShell na inštaláciu kódu webshell na e‑mailové servery obetí. Po zneužití zraniteľnosti a nasadení webshellu sa tieto skupiny podľa pozorovaní spoločnosti ESET snažili na servery nainštalovať ďalší škodlivý kód.

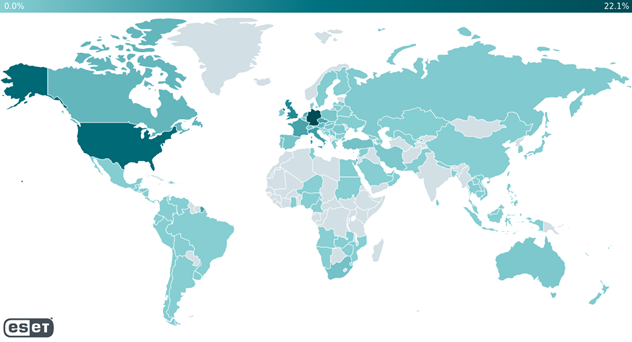

- Telemetrické údaje spoločnosti ESET poukazujú na masové zneužívanie zraniteľnosti v celosvetovom meradle, pričom najvyšší výskyt prípadov bol zaznamenaný v Spojených štátoch a Nemecku.

Spoločnosť ESET odhalila, že zraniteľnosť ProxyShell v mailových serveroch Microsoft Exchange zneužívajú viaceré APT skupiny po celom svete. Výskumníci odprezentovali toto exkluzívne odhalenie v správe o kybernetických hrozbách ESET Threat Report T3 2021. ProxyShell možno považovať za mladšieho súrodenca zraniteľnosti ProxyLogon, ktorá spôsobila poplach medzi odborníkmi na kybernetickú bezpečnosť začiatkom minulého roka. „Obe zraniteľnosti súvisia s Microsoft Exchange, v prípade novšie objavenej zraniteľnosti ProxyShell útočníci zneužívajú chybu vo vrstve Client Access Service (CAS), ktorú Microsoft pôvodne pridal na lepšiu ochranu e-mailových serverov Exchange. V oboch prípadoch je znepokojujúce to, že zraniteľnosti umožňujú vzdialené spúšťanie kódu bez prístupových údajov k serveru,“ vysvetľuje Roman Kováč, riaditeľ výskumu spoločnosti ESET.

Na zraniteľnosť ProxyShell sa v auguste a septembri 2021 bližšie pozreli aj výskumníci spoločnosti ESET. Ich telemetria odhalila, že zraniteľnosť zneužívajú rôzne APT skupiny po celom svete. Útočníci pravdepodobne využívajú zraniteľnosť na inštaláciu kódu webshell na e‑mailové servery obetí. Po zneužití zraniteľnosti a nasadení webshellu sa tieto skupiny podľa pozorovaní výskumníkov spoločnosti ESET snažili na servery nainštalovať ďalší škodlivý kód.

Telemetria spoločnosti ESET ukazuje veľké množstvo pokusov o zneužitie zraniteľnosti ProxyShell aj v týchto dňoch. „Spoločnosť Microsoft vydala na zraniteľnosť záplaty, takže by sa mohlo zdať, že problém je vyriešený. Realita je však zložitejšia. Po celom svete je stále mnoho serverov MS Exchange, ktoré neboli zaplátané, alebo aktualizované. MS Exchange je mimoriadne rozšírený softvér, čo zvyšuje pravdepodobnosť, že sa útočníkom podarí nájsť nejaký nezaplátaný server a túto zraniteľnosť využiť vo svoj prospech. Útočníci pri takto závažnej zraniteľnosti môžu napáchať obrovské škody,“ hovorí Roman Kováč, riaditeľ výskumu spoločnosti ESET.

Spoločnosť ESET odhalila, že zraniteľnosť ProxyShell zneužívajú minimálne štyri zločinecké skupiny a jeden ďalší neidentifikovaný aktér:

- TA410: Táto APT skupina je známa najmä tým, že sa zameriava na organizácie so sídlom v USA v sektore verejných služieb. V tomto prípade sa nám však podarilo zistiť, že skupina použila reťazec zraniteľností ProxyShell na napadnutie servera MS Exchange patriaceho náboženskej organizácii v Maďarsku a tiež servera výrobnej spoločnosti v Japonsku.

- TA428: Ide o skupinu APT, ktorá je aktívna minimálne od roku 2014 a jej cieľom sú vládne organizácie vo východnej Ázii, obzvlášť v Mongolsku a Rusku. Skupina zneužila reťazec zraniteľností ProxyShell na napadnutie servera MS Exchange, ktorý vlastní jedno z ministerstiev zahraničných vecí v Európe.

- SparklingGoblin: Táto APT skupina má určitú spojitosť s Winnti Group a čiastočne sa prelína so skupinou APT41. Zameriava sa predovšetkým na východnú a juhovýchodnú Áziu. Skupina využila reťazec zraniteľností ProxyShell na útok na server univerzity v Hongkongu.

- RedFoxtrot: Táto skupina je zacielená na vládny, obranný a telekomunikačný sektor v Strednej Ázii, Indii a Pakistane. Skupina použila ProxyShell pri útoku na server MS Exchange patriaci poradenskej spoločnosti v oblasti IT a obchodu so sídlom v Pakistane.

- Klaster ApplicationUpdate: Spoločnosti ESET sa zatiaľ nepodarilo jednoznačne pripísať túto aktivitu niektorej zo známych skupín. Tento klaster sme identifikovali na základe analýzy informácií, ktoré na Twitteri zverejnili dvaja bezpečnostní výskumníci. V našich telemetrických údajoch sme vyhľadali podobnú aktivitu a našli 13 ďalších serverov MS Exchange napadnutých pomocou ProxyShell, pričom všetky sa nachádzali v USA. Medzi obeťami týchto útokov bolo niekoľko organizácií z oblasti zdravotníctva, developerská spoločnosť, predajca hardvéru, dodávateľ stavebných materiálov, stavebné a inžinierske spoločnosti, mestský úrad a dve inštitúcie okresnej správy.

Zistenia bližšie popísali výskumníci spoločnosti ESET v správe o kybernetických hrozbách ESET Threat Report T3 2021, v ktorej zosumarizovali kľúčové štatistiky z oblasti digitálnej bezpečnosti za minulý rok. Zhrnutie dôležitých údajov z detekčných systémov spoločnosti ESET nájdete v špeciálnom blogu. Prečítať si môžete aj samotný ESET Threat Report T3 2021 v anglickom jazyku.