Nové hrozby: Odpočúvanie vlád aj útoky na platobné transakcie

ESET objavil skupinu 10 doposiaľ nezdokumentovaných rodín malvéru, ktoré sú implementované ako škodlivé rozšírenia pre softvér webového servera Internet Information Services (IIS). Táto rôznorodá skupina škodlivého kódu odpočúva a manipuluje s komunikáciou servera.

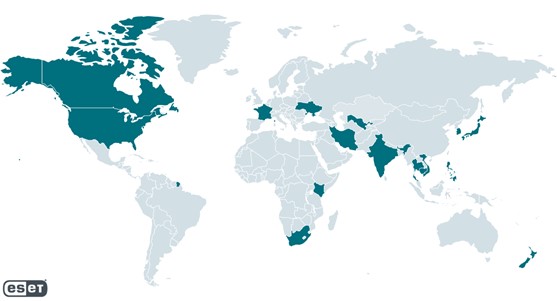

Medzi obeťami sú vlády v juhovýchodnej Ázii a desiatky spoločností z rôznych priemyselných odvetví, ktoré sa nachádzajú najmä v Kanade, Vietname a Indii, ale aj v USA, na Novom Zélande, v Južnej Kórei a ďalších krajinách.

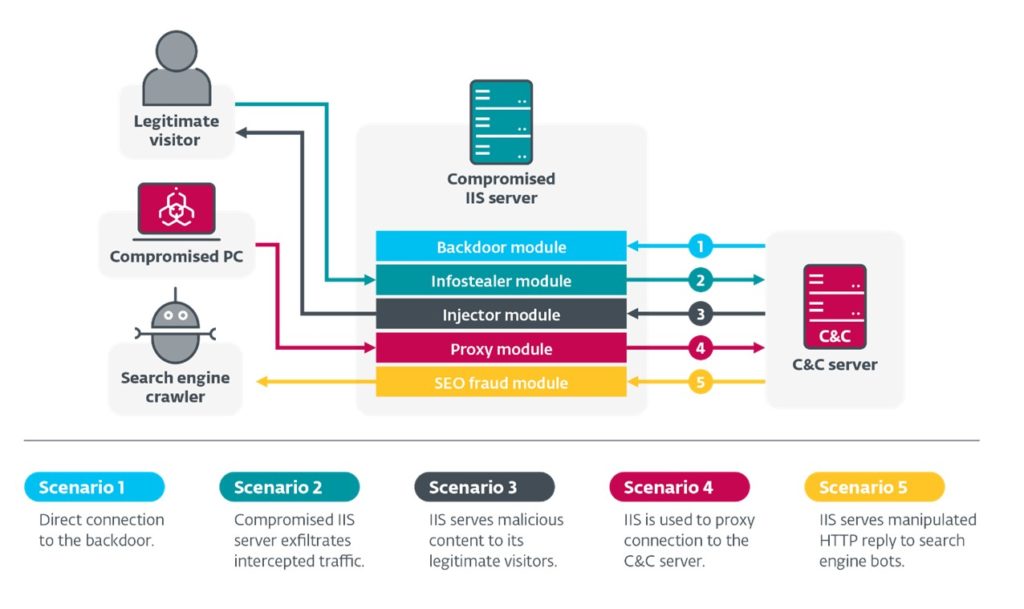

IIS malware je skupina hrozieb využívaných na kybernetickú kriminalitu, špionáž a SEO podvody. Hlavným cieľom zachytenie HTTP požiadaviek prichádzajúcich na kompromitovaný IIS server a ovplyvnenie jeho reakcií na niektoré požiadavky.

ESET identifikoval päť hlavných režimov IIS malvéru:

- IIS backdoory umožňujú ich operátorom na diaľku ovládať napadnutý počítač s nainštalovaným IIS.

- IIS infostealery umožňujú svojim operátorom zachytiť pravidelný prenos medzi napadnutým serverom a jeho legitímnymi návštevníkmi a ukradnúť napríklad prihlasovacie údaje či platobné informácie.

- IIS injektory upravujú HTTP reakcie odoslané legitímnym návštevníkom tak, aby slúžili škodlivému obsahu.

- IIS proxies robia z napadnutého servera bez vedomia používateľa súčasť príkazovej a riadiacej infraštruktúry pre inú rodinu škodlivých kódov.

- IIS malvér zameraný na SEO podvody upravuje obsah slúžiaci vyhľadávacím nástrojom tak, aby manipuloval so SERP algoritmami a zlepšoval hodnotenie iných webových stránok, ktoré zaujímajú útočníkov.

Výskumníci spoločnosti ESET odporúčajú niekoľko opatrení, ktoré môžu pomôcť zmierniť útoky na IIS web server. Medzi ne patrí používanie silných hesiel a viacfaktorovej autentifikácie na administráciu IIS serverov, aktualizácia operačného systému, používanie brány firewall pre webovú aplikáciu či nasadenie endpoint bezpečnostného riešenia pre server. Riziko zníži aj pravidelná kontrola konfigurácie IIS servera s cieľom overiť, či sú všetky nainštalované rozšírenia legitímne.

Viac o štúdii je tu: „Anatomy of native IIS malware“

Podobné články

Alternatívy k Facebooku 2025: Vedeli ste o týchto sociálnych sieťach?

WhatsApp príde o súkromie, na rade sú aj ďalšie aplikácie

Najlepšie filmy na Netflixe (51. týždeň)

Powerbanka Hama High Power 200 W: Perfektný spoločník na cesty