Výskumníci bezpečnostnej spoločnosti ESET identifikovali a analyzovali nový škodlivý kód, ktorý používa neslávne známa a štátom alebo štátmi sponzorovaná kybernetická skupina Turla. Tento škodlivý kód skupina používa na získavanie citlivých dát z ambasád alebo konzulátov v krajinách bývalého Sovietskeho zväzu.

Nová súčasť arzenálu skupiny Turla sa pokúša svoje obete naviesť k tomu, aby si na svoje zariadenie nainštalovali škodlivý kód z falošnej webstránky, ktorá sa však veľmi hodnoverne vydáva za stránku spoločnosti Adobe. Okrem škodlivého kódu si obeť na svoje zariadenie nainštaluje aj samotný funkčný Flash Player. Spoločnosť ESET vie zároveň vylúčiť, že by Turla útočila priamo na Adobe. Jej obeťami sú zariadenia s operačným systémom Windows a MacOS.

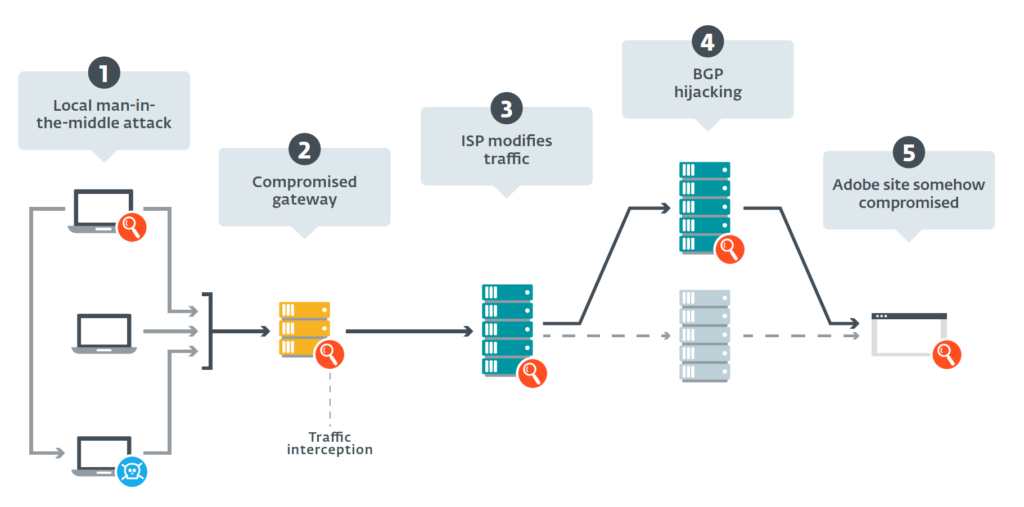

Obrázok znázorňuje spôsoby, ktorými mohla Turla identifikovať svoje obete. Scenár číslo 5 je pritom extrémne nepravdepodobný

„Členovia skupiny Turla majú v zásobe veľa sofistikovaných trikov na to, aby svoje obete naviedli k stiahnutiu zdanlivo pravého softvéru. Zároveň sú šikovní v tom, ako skrývajú škodlivý prenos dát,“ povedal Jean-Ian Boutin, výskumník škodlivého kódu zo spoločnosti ESET.

Presný spôsob, ako Turla v tomto prípade infikovala obete, totiž nepozná ani spoločnosť ESET. Do úvahy pripadá viacero možností vrátane Man-in-the-Middle útoku so zneužitím už infikovaného zariadenia v sieti dotknutej organizácie, zneužitie internetového providera alebo odchytávanie internetového toku dát cez infikovanú sieťovú gateway.

„Aj najskúsenejší používatelia môžu byť oklamaní k tomu, aby si stiahli škodlivý kód, ktorý vyzerá, že je zo stránky Adobe.com, keďže URL a IP adresy napodobňujú legitímnu infraštruktúru spoločnosti Adobe. Keďže všetky nami videné stiahnutia boli uskutočnené cez http, odporúčame organizáciám, aby vo svojej sieti zakázali sťahovanie spustiteľných súborov cez nešifrované spojenie. Toto by výrazne znížilo efektívnosť útokov skupiny Turla, keďže je oveľa ťažšie odchytiť a pozmeniť zašifrovaný prenos dát na ceste medzi zariadením a vzdialeným serverom. Skontrolovanie podpisu súboru by zároveň malo potvrdiť, či sa deje niečo podozrivé. Tieto škodlivé súbory totiž podpísané nie sú, na rozdiel od legitímnych inštalácií od Adobe. Tieto preventívne kroky by mali používateľom pomôcť k tomu, aby sa nestali obeťami najnovšej kampane skupiny Turla,“ odporúča Boutin.

Spoločnosť ESET si je istá, že tento škodlivý kód patrí skupine Turla z dvoch dôvodov. V prvom rade falošná inštalácia Adobe Flash obeti na počítač nainštaluje aj backdoor Mosquito, ktorý už bol v minulosti odchytávaný ako škodlivý kód skupiny Turla. V druhom rade niektoré z riadiacich serverov napojených na backdoory používajú SATCOM IP adresy, ktoré boli v minulosti spojené s Turlou. A na záver tento škodlivý kód je podobný iným vzorkám škodlivých kódov, ktoré táto skupina používala.

ESET odchytáva súčasti tohto nového škodlivého kódu ako Win32/Turla.CP a Win32/Turla.CT.