Krátko po ruskej vojenskej invázii zasiahol ukrajinskú vládnu sieť ďalší deštruktívny malvér IsaacWiper

- 23. februára zasiahla viaceré ukrajinské organizácie ničivá kybernetická operácia, pri ktorej bol použitý malvér HermeticWiper (spoločne s malvérom HermeticWizard a MermeticRansom). Tento kybernetický útok predchádzal ruskej vojenskej invázii, ktorá prišla o niekoľko hodín.

- Malvér HermeticWiper sa sám vymaže z disku prepísaním vlastného súboru náhodnými dátami, s najväčšou pravdepodobnosťou so zámerom znemožnenia forenznej analýzy po kybernetickom incidente.

- HermeticWiper sa v skompromitovaných sieťach množí prostredníctvom vlastného červa, ktorého sme nazvali HermeticWizard.

- 24. februára prišiel druhý ničivý kybernetický útok na ukrajinskú vládnu sieť prostredníctvom malvéru, ktorý ESET pomenoval IsaacWiper.

- 25. februára použili útočníci novú verziu malvéru IsaacWiper. Táto zaznamenávala aj chyby, ktoré nastali pri jeho spustení, čo môže naznačovať, že útočníkom sa nepodarilo vymazať obsah z niektorých zasiahnutých zariadení.

- Analýza vzoriek malvéru naznačuje, že útoky boli plánované niekoľko mesiacov dopredu.

- Výskumníkom spoločnosti ESET sa zatiaľ nepodarilo pripísať útoky konkrétnemu aktérovi.

Počas začiatku ruskej invázie na Ukrajine objavili výskumníci spoločnosti ESET dve nové rodiny škodlivého kódu, ktoré zasiahli ukrajinské organizácie. V oboch prípadoch ide o malvér typu data wiper, ktorý maže užívateľské dáta. Prvý kybernetický útok prišiel niekoľko hodín pred ruskou vojenskou inváziou a krátko po DDoS útokoch na veľké ukrajinské webové stránky, ku ktorým došlo v rovnaký deň. Ničivé útoky pozostávali najmenej z troch komponentov: HermeticWiper slúžil na vymazanie dát, črv HermeticWizard rozšíril malvér do lokálnej siete a ransomvér HermeticRansom slúžil pravdepodobne na odlákanie pozornosti. Vzorky malvéru naznačujú, že útoky boli plánované niekoľko mesiacov. Ako ruská invázia pokračovala, ukrajinskú vládnu sieť zasiahol druhý ničivý kybernetický útok, využívajúci wiper, ktorý ESET pomenoval IsaacWiper.

„V súčasnosti preverujeme, či existujú prepojenia medzi malvérmi IsaacWiper a HermeticWiper. Je dôležité povedať, že IsaacWiper zasiahol ukrajinské vládne organizácie, ktoré neboli postihnuté malvérom HermeticWiper,“ uviedol Jean-Ian Boutin, vedúci výskumu hrozieb spoločnosti ESET.

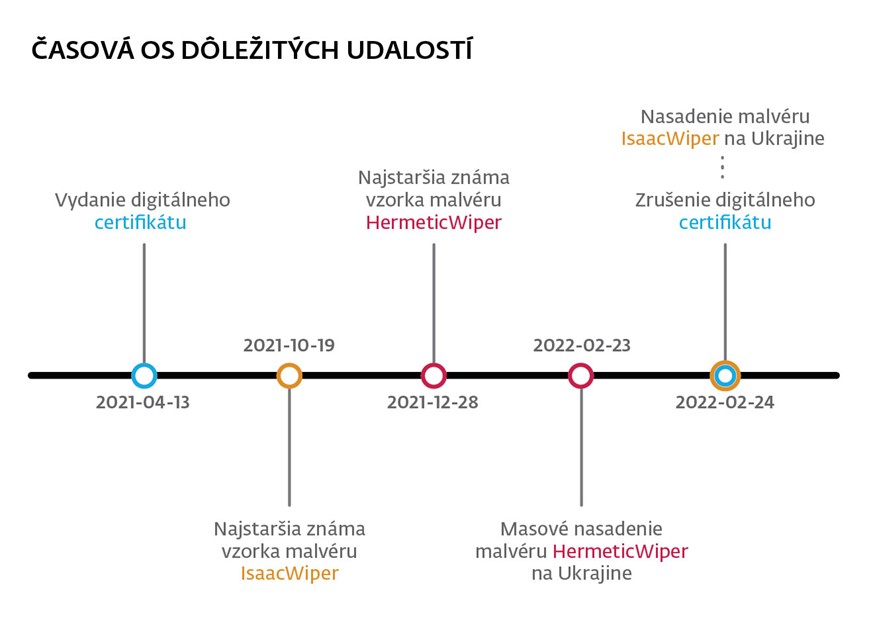

Výskumníci spoločnosti ESET s veľkou pravdepodobnosťou odhadujú, že zasiahnuté organizácie boli skompromitované už dlhšie pred zavedením wipera. „Vyplýva to z niekoľkých zistení: najstarší časový odtlačok malvéru HermeticWiper pochádza z 28. decembra 2021 a k vydaniu digitálneho certifikátu došlo už 13. apríla 2021. Minimálne v jednom prípade došlo tiež k nasadeniu malvéru HermeticWiper prostredníctvom nastavenia domény, čo naznačuje, že útočníci mali už dopredu prístup k jednému zo serverov Active Directory, ktoré patrili obeti,“ vysvetľuje Boutin.

Telemetria spoločnosti ESET objavila malvér IsaacWiper 24. februára. Najstarší časový odtlačok pochádzala z 19. októbra 2021. Ak sa s ňou nemanipulovalo, znamená to, že malvér mohol byť použitý počas operácií už pred niekoľkými mesiacmi.

V prípade malvéru HermeticWiper ESET spozoroval prvky pohybu po sieti v zasiahnutých organizáciách a odhaduje, že útočníci pravdepodobne prevzali kontrolu nad serverom Active Directory. Na mieru upravený červ, ktorý ESET pomenoval ako HermeticWizard, bol použitý na šírenie wipera HermeticWiper naprič skompromitovaných sietí. Pri druhom wiperi, IsaacWiper, použili na vniknutie do siete útočníci nástroj na vzdialený prístup RemCom a pravdepodobne aj Impacket.

Malvér HermeticWiper sa navyše dokáže sám vymazať z disku a to prepísaním svojho súboru náhodnými dátami. S najväčšou pravdepodobnosťou ide o zámer znemožneniť forenznú analýzu po kybernetickom incidente. V tom istom čase ako HermeticWiper, nasadili útočníci aj ransomvér HermeticRansom, pravdepodobne na odlákanie pozornosti od wipera HermeticWiper.

Iba deň po nasadení malvéru IsaacWiper, nasadili útočníci jeho novú verziu, ktorá zaznamenávala aj chyby, ktoré nastali pri jeho spustení. To môže naznačovať, že sa útočníkom nepodarilo vymazať obsah z niektorých zasiahnutých zariadení a chceli zistiť, prečo neboli úspešní.

Výskumníkom spoločnosti ESET sa doposiaľ nepodarilo pripísať tieto útoky konkrétnym vinníkom. Môže za to najmä nedostatok významnejšej podobnosti kódu so vzorkami malvérov, ktorými disponuje spoločnosť ESET.

Pojem „Hermetic“ je odvodený od názvu cyperskej spoločnosti Hermetica Digital Ltd, ktorej bol vydaný digitálny certifikát. Podľa agentúry Reuters sa nezdá, že by bol od spoločnosti Hermetica Digital certifikát ukradnutý. Pravdepodobnejšie je, že útočníci sa vydávali za firmu, aby dostali certifikát od spoločnosti DigiCert. Výskumníci spoločnosti ESET požiadali DigiCert, aby okamžite zrušil tento certifikát.

Viac technických informácií nájdete v anglickom jazyku v špeciálnom blogu na našej stránke WeLiveSecurity.