- Výskumníci spoločnosti ESET odhalili škodlivú kampaň namierenú na čínsky hovoriacich obyvateľov juhovýchodnej a východnej Ázie.

- Útočníci nakúpili reklamný priestor v sponzorovanej sekcii Google vyhľadávača, kde umiestnili svoje škodlivé stránky. ESET tieto reklamy nahlásil spoločnosti Google, ktorá ich rýchlo odstránila.

- Stránky a z nich stiahnuté inštalačné súbory pre falošné aplikácie sú prevažne v čínskom jazyku a v niektorých prípadoch ponúkajú čínske verzie softvéru, ktorý nie je v Číne dostupný.

- ESET zaznamenal obete najmä v juhovýchodnej a východnej Ázii, čo nasvedčuje tomu, že reklamy boli zacielené práve na tento región.

- Útočníci použili v tejto kampani malvér FatalRAT. Ide o trojan pre vzdialený prístup, ktorý disponuje viacerými funkciami na vykonávanie škodlivých aktivít na počítači obete.

Výskumníci spoločnosti ESET odhalili škodlivú kampaň zacielenú na čínsky hovoriacich obyvateľov juhovýchodnej a východnej Ázie. Útočníci v rámci kybernetickej operácie nakúpili reklamný priestor vo vyhľadávači Google. Výsledky vyhľadávania odkazovali na stránky, z ktorých si obete stiahli malvér. Neznámi útočníci vytvorili falošné stránky, ktoré vyzerali identicky s legitímnymi webmi populárnych aplikácií ako Firefox, WhatsApp, Signal, Skype a Telegram. V inštalačných súboroch falošných aplikácií sa skrýval malvér FatalRAT, trojan pre vzdialený prístup, ktorý dokáže útočníkom poskytnúť plnú kontrolu nad infikovaným zariadením. Útok zasiahol prevažne používateľov v Číne, Hongkongu a na Taiwane, ale aj v juhovýchodnej Ázii a v Japonsku.

FatalRAT poskytuje viacero funkcií na vykonanie škodlivých aktivít na počítačoch obetí. Dokáže napríklad zaznamenávať stlačenia klávesnice, kradnúť alebo mazať dáta ukladané niektorými prehliadačmi či sťahovať a spúšťať súbory. ESET zaznamenal tieto útoky medzi augustom 2022 a januárom 2023, no podľa jeho telemetrie používali útočníci staršie verzie inštalačných súborov najmenej od mája 2022.

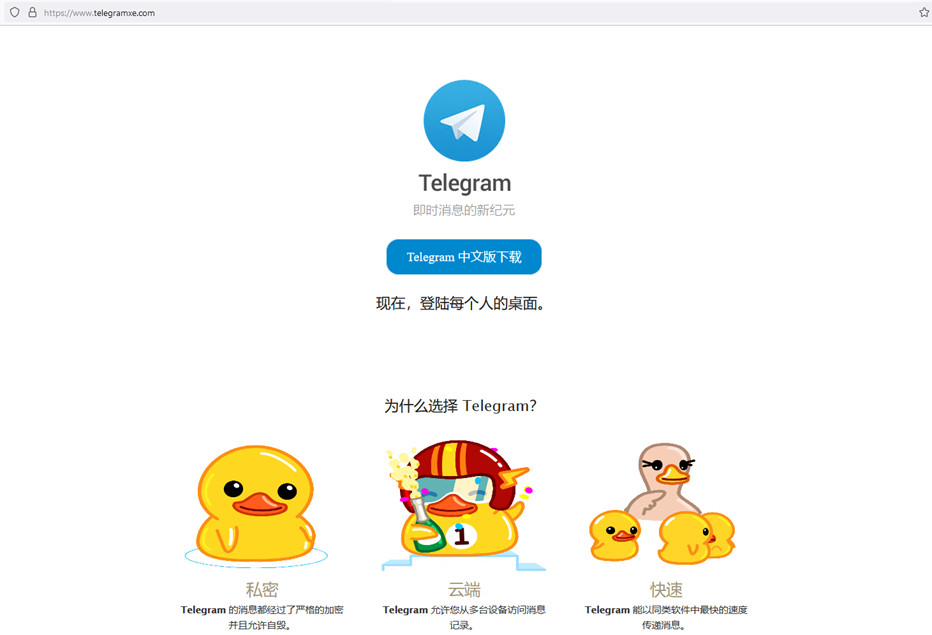

Útočníci si zaregistrovali viacero domén, ktoré smerovali na tú istú IP adresu – na server s falošnými stránkami, ktoré ponúkali na stiahnutie skompromitovaný softvér. Väčšina z týchto stránok vyzerala identicky s legitímnymi verziami webov. Niektoré stránky, potenciálne preložené útočníkmi, ponúkali čínske verzie aplikácií, ktoré nie sú dostupné v Číne, ako napríklad Telegram.

Falošná čínska verzia stránky Telegram

Existuje množstvo spôsobov, akými sa obete môžu dostať na falošnú stránku. V tomto prípade však útočníci nakúpili reklamný priestor vo vyhľadávači Google. Do sponzorovanej sekcie vo výsledkoch vyhľadávania umiestnili odkaz na škodlivý obsah. Čínsky spravodajský portál napríklad nahlásil, že sa mu po vyhľadávaní v Googli zobrazila reklama na falošný prehliadač Firefox. ESET tieto reklamy nahlásil spoločnosti Google, ktorá ich následne rýchlo vymazala.

Výsledok vyhľadávania s reklamou na falošnú Firefox stránku

„Aj keď sme nedokázali zreplikovať takéto výsledky vyhľadávania, nazdávame sa, že tieto reklamy boli zobrazené iba používateľom v regióne juhovýchodnej a východnej Ázie,“ hovorí Matías Porolli, výskumník spoločnosti ESET, ktorý kampaň odhalil. „Keďže mnohé domény zaregistrované pre falošné webstránky sú veľmi podobné ich legitímnym doménam, je možné, že útočníci sa spoliehajú aj na nalákanie obetí, ktoré omylom zadajú do prehľadávača nepresný názov služby,“ dodáva.

„Je možné, že útočníci sa zaujímajú výhradne o krádež informácií, ako napríklad prihlasovacích údajov, ktoré môžu predať na fórach, alebo ich využiť na iný typ kriminálnej činnosti. V tomto momente nevieme povedať, kto je za útok zodpovedný,“ uvádza ďalej Matías Porolli. „Rozhodne však odporúčame poriadne si skontrolovať URL adresu navštívenej stránky predtým, ako si z nej stiahnete akýkoľvek softvér. Do vyhľadávača zadajte adresu, až keď ste si istý, že ide o skutočnú stránku spoločnosti,“ radí Porolli.

Viac technických informácií nájdete v anglickom jazyku v našom špeciálnom blogu na stránke WeLiveSecurity. Najnovšie odhalenia našich výskumníkov nájdete na Twitteri ESET research.