Kybernetická špionážna skupina Dukes sa dostala na chvíľu na výslnie po ich údajnom zapojení sa do útoku na americkú Demokratickú stranu pred prezidentskými voľbami v roku 2016.

Po útoku v Nórsku v januári 2017 a aj napriek ich možnému comebacku v novembri 2018 sa táto skupina (zvaná aj APT29 alebo Cozy Bear) akoby stiahla zo špionážnej scény. Výskumníci z bezpečnostnej spoločnosti ESET však objavili operáciu s názvom Ghost Hunt, ktorá začala už oveľa skôr – už v roku 2013.

ESET zároveň môže potvrdiť, že operácia stále pretrváva. Skupina Dukes sa infiltrovala do ambasády štátu Európskej únie v americkom Washingtone a taktiež do ministerstiev zahraničných vecí minimálne troch rozličných európskych krajín.

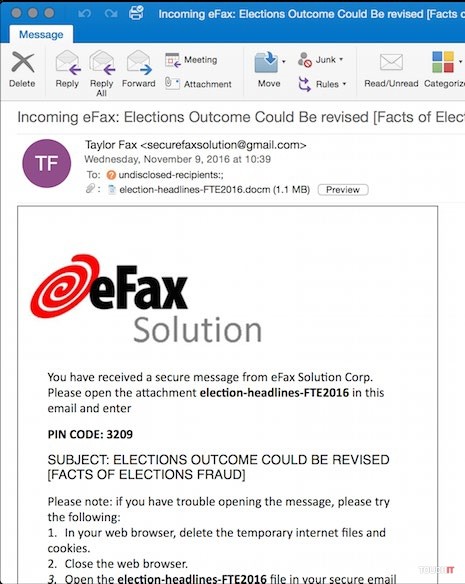

Svoje obete infikuje skupina viacerými technikami. Jednou z nich je spear phishing, teda zasielanie cielených e-mailov, ktorých obsah obeť vyhodnotí ako tak zaujímavý, že ich otvorí. Škodlivý kód sa do zariadenia stiahne buď po zapnutí makier po otvorení škodlivej prílohy alebo po stiahnutí súboru zo škodlivého linku umiestneného v e-mailovej správe a následnom zapnutí makier.

Dukes používa vyspelý škodlivý útok, ktorý je rozdelený do štyroch fáz. V prvej fáze získa link na svoj riadiaci a kontrolný server cez Twitter alebo inú sociálnu sieť alebo webstránku. V druhej fáze použije službu Dropbox na získanie príkazov od útočníkov. V tretej fáze infikuje zariadenie jednoduchým backdoorom, ktorý zase v poslednej štvrtej fáze stiahne do zariadenia vyspelejší backdoor s množstvom funkcií a flexibilnou konfiguráciou.

ESET identifikoval tri nové rodiny škodlivého kódu, ktoré sú spojené so skupinou Dukes. „Jedna z prvých verejných stôp tejto škodlivej kampane sa nachádza na komunitnej stránke Reddit od júla 2014,“ vysvetľuje výskumník bezpečnostnej spoločnosti ESET Matthieu Faou. „S vysokou istotou môžeme potvrdiť, že za operáciou Ghost Hunt a za útokom na americkú Demokratickú stranu je tá istá skupina,“ dodáva Faou.

Pripísanie týchto útokov skupine Dukes je založené na podobnosti taktík pozorovaných v tejto škodlivej kampani v porovnaním s ich predchádzajúcimi útokmi. Dukes konkrétne použili Twitter a Reddit na zdieľanie linkov na svoje riadiace a kontrolné servery. Zároveň aj teraz použili na skrytie škodlivého kódu steganografiu. Cieľmi tejto škodlivej kampane sú opäť ministerstvá zahraničných vecí – dva z troch cieľov boli aj predtým napadnuté touto skupinou. Ďalším dôkazom je podobnosť kódu operácie Ghost Hunt v porovnaní s predchádzajúcimi útokmi.

Pri operácii Ghost Hunt použila skupina Dukes len malé množstvo nástrojov, na skrývanie sa pred detekciou využila viaceré zaujímavé taktiky. Skupina je veľmi vytrvalá a systematicky kradne prístupové údaje na to, aby sa pohybovala po sieti svojej obete. ESET bol svedkom toho, ako infikovali alebo opätovne infikovali zariadenia na tej istej lokálnej sieti použitím administrátorských prístupových údajov.

Viac informácií o tejto operácii nájdete v štúdii Operation Ghost Hunt: The Dukes aren’t back – they never left.