Kyberzločinci dokážu nahrávať rozhovory a fotografovať okolie napadnutého počítača

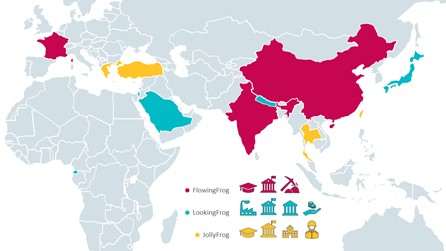

Výskumníci ESETu odhalili, že skupina TA410 pravdepodobne pozostáva z troch rôznych tímov – FlowingFrog, LookingFrog a JollyFrog. Používajú podobné taktiky, no líšia sa použitými nástrojmi a cieľmi.

Telemetria spoločnosti ESET zaznamenala obete po celom svete, väčšina pochádza z vládnych a vzdelávacích sektorov. Skupina TA410 mala prístup k najnovším zraniteľnostiam v e-mailových serveroch Microsoft Exchange na vzdialené spustenie kódu (zraniteľnosť Proxylogon z marca 2021 a zraniteľnosť ProxyShell z augusta 2021).

Výskumníci spoločnosti ESET našli novú verziu backdooru FlowCloud, komplexného a modulárneho C++ nástroja vzdialenej správy, ktorý má niekoľko zaujímavých schopností:

- Ovláda pripojené mikrofóny a spúšťa nahrávanie, keď hlasitosť zvuku presiahne určitú hranicu.

- Sleduje a kradne obsah z clipboardu.

- Sleduje súborové systémy, aby zbieral nové a zmenené súbory.

- Ovláda pripojené fotografické príslušenstvo na zaznamenávanie okolia skompromitovaného počítača.

Výskumníci spoločnosti ESET vytvorili detailný popis TA410. Táto špionážna skupina je voľne prepojená so skupinou APT10, známej pre útoky na americké organizácie v sektore základnej infraštruktúry a diplomatické misie na Blízkom východe a v Afrike. ESET sa domnieva, že táto skupina pozostáva z troch rôznych tímov, ktoré využívajú rôzne nástroje, vrátane novej verzie FlowCloud odhaleného výskumníkmi spoločnosti ESET.

Ide o veľmi komplexný backdoor s pozoruhodnými špionážnymi schopnosťami. ESET predstaví najnovšie odhalenia o skupine TA410 na konferencii Botconf 2022.

Spomínané tímy FlowingFrog, LookingFrog a JollyFrog používajú podobné taktiky, techniky a procedúry, cielia na špecifické obete a majú podobnú sieťovú infraštruktúru. Výskumníci spoločnosti ESET taktiež predpokladajú, že tieto podskupiny konajú do určitej miery nezávisle, ale pravdepodobne zdieľajú informácie, využívajú ten istý tím na šírenie spearphishingových kampaní a tiež tím, ktorý nasadzuje sieťovú infraštruktúru.

Väčšinu z cieľov skupiny TA410 tvoria významné organizácie zo sektorov diplomacie a vzdelávania, no ESET identifikoval obete aj z vojenskej oblasti. Medzi zasiahnutými je aj výrobňa v Japonsku, banícka firma v Indii a charitatívna organizácia v Izraeli. Za zmienku stojí aj zistenie, že skupina minimálne dvakrát útočila aj na cudzincov v Číne. Podľa telemetrie spoločnosti ESET bol obeťou francúzsky akademik a člen diplomatickej misie juhoázijskej krajiny v Číne.

Útočníci získavajú prístup k obetiam zneužívaním zraniteľností v internetových aplikáciách, ako napríklad Microsoft Exchange, alebo prostredníctvom škodlivých dokumentov v spearphishingových e-mailoch. Spomínaná verzia backdooru FlowCloud používaná tímom FlowingFrog sa podľa všetkého ešte stále vyvíja a je predmetom testovania. Výskumníci spoločnosti ESET si ale všimli jej špionážne schopnosti, medzi ktoré patrí zaznamenávanie pohybov myšky a klávesnice a sledovanie obsahu v clipboarde spolu s informáciami na aktuálne otvorenom okne. Tieto údaje môžu útočníkom dodať kontext a pomôcť s pochopením ukradnutých dát.

Backdoor FlowCloud dokáže taktiež zbierať informácie o veciach, ktoré sa odohrávajú v okolí skompromitovaného počítača prostredníctvom vyhotovovania fotografií cez pripojené zariadenia a nahrávaním zvuku mikrofónom v počítači. „Táto funkcia sa spustí automaticky po zachytení hocijakého zvuku nad úrovňou 65 decibelov, čo je horná hranica hlasitosti obyčajnej konverzácie. Štandardne sa prostredníctvom špionážnych malvérov spúšťa nahrávanie, keď sa na skompromitovanom zariadení spustí nejaká akcia, napríklad keď sa zapne program na videohovor, alebo po odoslaní špecifického príkazu od útočníkov,“ ozrejmuje výskumník Côté Cyr.

Skupina TA410 je aktívna najmenej od roku 2018, pričom prvýkrát bola odhalená v auguste 2019 spoločnosťou Proofpoint. O rok neskôr bola skupine pripísaná aj nová malvérová rodina FlowCloud.

Zdroje: ESET

Podobné články

Najčastejšie podvody na internete v roku 2025

ESET objavil PromptLock, prvý ransomvér poháňaný umelou inteligenciou

ESET Parental Control končí, dokedy bude fungovať?

ESET Mobile Security: Má v roku 2025 antivírus pre smartfón zmysel?

Úrad vlády aj premiér sú terčom podvodov