Nič než červy. Ako jeden vírusový útok tvoril štvrtinu všetkých emailov posielaných po svete

Načítanie webových stránok spomalené po celom svete. Nekončené hromady e-mailov, reportujúcich o nedoručených správach. Nič sa nešírilo rýchlejšie, ako Mydoom, ktorý za pár hodín zaplavil internet a nenásytne ho žral po mnoho dní. Pozrite sa s nami na Retročriepok o tom, čo sa vlastne na začiatku roku 2004 stalo a čo túto situáciu robilo unikátnou. Nech sa to totiž môže zdať akokoľvek neuveriteľné, tento červ žije v rámci mailového systému dodnes, po viac ako 20 rokoch.

To, že niečo nie je v poriadku, sa začalo ukazovať počas rána amerického východného času. Bol práve pondelok, 26. januára 2004 a v Európe sa už schyľovalo k obedu. Dátový tok z amerického internetu sa začal pomaly prelievať do zvyšku sveta a bol iný, ako zvyčajne.

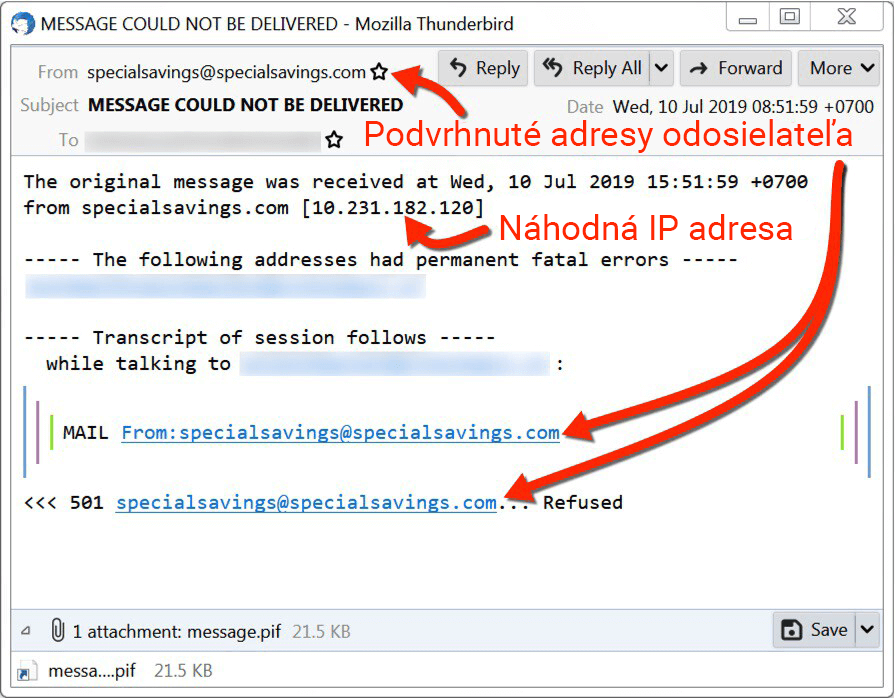

V Amerike mali opačný pocit, nakoľko prvé e-maily sa objavili z ruských adries a smerovali do amerických firiem aj do osobných schránok. E-maily ako také pôsobili zvláštne. Vyzerali ako chyba vyvolaná nedoručením správ.

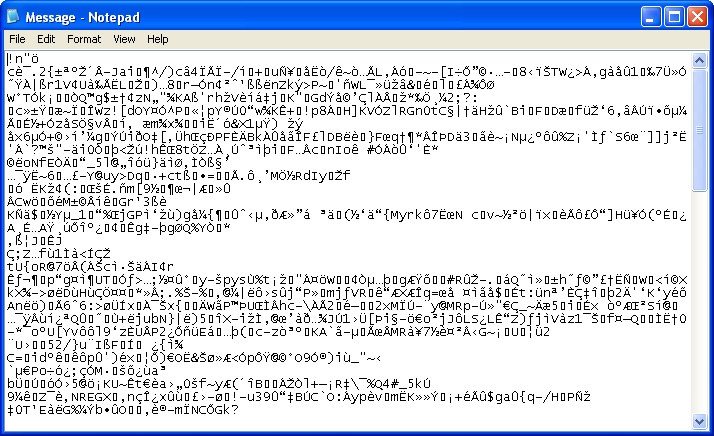

Niektorí ľudia v snahe zistiť, čo za problémom stojí, klikli na prílohu a otvorili ju. Na ich obrazovke sa zobrazil obyčajný Poznámkový blok s hromadou náhodných písmen a znakov. Zdalo sa, že ide o nejaký nezmysel. Pravda však bola presne opačná a všetko sa práve začalo.

Červ sa aktivoval na pozadí v podobe novovytvoreného „systémového“ súboru taskmon.exe. Okamžite pritom začal prehľadávať e-mailový adresár Windows a takisto obsah všetkých súborov s príponou PL, ADB, DBX, PHP a ďalších, ktoré patria rozličným e-mailovým klientom, alebo môžu e-maily obsahovať.

Na všetky textové reťazce obsahujúce @, ktoré na danom počítači našiel, a je jedno či ich bolo sto alebo tisíc, následne rozposlal e-mail so svojou kópiou.

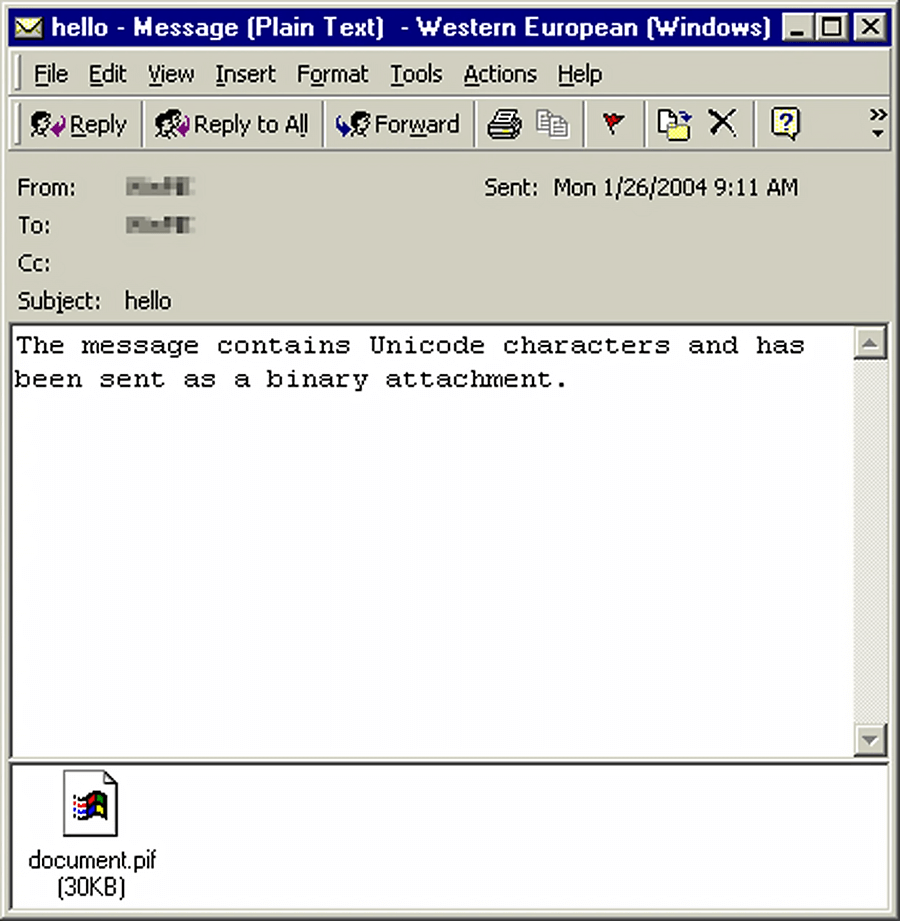

Samotný e-mail mal obvykle predmet v podobe „Mail Delivery System“, alebo „Mail Transaction Failed“, pričom najčastejšie obsahoval text typu „Táto správa nemohla byť zobrazená v 7-bitovom ASCII kódovaní a bola odoslaná v binárnej forme v prílohe.“ alebo napríklad aj „Prijatie e-mailu zlyhalo. Čiastočná správa je k dispozícii“.

Prílohu so samotným červom bolo potrebné otvoriť, pričom sa variabilne tvorila v rôznych variantoch s príponami exe, scr, pif, bat a ďalšími, alebo bola zabalená v ZIP archíve.

Medzi bezpečnostných špecialistov, ktorí sa červu ako prví začali venovať, patril Craig Schmugar z antivírusovej spoločnosti McAfee. Pri prvotnej analýze kódu si všimol niekoľkokrát sa opakujúci text „mydom“, ktorý mu pri narastajúcej obave z toho, čo videl, začal evokovať v hlave „My doom“, teda v preklade niečo ako „môj koniec“ či „moja zhuba“.

Schmugar si pri rozklade kódu a hľadaní jeho činnosti totiž uvedomil, že správanie červa je z hľadiska šírenia extrémne agresívne a reťazová reakcia, ktorú vyvolá, bude znamenať, že behom minút až hodín pôjde o kalamitu svetového rozsahu. A nebolo nič, čo by tomu rýchlo dokázalo zabrániť. Skrátka sa to stane.

ANDY, ČO SI TO UROBIL?

Cey deň sa červ začal rapídne šíriť. V priebehu pondelňajšieho obeda (európskeho večera) sa reťazová reakcia rozposielania rozbehla tak silno, že spomalila celosvetové fungovanie internetu. Čas na priemerné načítavanie webových stránok na celom svete sa predĺžil o zhruba 50 % a zahltené svetové chrbticové siete spôsobili zhruba 10 % pokles výkonu všetkých internetových sieťových služieb.

Už v tejto počiatočnej fáze, ktorá nastala behom pár hodín, začal Mydoom tvoriť značnú časť celosvetového e-mailového obsahu. Aj keď prílohu otvorilo len malé percento používateľov, jej kópie sa rozposlali vždy všetkým adresám, ktoré daný počítač poznal.

Mydoom tak rýchlo začal tvoriť zhruba 10 % všetkej mailovej komunikácie na svete a nápor neprestajne rástol.

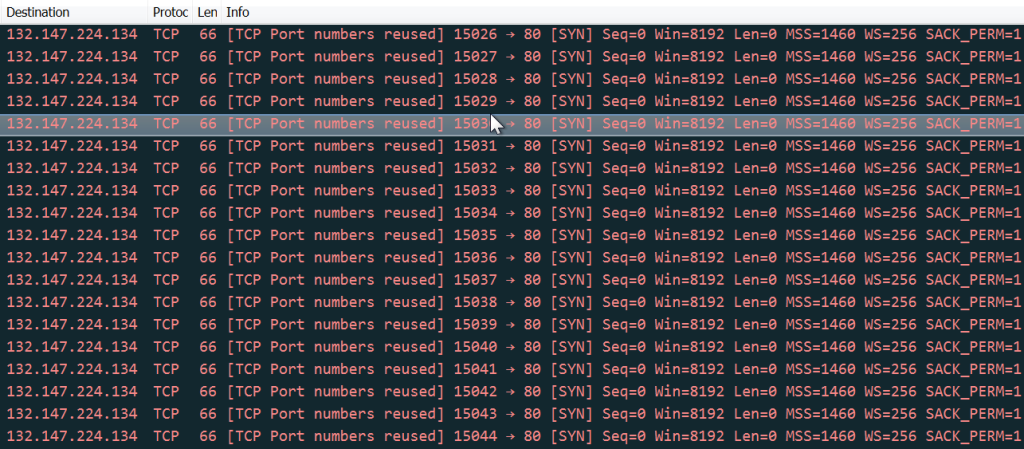

Bezpečnostné a antivírusové firmy pracovali na plné obrátky, pričom poukázali na to, že z infikovaných počítačov sa stavia masívny botnet.

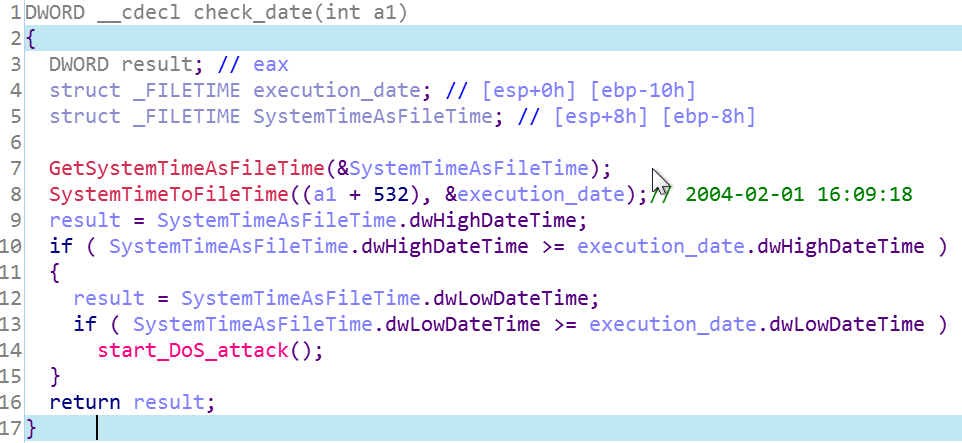

V kóde bol pritom vopred nastavený jasný cieľ. Už onedlho, presne 1. februára 2004, majú všetky infikované počítače zaútočiť na doménu www.sco.com, patriacu rovnomennej americkej softvérovej firme a zahltením jej dlhodobo zabrániť v činnosti.

Zhrozená SCO na druhý deň vypisuje odmenu 250 000 dolárov za informácie vedúce k zatknutiu tvorcu Mydoom červa a začína spolupracovať s americkou FBI.

28. januára, dva dni po začatí šírenia, sa objavuje v obehu nová verzia (Mydoom.B), s pozmeneným zdrojovým kódom. Prvé infekcie sa objavili okolo obeda európskeho času, pričom aj v tomto prípade pochádzali z ruských e-mailových adries. V jeho nastavení sa okrem firmy SCO objavuje aj druhý cieľ. Tentokrát je masívny DDOS útok nasmerovaný na Microsoft.com, s naplánovaným štartom na 3. február.

Reťazové šírenie červa a budovanie bootnet siete na konci januára vrcholí. V priebehu dňa tvoria e-maily s Mydoom červom približne 25 % všetkej e-mailovej komunikácie na svete.

Nikto pritom nevie, kto za červom stojí. Po začatí šírenia verzie B vypisuje štvrť miliónovú odmenu za dolapenie autora aj Microsoft. Počet infikovaných počítačov neustále pribúda, aj napriek masívnej snahe antivírusových spoločností a takisto veľkému mediálnemu povedomiu.

Jediný hmatateľný „dokaz“, ktorý bol o tvorcovi nájdený, bola kratučká správa nachádzajúca sa vo vnútri kódu prvej aj druhej verzie červa, ktorá znie „andy; Robím len svoju prácu, nie je to nič osobné, mrzí ma to“.

Naznačuje to, že tvorba Mydoom červa bola na objednávku nejakého konktraktora, ktorú nejaký „klasický“ programátor bez zlých úmyslov skrátka len splnil.

Je pritom zaujímavé, že Mydoom mal napevno nastavený dátum, kedy sa mal prestať šíriť. Vyvolaná a inak nekonečná reakcia rozposielania kópií na všetky známe adresy z infikovaného počítača mala nastavenú stopku na 12. februára (1. marca v prípade B verzie červa). Šlo však len o šírenie. Už napadnuté počítače zostávali infikované a ďalej mohli útočiť na svoj cieľ.

Prvý útok miliónov infikovaných počítačov začal v stanovenom čase na doménu SCO.com a šlo o najväčší bootnet útok v dovtedajšej histórii.

Svetoví prevádzkovatelia root serverov jej DNS záznam preventívne odstránili pre ochranu serverov už na konci 31. januára nášho času, keď na ňu začínali masívne útočiť infikované počítače z Austrálie a Japonska, kde sa 1. február už začal. Jej webová neprítomnosť trvala niekoľko dní.

Útok na Microsoft o dva dni neskôr mal kvôli neočakávanému bugu v druhej verzii červa omnoho menšiu silu a Microsoft ho vďaka silnej serverovej konektivite a takisto dôslednej príprave ustál.

Je otázne, či útok na SCO (a následne Microsoft) bol vôbec legitímnym dôvodom existencie červa, alebo skrátka šlo len o zásterku. Druhá verzia červa pozmeňovala na infikovaných počítačoch aj host súbor, pomocou ktorého blokovala používateľom prístup na viac ako 60 rôznych poskytovateľov antivírusových riešení a takisto blokovala servery niektorých veľkých reklamných systémov, ako napr. DoubleClick.

Lajdáckosť s akou bola táto časť naprogramovaná (čo viedlo v prípade zacielenia na Microsoft aj k chybám a k celkovému zníženie efektivity útoku), naznačuje že nešlo o prioritu.

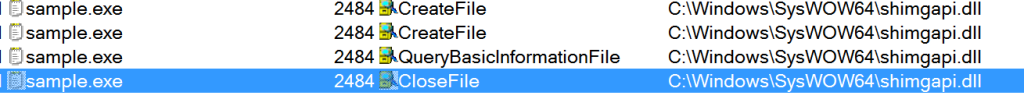

Skutočnou hrozbou a cenným pokladom, ktorý na obrovskom počte infikovaných počítačov vznikal, boli zadné vrátka do operačného systému Windows, cez ktoré sa prevádzkovateľ škodlivého kódu mohol kedykoľvek dostať na diaľku dnu.

Mydoom to vykonal vytvorením súboru SHIMGAPI.DLL v priečinku Windows/system32, ktorý nechal automaticky spúšťať regulárnym procesom Prieskumníka (EXPLORER.EXE). Kedykoľvek v budúcnosti teda operátor Mydoomu mohol dané počítače prehľadať, prevziať nad nimi kontrolu a použiť na útok na iný cieľ, alebo čokoľvek iné.

Existencia otvorených zadných vrátok vzhľadom na celosvetovú popularitu červa rýchlo prestala byť tajomstvom a už 9. februára sa objavil v obehu pozoruhodný „parazitický“ červ Doomjuice, ktorý ťažil z ich existencie a využíval ich na svoje vlastné sebecké šírenie.

ČO SA S MYDOOM VÍRUSOM A JEHO AUTOROM STALO?

Mydoom a Mydoom.B zastavili svoje šírenie 12. februára a 1. marca, presne tak ako mali naprogramované. Infikované počítače sa darilo postupne liečiť veľkým povedomím o probléme a s voľne distribuovanými dezinfekčnými nástrojmi.

Odmena pol milióna dolárov, ktorá bola ponúknutá firmou SCO a Microsoftom za informácie na dolapenie autora, nikdy nebola vyzdvihnutá. Dodnes sa nevie, kto „Andy“ bol, kde pracoval a pre koho vírus konkrétne naprogramoval.

To, že infekcia a prvotné šírenie infikovaných e-mailov začala v Ruskej federácii, samo o sebe nepotvrdzuje, že práve odtiaľ autor pochádzal.

Nepomáha príliš ani to, že cieľom hlavného DDOS útoku bola americká softvérová firma SCO, ktorá v tej dobe razila názor, že je vlastníkom Unixu a že iné podobné systémy, predovšetkým slobodný Linux a varianty Unixu od iných spoločností, kradnú a nezákonne používajú jej intelektuálne vlastníctvo. Výsledkom boli vysoko profilové žaloby proti týmto firmám (IBM, Novell, RedHat a podobne), ktoré začali v roku 2003 a pokračovali po zvyšok dekády (neúspešne, čo viedlo k bankrotu SCO).

V roku 2004, krátko po začatí týchto žalôb, patrila SCO medzi najnenávidenejšie softvérové firmy na svete a snaha určiť to, kto sa im chcel pomstiť tak trochu pripomína scénu zo Simpsonovcov, kde sa Homer po neúspešnom pokuse o jeho vraždu snaží prísť na to, kto by za tým mohol stáť. Zisťuje pritom, že zástup ľudí, ktorí majú dostatočný motív, je takmer nekonečný.

Kratučkú správu nachádzajúcu sa v tele prvotných verzií červa, „andy; Len robím svoju prácu, nie je to nič osobné, mrzí ma to“ (andy; I’m just doing my job, nothing personal, sorry), programátori často interpretujú tak, že je to odkaz pre osobu, ktorá kód kontroluje a schvaľuje.

Andy by bol v takomto prípade osoba, ktorá kód číta a overuje a zaraďuje do projektu a samotný človek, ktorý daný kód napísal sa mu ospravedlňuje, že navrhnutá škodlivosť nie je jeho svojvoľným činom a dostal to príkazom.

Ponúkajú sa však aj iné interpretácie a „andy“, môže byť niekto zo SCO, alebo inej firmy, ktorá bola cieľom útoku, pričom programátor ho osobne pozná a ospravedlňuje sa za to, že ho jeho zamestnávateľ dotlačil k vytvoreniu daného škodlivého kódu. To viac zodpovedá nasledujúcej vete „prepáč, nie je to nič osobné“, ktorá pri osobe, ktorá len kód kontroluje, nedáva príliš zmysel.

Takisto dáva zmysel, že „andy“ je samotný autor červa a touto správou sa ospravedlňuje všetkým ľudom, ktorí boli červom zasiahnutí. Meno sa obvykle necháva na konci, nie na začiatku, avšak môže ísť len o spôsob, akým autor píše.

Za predpokladu, že by geografické prvopočiatky šírenia boli správne, tak za poangličteným menom by sme pravdaže videli slovanské meno Andrej.

Nech už je to akokoľvek, nejaký Andy s tým všetkým súvisel. Nedáva príliš zmysel si dané meno úplne vymyslieť, pretože by ho stačilo skrátka len vôbec neuviesť. S najväčšou pravdepodobnosťou je preto pravdivé.

Mydoom žil aj po skončení hlavného šírenia. Verejne je známy útok z 26. júla 2004, kedy aktívne infekcie prvého variantu, ktorých bolo stále veľké množstvo, zaútočili na servery vyhľadávačov Google, AltaVista a Lycos, pričom ich na celý deň vyradili z prevádzky.

Na jeseň roku 2004 sa začali objavovať niektoré nové varianty Mydoomu, s mierne upraveným zdrojovým kódom (Mydoom.U, V, W a X), ale už nenarástli do sily pôvodných verzií, aj vďaka dobrej serverovej aj klientskej filtrácii pomocou antivírusov. Nové verzie sa objavili aj behom roku 2005, aby napokon ich príchod celkom ustal.

Mydoom sa znovu znenazdajky prebudil k životu o 5 rokov neskôr, v lete roku 2009, keď sa podieľal na hromadnom kyberútoku proti USA a Južnej Kórei.

Mydoomu dodnes patrí žezlo najúčinnejšieho vírusového útoku v histórii. Nielen z hľadiska rýchlosti a rozsahu šírenia, ale aj finančnej škody, ktorú vo svete svojou aktivitou a záťažou spôsobil. V roku 2004 sa odhadovali škody na 38 miliárd dolárov, čo je zhruba 60 miliárd eur na dnešné peniaze.

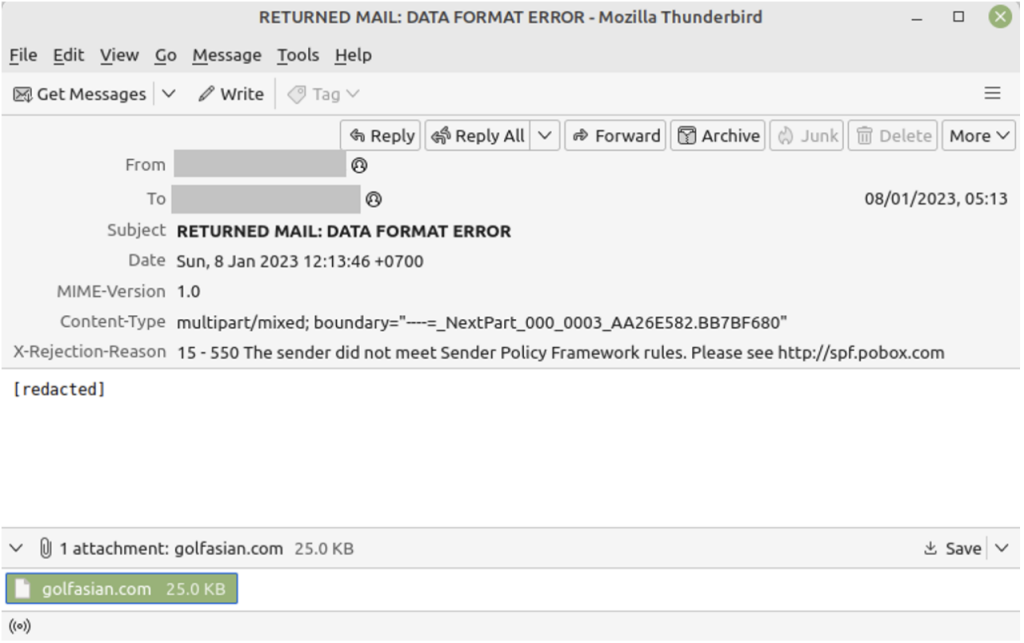

Paradoxné je, že jeho život neskončil. Na tejto analýze z roku 2019 môžete vidieť, že v danej dobe stále tvoril asi 1 % z infikovaných e-mailov rozposielaných po svete (pozor, na rozdiel od prvotných verzií už v tomto prípade nehovoríme o percentách všetkých emailov).

Aj keď to možno znie neuveriteľne, stretnúť sa s ním dá v schránke ešte aj dnes, viac ako 20 rokov po jeho stvorení. Predovšetkým na ruskom a čínskom webe, kde ho rozposielajú staré neaktualizované počítače v jednej z neskorších variant z konca roku 2004.

Stále sa pritom snaží šíriť nielen e-mailom, ale aj starou, dnes už neexistujúcou P2P sieťou Kazaa, pričom sa kopíruje do jej zdieľacieho priečinka a svoje infekčné súbory premenováva na „ICQ 4 Lite, Winamp 5.0 Crack, či WinRAR.v3v2″. Na rozdiel od e-mailu je to už pravdaže celkom márne, nakoľko pôvodná sieť prestala existovať v roku 2006.

Ide každopádne o pekný žijúci retročriepok niekdajších dní, ktorý ako stará nevybuchnutá bomba z druhej svetovej vojny čaká stále na svoj cieľ.

Ďalšie drobné čriepky z IT histórie hľadajte na našom webe v štvrtok večer a takisto pod rovnomenným kľúčovým slovom.

Podobné články

Alternatívy k Facebooku 2025: Vedeli ste o týchto sociálnych sieťach?

WhatsApp príde o súkromie, na rade sú aj ďalšie aplikácie

Najlepšie filmy na Netflixe (51. týždeň)

Powerbanka Hama High Power 200 W: Perfektný spoločník na cesty