Mimoriadne sofistikovaný špionážny softvér, akým je napríklad Stuxnet, Flame či Regin, už roky púta pozornosť bezpečnostných expertov. Aj keď niet pochýb o tom, že tieto komplexné projekty sú vyvíjané na národnej úrovni, spájanie všetkých nitiek je nesmierne zložité. Posledné mesiace však boli zlomové a nové analýzy čoraz viac odkrývajú čudesnú skupinu, ktorá za nimi stojí.

Predstavte si, že ste vysokopostavený politik, riaditeľ strategickej spoločnosti alebo vedec pracujúci na pokročilých projektoch z oblasti nukleárneho výskumu či kryptografie. Podobne ako iní ľudia, aj vy pracujete aspoň čiastočne s počítačom a máte na ňom uložené dáta súvisiace s vašou prácou. Pre výzvedné zložky iných štátov majú tieto informácie obrovskú hodnotu a netreba si robiť žiadnu ilúziu o tom, že sa ich nepokúsia získať. Nejde pri tom o uplatnenie zromantizovanej postavy Jamesa Bonda, ktorý sa pomocou svojho šarmu a technologických zázrakov vkradne do ostro stráženého komplexu, pichne do vášho notebooku USB kľúč a s gradujúcou hudbou v pozadí sleduje indikátor prenosu stúpať na 100 %. Skutočný James Bond je tvorený riadkami zdrojového kódu a na vašom počítači neustále zbiera cenné informácie bez toho, aby ste si čokoľvek všimli. Nielen to, v niektorých prípadoch môže vašu prácu sabotovať tak, že to všetko vyzerá ako nešťastná náhoda.

Škodlivý softvér je bezpečnostnou hrozbou pre všetky počítače a aj keď ste len bežný používateľ, celkom určite by ste boli neradi, ak by vám vaše zariadenie prestalo fungovať alebo by vás pomocou neho niekto okradol. To, ako verejnosť celú problematiku vníma, sa pritom v priebehu posledných dekád mení. Počiatky vírusov a trójskych koní boli celkom neškodné a za prvý výtvor tohto typu sa dá považovať samoreplikačný program Creeper (v preklade niečo ako čudák alebo zvrhlík), ktorý vytvoril v roku 1971 Bob Thomas zo spoločnosti BBN Technologies. Išlo o experimentálny vírus šírený Arpanetom (predchodca internetu), ktorý infikoval sálové počítače PDP-10 s operačným systémom TENEX, pričom na displejoch zobrazil správu „Som Creeper, chyť ma, ak to dokážeš.“ O jeho chytenie a likvidáciu sa postaral Thomasov spolupracovník Ray Tomlinson (jeden z tvorcov moderného e-mailového systému), ktorý do siete vypustil lovca nazvaného Reaper (Smrtka). Tieto zábavné hry prvých hackerov sa postupom času transformovali do niečoho, čo verejnosť začala vnímať ako veľké nebezpečenstvo. V 80. a 90. rokoch minulého storočia boli zničujúce vírusy častým námetom filmov, pričom z hľadiska základného konceptu nešlo ani o priveľké sci-fi. V tomto období totiž nebolo nič nezvyčajné, ak vírusy z klávesnice ctižiadostivých IT expertov vyradili z prevádzky softvér a v niektorých prípadoch dokonca aj hardvér svojich obetí. Zrejme najznámejší vírus tohto typu bol CIH, prezývaný Černobyľ, ktorý v roku 1998 vytvoril taiwanský študent Chen Ing-hau. Vírus sa rýchlo a nekontrolovane rozšíril z univerzitných počítačov do celého sveta, vrátane počítačových sietí veľkých spoločností. Priamo z výroby bol infikovaný napríklad firmvér optických mechaník Yamaha CD-R400, demo verzia hry SiN od spoločnosti Activision či tisíce počítačov Aptiva IBM. Vírus ako taký sedel na počítačoch nečinne až do 26. apríla 1999 (čo bol dátum náhodne korešpondujúci s výročím černobyľskej katastrofy), kedy „odpálil svoju nálož“ prepísaním bootovacieho sektoru pevného disku (vyradenie operačného systému) a na niektorých modeloch počítačov takisto likvidačne prepísal BIOS (nutná výmena základnej dosky alebo čipu BIOS-u). Vírus infikoval viac ako 60 miliónov počítačov a škody, ktoré spôsobil, sa odhadujú na miliardu dolárov.

Z éry zlodejov do pokročilej kyberšpionáže

Na začiatku 21. storočia sa začal dojem zo škodlivého softvéru značne meniť. Spolu s obrovským rozšírením počítačov a internetu sa rané podoby vírusov, ktoré nezriedkavo obsahovali kus technologického kumštu, ubrali do pozadia. Ich miesto zaujal softvér, ktorý počítač obete používa pre finančný zisk. Obeť pritom okráda priamo, napríklad odcudzením čísiel kreditných kariet či odchytením hesiel do internetového bankovníctva, alebo tiež nepriamo, pričom je počítač použitý na generovanie zisku napríklad rozposielaním spamu. Z úvodného hackerského umenia sa tvorba vírusov pretransformovala na platformu pre rôznych záškodníkov, podvodníkov a zlodejov. Používaný softvér je zvyčajne neinovatívneho generického typu, spoliehajúci sa na známe princípy a neošetrené zraniteľnosti. Obvykle ide o jednoduché kusy kódu, ktoré podobne ako zlodeji v supermarketoch neťažia z toho, že by boli geniálne alebo účinné, ale z toho, že ich je nepreberné množstvo a systémy detekcie sú nedokonalé. Spoločne s týmto prerodom sa transformovala aj verejná mienka a v súčasnosti sa používatelia oprávnene obávajú toho, že ich škodlivý softvér namiesto znefunkčnenia počítača okradne. Tento pohľad si osvojil aj antivírusový priemysel a namiesto idealizovaného súboja génia proti géniovi sa dá súboj charakterizovať ako boj bezpečnostných expertov s veternými mlynmi, respektíve s nekonečným zástupom neinovatívnych pešiakov, ktorých primitívny a často aj automaticky generovaný softvér sa snaží premeniť čo najmenšiu námahu na čo najväčší zisk.

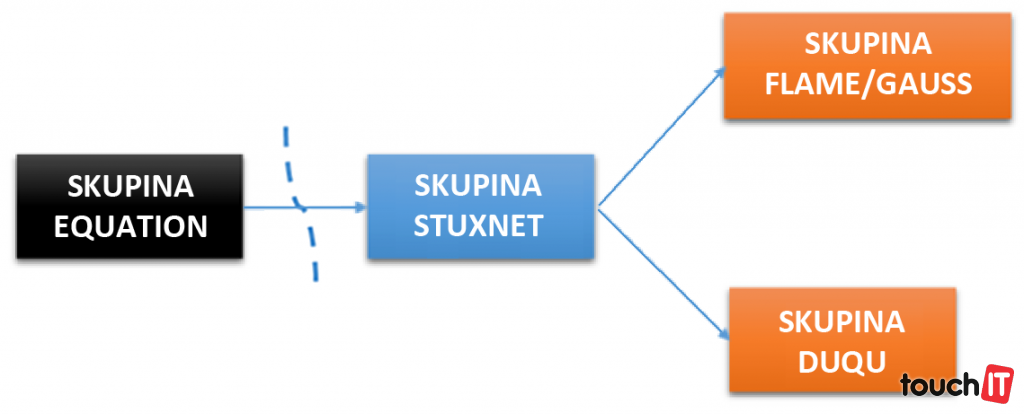

Všetko sa však zmenilo v roku 2010, kedy bieloruská antivírusová spoločnosť VirusBlokAda detegovala prvé časti zvláštneho a pokročilého softvéru z kategórie červov, vyznačujúceho sa obrovskou komplexnosťou. Jeho kód bol napísaný v rozdielnych programovacích jazykoch a obsahoval množstvo samostatných modulov, ktoré sa na infikované počítače sťahovali až vtedy, keď vyhovovali presne špecifikovaným požiadavkám. Bol určený na infekciu tých systémov Windows, na ktorých boli prevádzkované priemyselné systémy na dispečerské riadenie a zber dát. Konkrétne išlo o systémy ovládajúce priemyselné centrifúgy na obohacovanie uránu a podľa špecifík bol cieľom nepochybne iránsky jadrový program. Softvér používal niekoľko rôznych druhov prieniku do vybraných systémov, pokročilé metódy krytia, vlastné aktualizačné mechanizmy, niekoľko vrstiev šifrovania a takisto poistky brániace jeho nekontrolovanému šíreniu. Infikované systémy pritom nevyradzoval z činnosti (ihneď by boli nahradené), ale formou rootkitu nepozorovane ovplyvňoval ich hodnoty a sabotoval ich činnosť. Tento škodlivý červ dostal meno Stuxnet, pričom z jeho veľkej sofistikovanosti bolo jasné, že nejde o dielo jedného ziskuchtivého podvodníka. Pri jeho tvorbe bola použitá perfektná znalosť cieľového prostredia a používaných systémov, pričom za ním musel stál celý tím expertov a špecialistov v daných oblastiach (či už vedome alebo nevedome). Vzhľadom na charakter cieľa bola z jeho vývoja najviac podozrievaná Americká národná bezpečnostná agentúra (NSA) a takisto jej izraelský náprotivok Unit 8200.

Ďalšia kapitola týchto pokročilých softvérov sa odohrala v roku 2011, kedy Laboratórium kryptografie a systémovej bezpečnosti na technickej univerzite v Budapešti odhalilo softvér Duqu. Ten sa na Stuxnet veľmi podobal a dokonca obsahoval aj časti jeho kódu. Jeho úloha bola pritom úplne odlišná a namiesto sabotáže sa zameriaval na zber dát v podobe technických dokumentácií a dôležitých údajov z hľadiska fungovania rôznych inštitúcií. Podobne ako Stuxnet, aj Duqu operoval predovšetkým v Iráne a bol zrejme súčasťou rovnakej operácie. Jeho kópie sa však našli aj v inštitúciách v Indii, Sudáne a Vietname a takisto v Holandsku, Švajčiarsku, Francúzku a na Ukrajine. Duqu síce nedosahoval takú komplexnosť ako diverzný Stuxnet, stále však išlo o odhalenie najpokročilejšieho špionážneho programu v histórii, ktorý bol z celkom inej ligy ako „obyčajné“ vírusy a trójske kone. Obdiv však trval krátko. V roku 2012 identifikovali bezpečnostní špecialisti z ruskej spoločnosti Kaspersky Lab špionážny softvér Flame, ktorý ho zo všetkých stránok schoval do vrecka. Ten operoval na počítačoch rôznych vládnych organizácií v Iráne, Sýrii, Sudáne, Libanone, Egypte a Saudskej Arábii, pričom zbieral obrovské množstvo utajovaných dát. Išlo o neuveriteľne komplexný špionážny nástroj s objemom 20 MB (škodlivý softvér sa obvykle pohybuje na úrovni niekoľkých kB), používajúci množstvo samostatných a úzko špecializovaných modulov. Každý z nich bol pritom komplexnejší, než akýkoľvek bežný vírus či trójsky kôň. Obsahoval päť druhov šifrovacích algoritmov, tri rozličné metódy kompresie, pracoval s SQL databázou, dokázal sa automaticky aktualizovať a sťahovať si nové moduly podľa potreby. Tie mu umožňovali napríklad sledovať kompletnú sieťovú prevádzku, zaznamenávať stlačené klávesy, nahrávať komunikáciu prebiehajúcu cez Skype, vytvárať snímky obrazovky, odpočúvať okolie vstavaným mikrofónom notebooku, zbierať pomocou bluetooth modulu informácie o okolitých mobilných telefónoch a podobne. Všetky dáta pritom odosielal na svoju sieť riadiacich serverov rozmiestnenú po celom svete. Flame pravdepodobne operoval už od roku 2010, pričom v roku 2012 ho stretol rovnaký osud, ako iný pokročilý špionážny softvér, ktorý bol odhalený bezpečnostnými expertmi. Jeho tvorcovia mu na diaľku odoslali samovražedný príkaz a softvér sa z infikovaných počítačov kompletne vymazal.

V roku 2014 sa do pozornosti expertov z americkej spoločnosti Symantec a ruskej Kaspersky Lab dostal pokročilý špionážny softvér Regin, ktorý infikoval počítače vládnych, finančných a výskumných inštitúcií a takisto niektoré siete telekomunikačných operátorov. Ciele pochádzali predovšetkým z Ruska, v menšej miere však boli infikované aj počítače v Saudskej Arábii, Indii, Mexiku, Afganistane či Pakistane a takisto v európskych štátoch v podobe Írska, Rakúska a Belgicka. Z jeho časových známok bolo pritom zrejmé, že utajene operoval už niekoľko rokov. Podobne ako Flame, aj Regin je zložený z množstva rozličných modulov a jeho konfigurácia a účel sa tak na jednotlivých počítačoch líši. Kým niektoré varianty sa ocitnú napríklad na počítačoch výskumných pracovísk a kradnú kópie jednotlivých dôležitých dokumentov, iné operujú napríklad v rámci siete telekomunikačných operátorov a monitorujú sieťovú prevádzku, či zbierajú dáta o telefónoch pripojených ku konkrétnemu mobilnému vysielaču. Ani v prípade Reginu niet pochýb o tom, že ide o nástroj vyvíjaný tímom expertov a s najväčšou pravdepodobnosťou ide o kyberšpionáž zo strany USA. Aj keď v súčasnosti sú známe aj iné špionážnych programy, ktoré pravdepodobne pochádzali z iných štátov (z Ruska najmä Rocra a Turla, z Číny zas GhostNet), žiadny z nich nedosahoval komplexnosť, s akou sa mohli pochváliť Stuxnet, Flame či Regin. Ich spájanie s americkou NSA pritom začína naberať čoraz výraznejšie kontúry. Ba čo viac, ukazuje sa, že nitky vedú až do minulého storočia.

Skupina Equation, skrytý obor

Samotné určenie toho, že odhalený špionážny alebo diverzný softvér bol vytvorený na úrovni štátu, obvykle nie je príliš zložité. Zvyčajne sa totiž vyznačuje veľmi komplexným kódom, ktorý bol nepochybne vyvíjaný dlhé mesiace tímom expertov z rôznych oborov. Používa pritom náročné metódy prienikov, krytia a šifrovania, ktorých vývoj na špecifické zariadenia stojí nemalé peniaze. Skupina takýchto tvorcov je teda nielenže dobre financovaná, ale zároveň má prístup k množstvu špičkových dát, na ktorých môže svoju prácu zakladať. V niektorých prípadoch sa dá s pomerne veľkou istotou povedať, že tvorcovia rôznych programov sú aj nejako prepojení. Ide napríklad o Duqu, kde je takmer isté, že autori mali prístup minimálne k niektorým častiam zdrojového kódu Stuxnetu. Inde je však spojenie menej viditeľné a príbuznosť sa dá odhadovať len na základe podobných postupov. Obrovský kus práce na odkrývaní tejto zložitej siete odviedla antivírusová spoločnosť Kaspersky Lab, ktorá pátra po spoločných znakoch už od doby Stuxnetu (odhalený v roku 2010). S postupným spájaním nitiek sa ukazuje, že na pozadí týchto najkomplexnejších nástrojov sa ukrýva jediná skupina, operujúca už takmer celé dve dekády – Equation.

Prečítajte si tiež:

Aký počítač má v sebe sonda, ktorá pristála na Plute?

Ako vyzerá autonómne auto od Google?

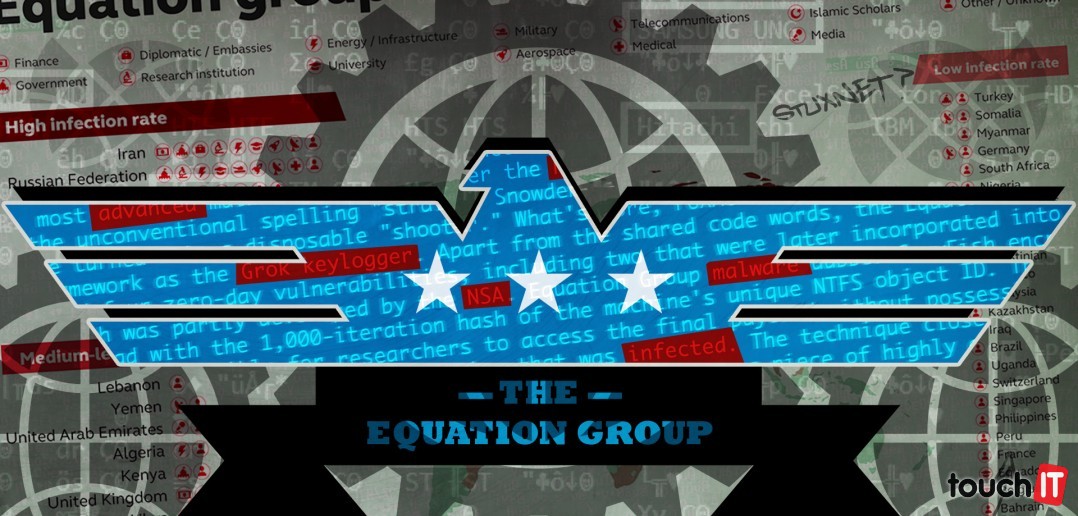

Meno „Equation“, teda v preklade rovnica, dali tejto skupine špecialisti z Kaspersky Lab. Rozhodli sa tak preto, že skupina používa vo svojich špionážnych a záškodníckych produktoch pokročilé šifrovacie algoritmy a preniká do cudzích systémov s pomocou dômyselných metód infekcie, ktoré sú nezriedkavo navrhnuté priamo na úzko špecifický okruh systémov. Equation z hľadiska komplexnosti a veľkosti celej operácie nemá vo svete obdobu. Jej produkty infikovali aj tie najvýznamnejšie ciele vo viac ako 30 krajinách sveta, pričom najviac sa sústreďovala na ciele v Iráne, Rusku, Pakistane, Afganistane, Indii a Číne. Infikované počítače obvykle spĺňali podmienky strategicky a informačne cenných cieľov, pričom išlo najmä o vládne a diplomatické inštitúcie, organizácie a osoby, ktoré vykonávajú pokročilý výskum v oblasti nukleárnej energetiky, letectva a kozmonautiky, nanotechnológie a šifrovania. Zasiahnuté sú však aj finančné inštitúcie, telekomunikácie, dopravné spoločnosti, masmédiá a takisto skupiny islamských aktivistov a akademikov.

(Článok pokračuje na ďalšej stránke)