Kaspersky zatiaľ odkryl niekoľko jej rodín prienikových a zberných mechanizmov, respektíve platforiem, skladajúcich sa z trójskych koní využívajúcich najrôznejšie zraniteľnosti. Equation pritom často používa také, ktoré neboli predtým známe (tzv. zero day zraniteľnosti, teda zraniteľnosti nultého dňa), čo naznačuje, že ich skupina odhalila sama pre vlastné použitie. Akonáhle sa nejaká zraniteľnosť stane známa, výrobcovia operačných systémov či dotyčných programov vydajú bezpečnostné záplaty, ktoré ju opravia. Postupom času je teda nutné prechádzať na nové a nové postupy. Niektoré systémy, ktoré Equation používa, sú však natoľko pokročilé, že bezpečnostných expertov zanechali v nemom úžase.

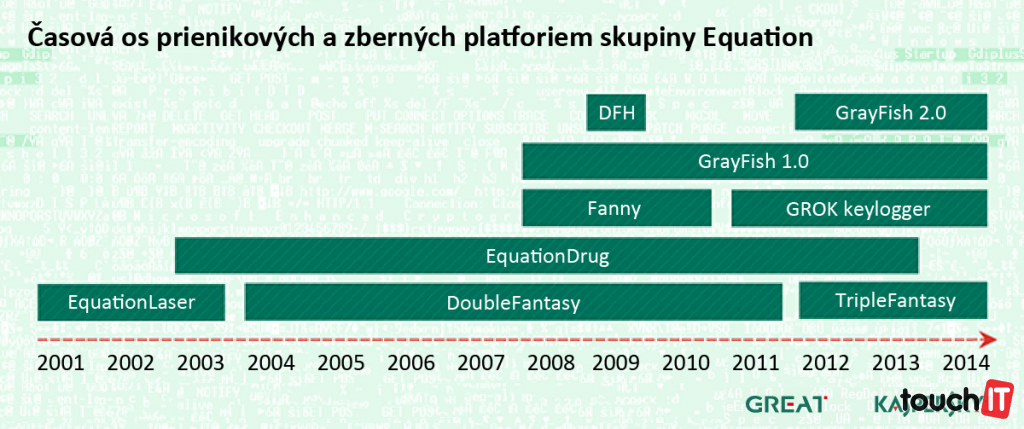

Najstaršie zoskupenie prienikových mechanizmov, ktoré Kaspersky identifikoval, je EquationLaser. Nedávno sa mu podarilo získať vzorky skompilované už v roku 2002, avšak podľa pridružených kontrolných serverov zaregistrovaných v auguste roku 2001 Kaspersky predpokladá, že v obehu bola ešte aj o rok staršia verzia. Samotná skupina Equation musí byť pritom ešte staršia, pretože niektoré jej komunikačné servery boli zaregistrované už v roku 1996.

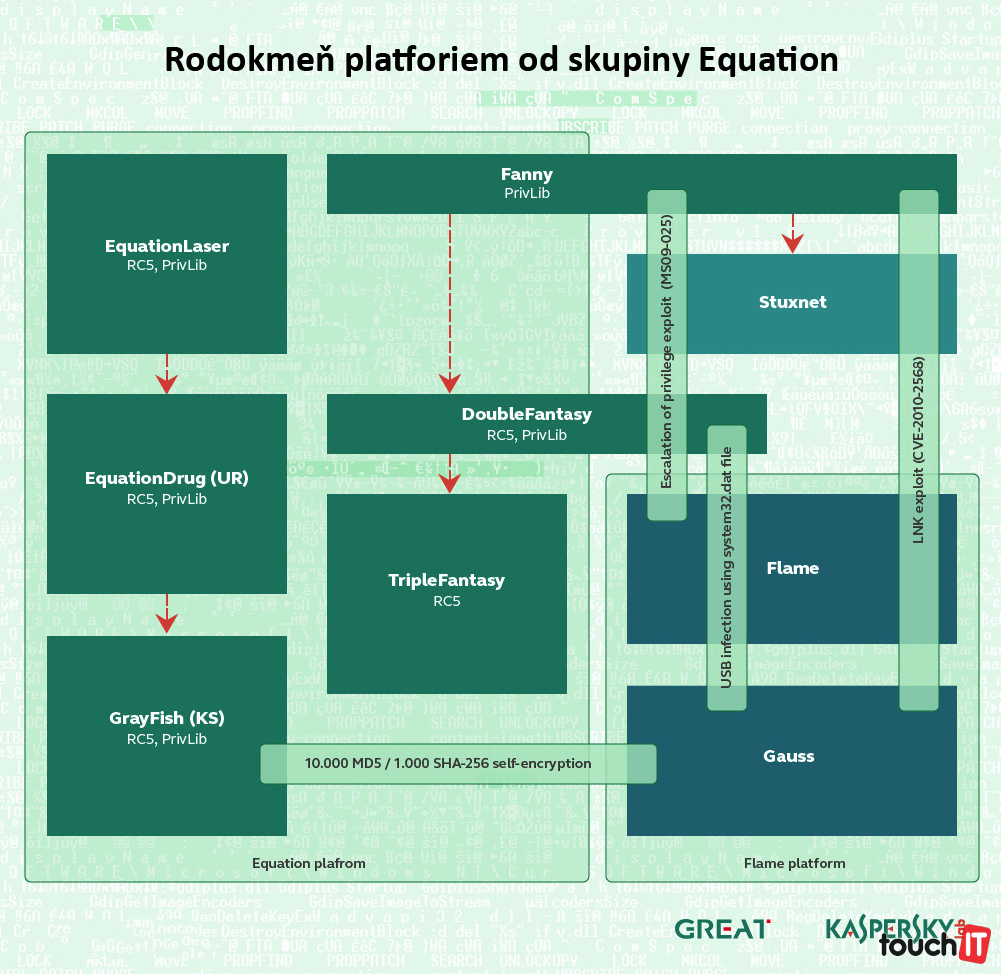

Kľúčovou prienikovou platformou skupiny bol veľmi dlho mechanizmus DoubleFantasy, ktorý vznikol pravdepodobne v roku 2004 a bol používaný až do roku 2011. Išlo o komplexného trójskeho koňa, ktorý fungoval ako úvodný infiltrátor a zároveň validátor, pričom po infekcii rozhodoval o tom, či je daný počítač cenný alebo nie. Ak počítač nespĺňal požiadavky žiadaného cieľa, mohol zostať prakticky nedotknutý. Podrobne analyzovať dáta z veľkého množstva počítačov je finančne i technicky náročné a Equation sa zameriava vždy na to, aby ciele boli čo najrelevantnejšie a zdrojmi sa neplytvalo zbytočne. Ak naopak počítač podmienky spĺňal, DoubleFantasy sa použil ako vstupná brána pre extrémne pokročilé špionážne mechanizmy. Išlo o skupinu softvéru, ktorú Kaspersky označuje ako EquationDrug, pričom útočníkovi poskytovala prakticky kompletnú nadvládu nad operačným systémom. V podstate išlo o kompletný framework obsahujúci desiatky spúšťacích a konfiguračných súborov, ktoré pripomínali miniatúrny operačný systém. Jadro celej platformy používalo niekoľko vlastných ovládačov a modulov, pričom to, ktoré sa stiahli a nainštalovali, bolo zvolené podľa typu cieľa. Kaspersky doposiaľ odhalil 18 rôznych ovládačov a 35 rozdielnych modulov. Podľa ich interného číslovania existovalo ešte minimálne 86 ďalších. Keďže táto skupina špionážnych mechanizmov neobsahuje digitálne podpisy, na moderných systémoch ich nie je možné jednoducho zavádzať. Skupina Equation ich používala najmä v rokoch 2003 až 2008 (obmedzene do roku 2013). S rozširovaním modernejších systémov Windows Vista, 7 a 8 vytvorilo Equation nové a pokročilejšie špionážne systémy, ktoré Kaspersky označuje ako GrayFish.

GrayFish je súčasná skupina špionážnych nástrojov od skupiny Equation, ktorá je schopná pracovať extrémne efektívne a skryto na moderných operačných systémoch Windows. Operačný systém ako taký však nie je dôležitý, pretože Equation upravuje svoj softvér na akékoľvek počítače, ktoré ich ciele používajú. Kaspersky napríklad detegoval veľkú skupinu infikovaných počítačov Apple Mac, ktorá jednému z kontrolných serverov Equation odosielala dáta z Číny. GrayFish sa používa od roku 2008, pričom obsahuje veľmi sofistikovaný zavádzací mechanizmus, ktorý prevezme kontrolu nad operačným systémom už hneď pri jeho štarte. Spúšťa sa z bootovacieho sektoru disku, pričom prevezme každé štádium štartu operačného systému a zavádza ho prakticky sám. Pritom vykonáva všetky potrebné zmeny a spúšťa svoje mechanizmy pracujúce na pozadí a neprejde na ďalšiu fázu zavedenia systému skôr, než všetko potrebné dokončí. Takáto úplná kontrola operačného systému je nevídaná a ukazuje na to, aký obrovský kus komplexnej práce musel byť pri tvorbe celého mechanizmu odvedený. Ak dôjde počas procesu k chybe alebo k podozrivému protiopatreniu, GrayFish prejde k vlastnej autodeštrukcii, aby zabránil svojmu odhaleniu. Nemenej pôsobivý je aj spôsob, akým GrayFish skladuje nazhromaždené dáta pred tým, než ich odošle na riadiace servery. V systéme totiž zavedie vlastný virtuálny súborový systém fungujúci vo vnútri systémových registrov. Aby svoje zvláštne správanie skryl pred kontrolnými mechanizmami operačného systému a takisto antivírovými programami, používa niekoľko regulárnych ovládačov zariadení, v ktorých pozná chyby. Jedným z nich je napríklad ovládač ElbyCDIO.sys z programu CloneCD (pre virtuálne mechaniky). Virtuálny súborový systém a regulárne ovládače umožňujú GrayFishu operovať celkom dynamicky v rámci operačnej pamäte, pričom na disku sa ukladajú súbory len v neaktívnej zašifrovanej podobe, ktoré si v prípade potreby rozšifruje a nahráva do pamäte. V rámci súborového systému NTFS sa tak prakticky nenachádzajú žiadne infikované súbory, ktoré by boli odhaliteľné antivírusovým programom.

Aj napriek tomu, že virtuálny súborový systém GrayFishu nemá vo svete seberovného, nie je to on, čo budí u expertov najväčší rešpekt. Táto pocta patrí jeho modulu nls_933w.dll, ktorý umožňuje autonómne a potajme preprogramovať firmvér niektorých typov pevných diskov. Až do jeho odhalenia vo februári tohto roku išlo o niečo, čo bolo považované za prakticky nemožné a čo ešte žiadny známy škodlivý softvér v minulosti nedokázal. Ukazuje to obrovskú silu vývojového tímu Equation, ktorý určite netrpí nedostatkom času, financií a výnimočných talentov. Modul obsahuje náročne rozanalyzované firmvéry niekoľkých desiatok typov pevných diskov (Seagate, Western Digital, Toshiba a takisto staršie disky od Maxtoru a IBM), do ktorých je injektovaný kód špionážneho a kontrolného programu. Pokiaľ rozpozná podporovaný model disku, inicializuje prepis a nahrá do pamäte disku novú a upravenú verziu firmvéru. Firmvér ako taký nie je uložený v dátovej časti disku, ale na pamäťovom čipe jeho vlastnej ovládacej dosky (podobne ako je BIOS uložený na základnej doske). Nech teda disk akokoľvek prepisujete alebo formátujete, firmvér zostane nezmenený. Zmenený firmvér pritom v základe nie je možné detegovať. Keď si bežný softvér alebo hardvér vyžiada prečítanie nejakého diskového sektoru, firmvér to skrátka zabezpečí. Z tohto dôvodu žiadne zariadenie nepotrebuje vedieť, ako to firmvér konkrétne urobil (zaujíma ich len preposlaný dátový výstup) a mechanizmy na externé čítanie firmvéru ani nie sú zabudované (číta ho interne len vlastný radič disku). To, že takéto správanie je pre infekciu veľká výhoda asi netreba pripomínať. Upravený firmvér totiž môže „držať stráž“ nad niektorými sektormi disku a zabezpečiť, aby neboli zmazané (priestor, kde sa nachádza zašifrované telo škodlivého softvéru). Rovnako prítomnosť pozmeneného kódu v rámci firmvéru umožňuje odchytiť prípadný šifrovací kľúč disku a následne ho používať v súvislosti so škodlivým softvérom.

GrayFish sám o sebe do systému nepreniká, a podobne ako jeho predchodca EquationDrug používa na zavedenie v počítači už prítomný infiltračný mechanizmus. Ide o novú podobu mechanizmu DoubleFantasy, ktorú Kaspersky označuje ako TripleFantasy. K modernizácii prišlo už v roku 2012, pričom sa objavila aj upravená a zlepšená podoba GrayFish (2.0). TripleFantasy do systému prenikne rôznymi spôsobmi, ako napríklad infikovanou webovou stránkou, prílohou e-mailu alebo nakazeným USB kľúčom či optickým médiom. Podobne ako DoubleFantasy, aj TripleFantasy najprv overí, či má daný počítač potenciálnu hodnotu a len v prípade, že ide o cenný cieľ, otvorí do systému zadné vrátka a stiahne nástroje GrayFish. Ten prevezme plnú kontrolu nad systémom a začne nazbierané informácie odosielať riadiacemu a komunikačnému serveru. Equation používa viac ako 300 rôznych domén umiestnených na viac ako 100 serveroch rozmiestnených po celom svete. Okrem USA sú servery umiestnené napríklad vo Veľkej Británii, Nemecku, Taliansku, Malajzii, Paname, Kolumbii a takisto napríklad aj v Českej republike. Ide však len o prostredníkov, ktorí informácie zas posielajú ďalej.

Spájanie nitiek najkomplexnejšej špionážnej siete

Kaspersky vo februári tohto roku odhalil svoje nesmierne zaujímavé zistenia, v ktorých ukázal, že tajomná skupina Equation držala vládnucu alebo mentorskú ruku nad doteraz obdivovanými tímami najznámejších špionážnych a diverzných programov. Keď antivírusoví experti z celého sveta začali v roku 2011 podrobne preskúmavať špionážny softvér Duqu, v priebehu krátkeho času im bolo jasné, že tím, ktorý za ním stál, dostal bezpochyby do vienka niektoré zdrojové kódy Stuxnetu. Podobné poznatky bolo badať aj na špionážnom softvéri Flame a zdalo sa tak, že mocný Stuxnet, určený na diverziu nukleárnych zariadení, fungoval v rámci celej operácie ako ovocný strom, z ktorého si špionážny nasledovníci odtrhli najšťavnatejšie plody. Kaspersky však zozbieral množstvo starých infekcií od skupiny Equation a pri analýze zistil, že rôzne infiltračné mechanizmy Stuxnetu boli používané aj o niekoľko rokov skôr. Tím, ktorý Stuxnet budoval, tak dostal tieto mechanizmy ako „darček“.

Kaspersky túto situáciu zbadal na impozantných červoch platformy Fanny, ktorú skupina Equation používala v rokoch 2008 až 2011. Fanny sa vyznačovala fascinujúcou schopnosťou extrahovať dáta z izolovaných sietí, čo je jedna z veľmi problematických záležitostí pre každý špionážny softvér. Veľmi strážené komplexy, ako napríklad nukleárne zariadenia či siete iných výzvedných organizácií, sú oddelené od klasického internetu. Aj keď sa softvéru podarí prienik do takto izolovaných sietí napríklad infikovaným USB kľúčom, stále zostáva problém v tom, že sieť je uzavretá a informácie z nej sa nedajú posielať von. Červy zo skupiny Fanny boli vytvorené presne na tento účel, pričom sprvu nazbierali informácie o používanej typológii siete, porozumeli tomu, ktoré časti sú izolované a pre odstrihnuté počítače sprostredkovali nosič slúžiaci na posielanie dát tam a späť. Vykonávali to pomocou unikátneho mechanizmu na ovládanie zbernice USB. V praxi infikovali USB kľúč špeciálnym kódom, ktorý po zasunutí do oddelenej siete infikoval cieľové počítače. Tieto počítače následne svoje reporty zhromažďovali a v okamihu, ako sa v tejto izolovanej sieti znovu objavil infikovaný USB kľúč, dáta naň exportovali. Kľúč ďalej pokračoval svojím životom a raz za čas sa dostal do počítača mimo izolovanej siete, ktorý už bol pripojený k internetu. Kľuč tento počítač infikoval a pomocou neho odoslal nazbierané dáta riadiacim a zberným serverom. Operátory so skupiny Equation následne mohli týmto spôsobom posielať príkazy aj do izolovanej siete. Príkazy nahrali do prístupných infikovaných počítačov a keď sa v nich objavil takýto špecifický kľúč, príkazy sa naň automaticky nahrali. Časom sa kľúč znovu objavil v izolovanej sieti, kde si od neho príkazy prevzali zas izolované infikované počítače. Systém tak pripomínal poštového holuba.

(Článok pokračuje na ďalšej stránke)