Sophos, celosvětový lídr v řešeních kybernetického zabezpečení nové generace, zveřejnil studii „Active Adversary Playbook 2022“, v níž podrobně popisuje chování útočníků, které tým Sophos Rapid Response zaznamenal v roce 2021. Zjištění ukazují 36% nárůst doby pobytu útočníka v napadené síti, přičemž medián doby pobytu útočníka činil v roce 2021 15 dní oproti 11 dnům v roce 2020. Zpráva také odhaluje dopad zranitelností ProxyShell v Microsoft Exchange, které podle společnosti Sophos někteří zprostředkovatelé počátečního přístupu (Initial Access Brokers, IAB) využívali k průniku do sítí a následnému prodeji tohoto přístupu dalším útočníkům.

„Svět kybernetické kriminality se stal neuvěřitelně rozmanitým a specializovaným. IAB si vytvořili vlastní odvětví kybernetické kriminality, kdy prolomí obranu cíle, provedou průzkum nebo nainstalují zadní vrátka, a pak prodávají přístup na klíč ransomwarovým gangům pro jejich vlastní útoky,“ řekl John Shier, hlavní bezpečnostní analytik a poradce společnosti Sophos. „V tomto stále dynamičtějším, specializovaném prostředí kybernetických hrozeb může být pro organizace těžké udržet krok s neustále se měnícími nástroji a přístupy, které útočníci používají. Je nezbytné, aby obránci rozuměli tomu, na co se mají zaměřit v každé fázi řetězce útoku, aby mohli útoky co nejrychleji odhalit a neutralizovat.“

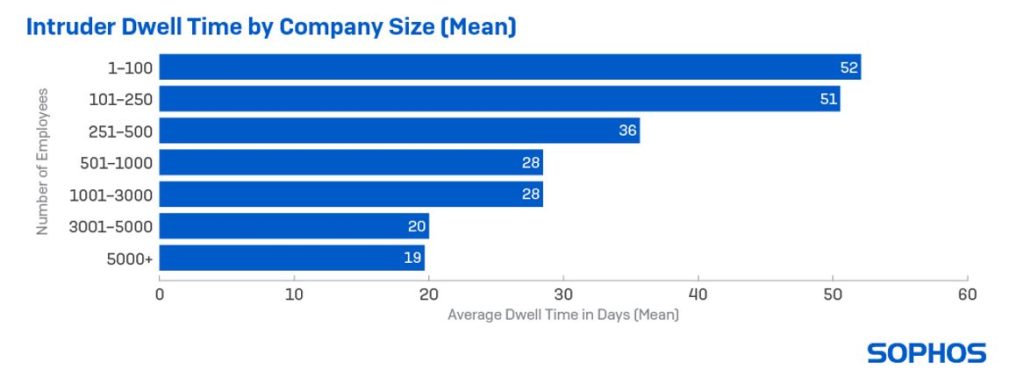

Z výzkumu společnosti Sophos dále vyplývá, že doba setrvání útočníka v prostředí menších organizací byla delší. V organizacích do 250 zaměstnanců se útočníci zdržovali přibližně 51 dní, zatímco v organizacích s 3 000 až 5 000 zaměstnanci obvykle strávili 20 dní.

„Útočníci považují větší organizace za cennější cíle, takže mají větší motivaci dostat se dovnitř, získat, co chtějí, a odejít. Menší organizace mají pocitově nižší ‚hodnotu‘, takže si útočníci mohou dovolit číhat v síti na pozadí po delší dobu. Je ale také možné, že tito útočníci byli méně zkušení a potřebovali více času, aby zjistili, co mají dělat, jakmile se ocitli uvnitř sítě. A konečně, menší organizace mají obvykle menší přehled o řetězci útoku, aby mohly útočníky odhalit a zastavit, což jejich přítomnost v síti prodlužuje,“ řekl Shier. „Díky příležitostem, které nabízejí neošetřené zranitelnosti ProxyLogon a ProxyShell, a nárůstu počtu IAB vidíme více případů, kdy jeden cíl napadne více útočníků. Pokud je v síti přeplněno, útočníci budou chtít postupovat rychle, aby předběhli konkurenci.“

Mezi další klíčové poznatky uvedené ve studii patří například:

- Medián doby pobytu útočníka v síti před jeho odhalením byl delší u „skrytých“ průniků, které se nerozvinuly do velkého útoku, jako je ransomware, stejně jako u menších organizací a průmyslových odvětví s menším počtem zdrojů pro zabezpečení IT. U organizací napadených ransomwarem byl medián doby zdržování se v síti 11 dní. U organizací, které byly napadeny, ale ještě nebyly zasaženy velkým útokem, jako je ransomware (23 % všech zkoumaných incidentů), byl medián doby přítomnosti v síti 34 dní. Delší doba setrvání útočníků v síti se týkala také organizací ze sektoru vzdělávání nebo organizací s méně než 500 zaměstnanci.

- Delší doba pobytu útočníků v síti a otevřené vstupní body činí organizace zranitelnými vůči více útočníkům. Forenzní důkazy odhalily případy, kdy se na stejnou organizaci současně zaměřilo více protivníků, včetně IAB, ransomwarových gangů, kryptominerů a příležitostně i více ransomwarových zločinců.

- Navzdory poklesu používání protokolu RDP (Remote Desktop Protocol) pro externí přístup útočníci častěji používají tento nástroj pro interní úhybné manévry. V roce 2020 útočníci použili RDP k externím aktivitám ve 32 % analyzovaných případů, ale v roce 2021 se tento podíl snížil na 13 %. Ačkoli je tento posun vítanou změnou a naznačuje, že organizace zlepšily správu externích útočných ploch, útočníci stále zneužívají RDP k interním úhybným manévrům. Sophos zjistil, že v roce 2021 útočníci využili RDP k interním úhybným manévrům v 82 % případů, což je nárůst oproti 69 % v roce 2020.

- Běžné kombinace nástrojů používaných při útocích poskytují silný varovný signál o aktivitě útočníků. Při vyšetřování incidentů bylo například zjištěno, že v roce 2021 byly skripty pro PowerShell, společně s ostatními škodlivými skripty, zaznamenány společně v 64 % případů; kombinace PowerShell a Cobalt Strike v 56 % případů a PowerShell a PsExec v 51 % případů. Detekce těchto korelací může sloužit jako včasné varování před hrozícím útokem nebo potvrdit přítomnost aktivního útoku.

- Polovina ransomwarových incidentů zahrnovala potvrzené odcizení dat – a na základě dostupných údajů byl průměrný odstup mezi krádeží dat a nasazením ransomwaru 4,28 dne. Třiasedmdesát procent incidentů, na které společnost Sophos reagovala v roce 2021, zahrnovalo ransomware. Z těchto ransomwarových incidentů 50 % zahrnovalo také exfiltraci dat. Exfiltrace dat je často poslední fází útoku před spuštěním ransomwaru a vyšetřování incidentů odhalilo, že průměrná doba mezi těmito kroky byla 4,28 dne a medián 1,84 dne.

- Nejplodnější ransomwarovou skupinou zaznamenanou v roce 2021 byla Conti, která se celkem podílela na 18 % incidentů. Každý desátý ransomwarový incident způsobil REvil, zatímco mezi další rozšířené rodiny ransomwaru patřily DarkSide, RaaS stojící za známým útokem na společnost Colonial Pipeline v USA, a Black KingDom, jedna z „nových“ rodin ransomwaru, která se objevila v březnu 2021 v souvislosti se zranitelností ProxyLogon. Ve 144 incidentech zahrnutých do analýzy bylo identifikováno 41 různých ransomwarových útočníků. Z nich přibližně 28 představovalo nové skupiny, které byly poprvé zaznamenány v průběhu roku 2021. Osmnáct ransomwarových skupin zaznamenaných v incidentech v roce 2020 pak v roce 2021 ze seznamu zmizelo.

„Mezi indikátory, na které by si obránci měli dávat pozor, patří detekce legitimního nástroje, kombinace nástrojů nebo aktivity na neočekávaném místě nebo v neobvyklém čase,“ řekl Shier. „Stojí za zmínku, že mohou nastat i období, kdy je aktivita malá nebo žádná, ale to neznamená, že organizace nebyla napadena. Například je pravděpodobné, že existuje mnohem více zneužití zranitelností ProxyLogon nebo ProxyShell, o kterých se v současné době neví, kdy byly do cílů implantovány webové shelly a backdoory pro trvalý přístup a nyní tiše vyčkávají, dokud nebude tento přístup využit nebo prodán. Obránci musí být na pozoru před jakýmikoli podezřelými signály a okamžitě je prošetřit. Musí ošetřit kritické chyby, zejména ty v široce používaném softwaru, a prioritně posílit zabezpečení služeb vzdáleného přístupu. Dokud nebudou nechráněné vstupní body uzavřeny a dokud nebude zcela vymýceno vše, co útočníci udělali pro zřízení a udržení přístupu, může po nich přijít prakticky kdokoli a pravděpodobně to i udělá.“

Sophos Active Adversary Playbook 2022 vychází ze 144 incidentů, ke kterým došlo v roce 2021, a které byly zaměřeny na organizace všech velikostí v široké škále průmyslových odvětví a které se nacházely v USA, Kanadě, Velké Británii, Německu, Itálii, Španělsku, Francii, Švýcarsku, Belgii, Nizozemsku, Rakousku, Spojených arabských emirátech, Saúdské Arábii, na Filipínách, Bahamách, v Angole a v Japonsku. Nejvíce zastoupenými odvětvími jsou zpracovatelský průmysl (17 %), dále maloobchod (14 %), zdravotnictví (13 %), IT (9 %), stavebnictví (8 %) a vzdělávání (6 %).

Cílem studie společnosti Sophos je pomoci bezpečnostním týmům pochopit, co protivníci dělají během útoků a jak odhalit a bránit se proti škodlivým aktivitám v síti. Chcete-li se dozvědět více o chování, nástrojích a technikách útočníků, přečtěte si Active Adversary Playbook 2022 od společnosti Sophos na stránkách Sophos News.