Eset objavil webstránky, ktoré distribuovali škodlivé aplikácie na výmenu kryptomien.

Išlo o legitímne aplikácie, ku ktorým bol pribalený škodlivý kód GMERA. Jeho operátori ho používajú na kradnutie informácií ako napríklad cookies z internetových prehliadačov, informácie o kryptomenových peňaženkách a snímky obrazovky.

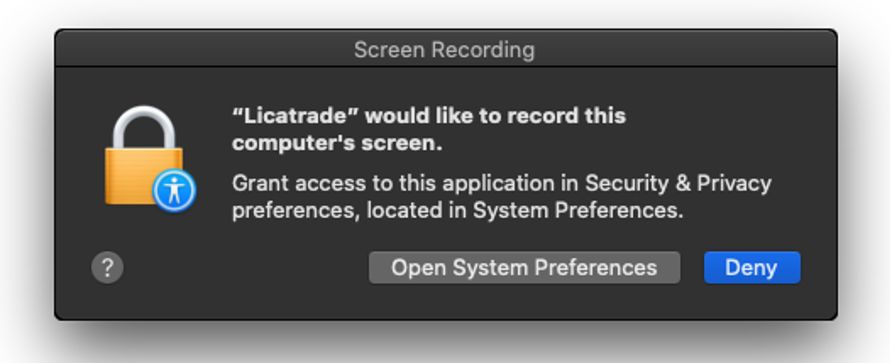

Zaujímavé je, že útočníci škodlivý kód nastavili tak, aby na najnovšej verzii operačného systému macOS Catalina nerobil snímky z obrazovky. Pre ich zlé nastavenie to však škodlivý kód aj tak robil. Na Cataline sa útočníci týmto snímkam snažili vyhnúť zjavne pre odhalenie svojej prítomnosti na infikovanom zariadení. Pri tejto verzii operačného systému musí totiž používateľ schvaľovať všetky vytvorenia snímok obrazovky pri každej aplikácii.

Zdroj: Eset

Upozornenie macOS Catalina pri škodlivej aplikácii Licatrade, ktorá sa pokúšala o vytvorenie snímky obrazovky na infikovanom zariadení.

Z tohto dôvodu odporúčame používateľom akéhokoľvek operačného systému jeho pravidelnú aktualizáciu a optimálne aj prechod na najnovšiu verziu, ktorá obsahuje opravy bezpečnostných chýb a ďalšie bezpečnostné vylepšenia.

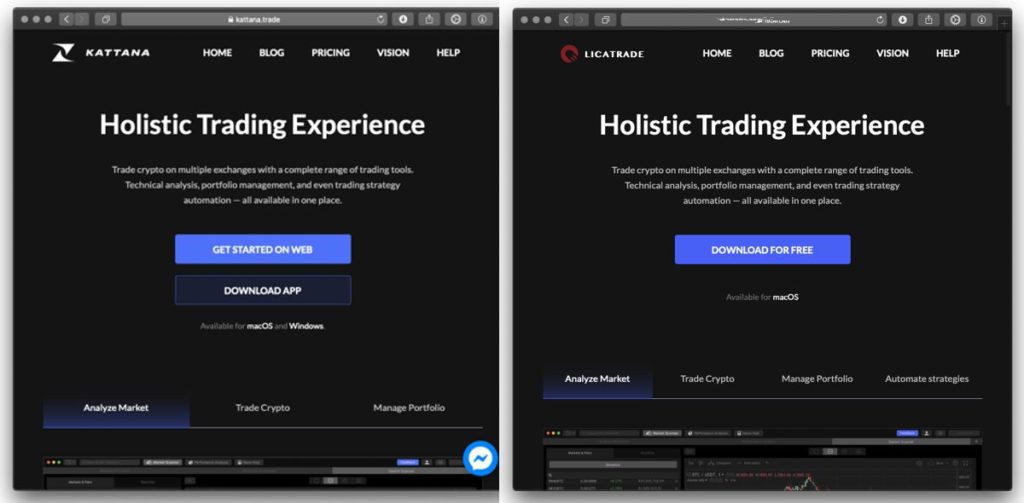

Počas tejto vlny útokov útočníci zneužili legitímnu aplikáciu Kattana a do jej inštalátora pridali škodlivý kód. Za účelom infekcie vytvorili aj falošné webstránky, ktoré kopírovali legitímnu webstránku Kattany. Falošné webstránky sú vytvárané kvôli tomu, aby sťahovanie falošných aplikácií pôsobilo legitímne.

Preklik na stiahnutie aplikácie obsahuje odkaz na ZIP súbor obsahujúci trojanizovanú aplikáciu. Výskumníci ESETu našli štyri takéto falošné aplikácie: Cointrazer, Cupatrade, Licatrade a Trezarus.

Zdroj: Eset

Skutočná stránka Kattany vs. falošná stránka kopírujúca jej obsah.

Výskumníci zároveň zatiaľ nezistili, kde presne sú tieto trojanizované aplikácie promované. V marci 2020 však legitímna aplikácia Kattana informovala, že obete sú k stiahnutiu škodlivej verzie aplikácie oslovované individuálne. ESET v tejto chvíli nevie potvrdiť, či sa už vtedy išlo o tento prípad formy šírenia škodlivého kódu GMERA.

Okrem analýzy škodlivého kódu sa výskumníci ESETu venovali aj vytvoreniu honeypotov (výskumných počítačov) a nalákali operátorov tohto škodlivého kódu k tomu, aby vzdialene kontrolovali tieto honeypoty. Cieľom výskumníkov bolo odhalenie skutočnej motivácie tejto skupiny kriminálnikov.

Zdroj: Eset

Prečítajte si aj:

Acer ukázal pracovné, herné a odolné notebooky, ktoré čoskoro prídu na Slovensko