Vydieranie a zašifrovanie vlastných súborov proti vašej vôli? Novodobá hrozba ransomvéru tu je niekoľko rokov, viac na seba začala upozorňovať minulý rok.

Rok 2017 bude z pohľadu antivírusových firiem a tohto typu hrozby na vzostupe. Zavíriť si počítač nie je príjemné, no na rozdiel od vírusov, tu sú škody väčšie.

Kým vírusy ako sme ich poznali doteraz, mali za následok stratu funkčnosti operačného systému alebo odosielanie vybraných typov dát, ransomvér vás zbaví hlavne dát.

Ako sa proti nemu chrániť? Určite potrebujete antivírus, ktorý má integrovanú ochranu proti neoprávnenému šifrovaniu vašich dát. Do boja proti tomuto škodlivému kódu sa zapájajú aj firmy poskytujúce zálohovanie dát.

Vami doteraz zálohované dáta by boli prepísané pre vás bezcennou šifrovanou zálohou. Vy totiž šifrovací kľúč nemáte a k dátam by ste sa nedostali.

Aký typy ransomvéru poznáme?

Éra tohto škodlivého kódu začínala zablokovaním obrazoviek. Ransomvér s názvom CryptoLocker sa zaužíval aj za všeobecný názov tohto softvéru. Zablokovanie obrazovky ale nie je také tragické a systém pri troche šťastia obnovíte zo zálohy.

Ak nie, tak minimálne k dátam sa viete dostať cez záchranné bootovacie médium. Preto sa dnes bavíme o skupine crypto-ransomware a ako hovorí anglický názov, šifruje dáta. To je jeho hlavnou úlohou. Podľa typu kódu môže zašifrovať celý disk naraz a to priamo cez MBR – Master Boot Record.

Ak sa mu toto nepodarí alebo na to nie je určený, šifruje dáta postupne. Ako rýchlo, si vieme predstaviť. Notebooky a počítače majú SSD disky, takže tu je proces niekoľkonásobne rýchlejší ako pri bežnom disku.

A to ešte zdôrazňujeme, že sa šifrujú len používateľské dáta. Škodlivý kód nebude strácať čas so šifrovaním súborov v Program Files alebo Windows. Systémové súbory ignoruje, nie sú unikátne a ich strata vás bolieť nebude. Zameria sa na dokumenty, obrázky a iné programové dáta.

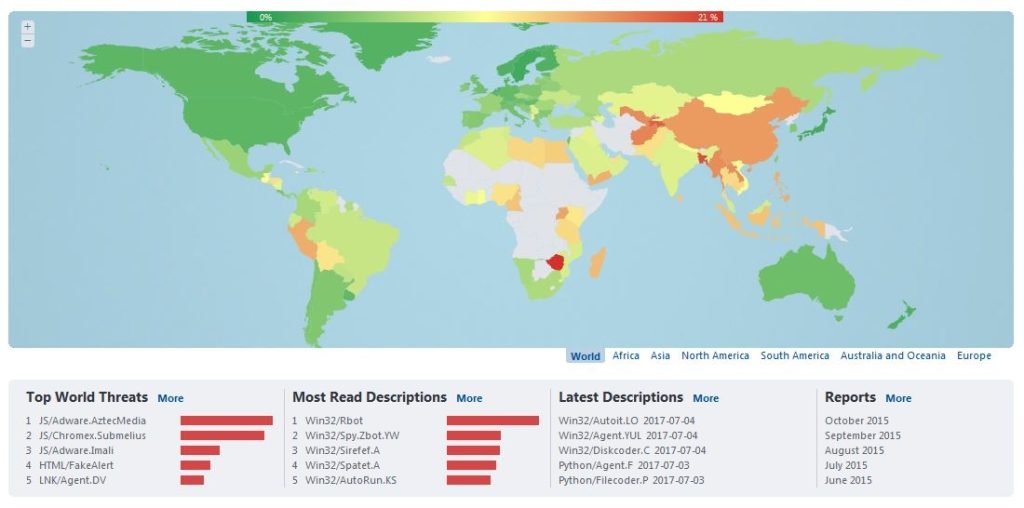

Na stránke ransomwaretracker.abuse.ch nájdete nástroj tracker, ktorý vám dá prehľad o aktuálnom šírení ransomvérových kódov

Ransomvéru je na internete množstvo, no niektoré svojím útokom získajú väčší podiel. Aj preto sa o nich dozvedáme viac. Avšak začiatky tohto škodlivého kódu siahajú viac ako 10 rokov späť ku kódu Gpcode, ktorý šifroval dáta 660-bitovým verejným kľúčom RSA. Objavený bol v júni 2006. Šifrovací ransomvér sa na scénu vrátil v roku 2013 a išlo o kód CryptoLocker. Ten umožnil platenie výkupného Bitcoinami. Aby to nevyznelo, že ransomvér napáda len firmy alebo bežných používateľov, špecializuje sa aj na hardvérové riešenia. Napríklad v auguste 2014 boli napadnuté stanice Synology. Ak ste teda mali pripojené NAS-ko od tejto firmy, neboli ste úplne bez rizika. Dodávame ale, že stanice Synology majú k dispozícii ochranu v podobe antivírusového systému a pokročilej ochrany svojho operačného systému. No a o poriadny rozruch sa nedávno postaral aj ransomvér WannaCry, ktorého šírenie nákazy vypuklo medzi 12. až 15. májom. Niektoré správy hovoria o jeho objavení v apríli tohto roka. Šíril sa cez odkazy v službe Dropbox a cez sieťový komunikačný protokol Windows Server Message Block (SMB). Ten slúži na zdieľaný prístup k súborom, tlačiarňam, počítačom a sériovým portom. Zároveň však upozorňujeme, že Microsoft na túto chybu vydal záplatu už v marci 2017. Toľko k otázke, prečo zálohovať.

Zaplatiť výkupné?

Otázka, ktorú by ste si nemali nikdy položiť. Ideálne sa jej vyhnúť ochranou vašich dát na disku. Organizované skupiny, ktoré vypustia do sveta ransomvérový kód prijímajú platby za to, že vám poskytnú dešifrovací kľúč.

Nie vždy sa na to ale môžete spoľahnúť. My sme to nikdy neskúšali a názory odborníkov na tému platenia výkupného (pretože milšie slovo na to neexistuje) sa líšia.

Objavujú sa aj prípady, keď chcete kontaktovať autorov kódu a zaplatiť im, ale emailová adresa už nefunguje. Navyše sa nemôžete spoľahnúť na to, že keď zaplatíte, naozaj vám pošlú správny dešifrovací kľúč.

Vírusový kód tohto typu sa šíri cez internet. Môže ísť o prílohu v emaile alebo sa môže vydávať za legitímnu aktualizáciu. To sa stalo napríklad pri šírení ransomvéru Petya.

Názov antivírusová firma ESET definovala ako Win32/Diskcoder.Petya.A a išlo už o druhú verziu tohto kódu. Názov je zapísaný v databáze vírusov spoločnosti ESET na stránke www.virusradar.com. Modifikácií kódu je spravidla niekoľko.

Antivírusové firmy majú možnosť rozpoznať hrozbu na základe predchádzajúcej signatúry. Nemusí to však byť pravidlom. Napríklad Kaspersky Lab na základe analýzy kódu hovorí o tom, že toto už nie je Petya a nazvali ho ExPetr.

Petya sa šíri cez aktualizačný balík účtovného programu M.E.Doc, ktorý patrí na Ukrajine medzi najpoužívanejšie. Aj preto bola koncom júna týmto útokom masívne zasiahnutá práve táto krajina. Firme boli zhabané servery, aby sa zistili, či za útokom nestoja oni, plánovane.

Programy a nástroje na záchranu dát

Uvádzame niekoľko vybraných programov a nástrojov, ktoré vám pomôžu s ochranou pred ransomvérom alebo aspoň následne zachrániť, čo sa dá.

Mať takéto utility nie je nikdy na škodu. Vďaka nim budete mať zabezpečenú prevenciu a v prípade ťažkostí si viete operatívne poradiť sami. Lepšie ako s vypnutým počítačom čakať na známeho, ktorý si po pár dňoch spraví čas na neistý výsledok.

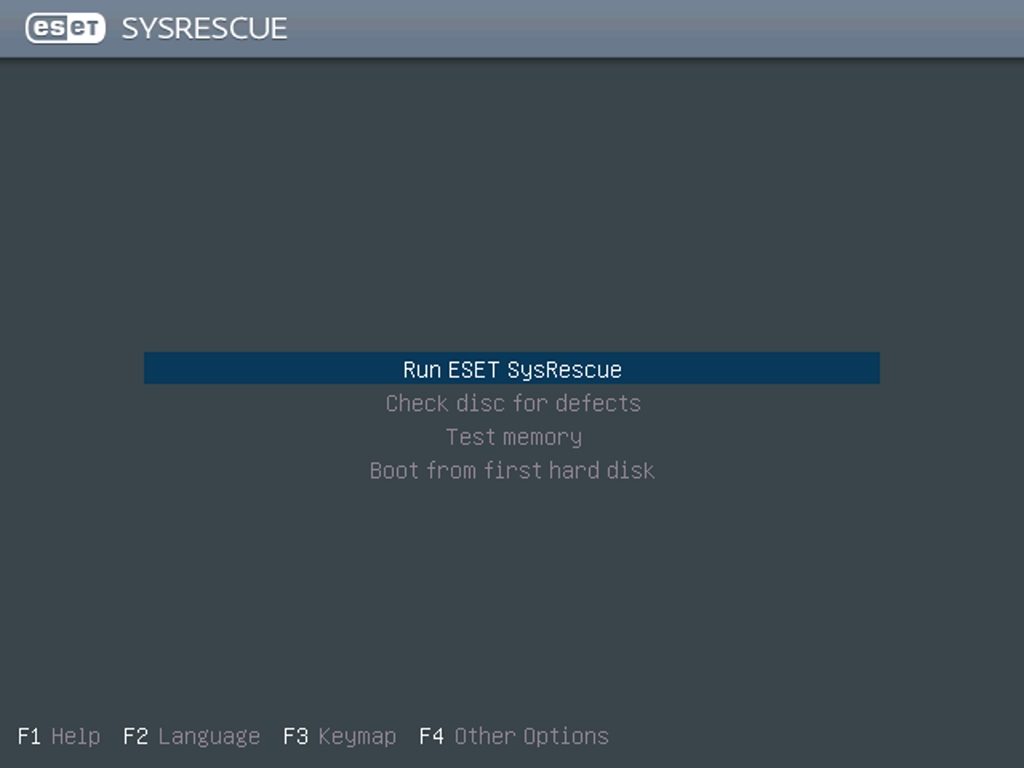

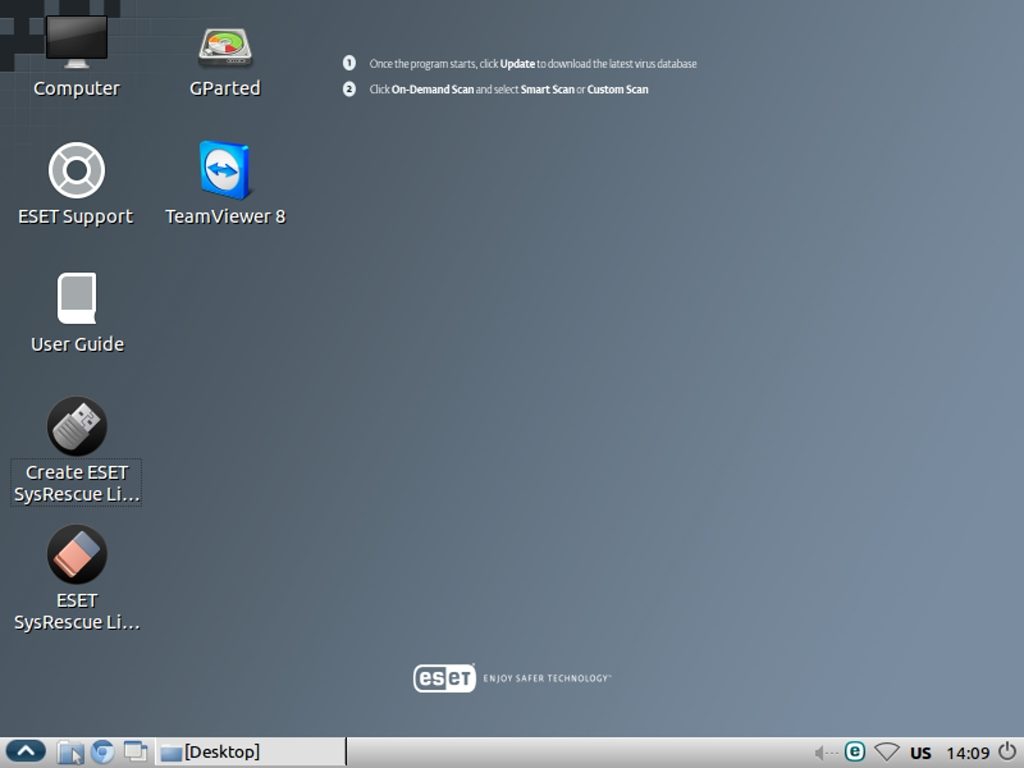

V prípade bootovacích záchranných diskov získate možnosť, ako odvíriť počítač alebo presunúť dáta na iné médium. Nespoliehajte sa na antivírusové programy zadarmo.

Tie ochranu proti ransomvéru nemajú. Je potrebné mať platený variant vášho antivírusového programu alebo sa poobzerať po inom výrobcovi. V našom prehľade uvádzame niektoré programy, no netvrdíme, že zoznam je úplný a iné programy túto ochranu nemajú.

Dobrá správa je, že záchranné média antivírusových spoločností sú zadarmo. Stačí zadať do vyhľadávača ich názov a môžete si ich stiahnuť bez platenia a v plnej funkčnosti.

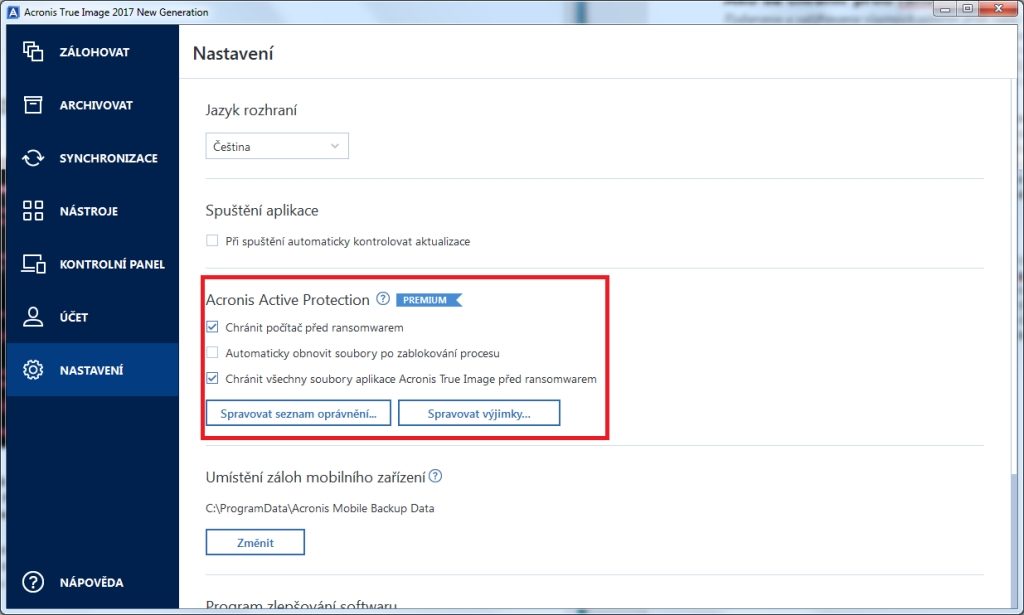

Acronis True Image 2017 New Generation má vstavanú ochranu proti ransomvéru. Neprepíše zálohu poškodenými (šifrovanými) dátami

Antivírusy

- Bitdefender Antivirus Plus 2017

- ESET Smart Security 10

- Kaspersky Internet Security

- Norton Internet Security

Záchranné média s bootovaním

- Bitdefender Rescue CD

- Web LiveDisk

- ESET SysRescue Live

- F-Secure Rescue CD

- Kaspersky Rescue Disk

Zálohovacie aplikácie

- Acronis True Image 2017 New Generation

- AOMEI Backupper Free

- Backup4All

Tento článok vyšiel aj v tlačenom vydaní TOUCHIT č. 7-8/2017, preto sa niektoré skutočnosti uvedené v článku, môžu odlišovať oproti aktuálnemu dátumu publikovania.