Hlavné trendy v oblasti bezpečnosti – smart karty, malvér z Číny alebo Ruska či nepovolené ťaženie Bitcoinu

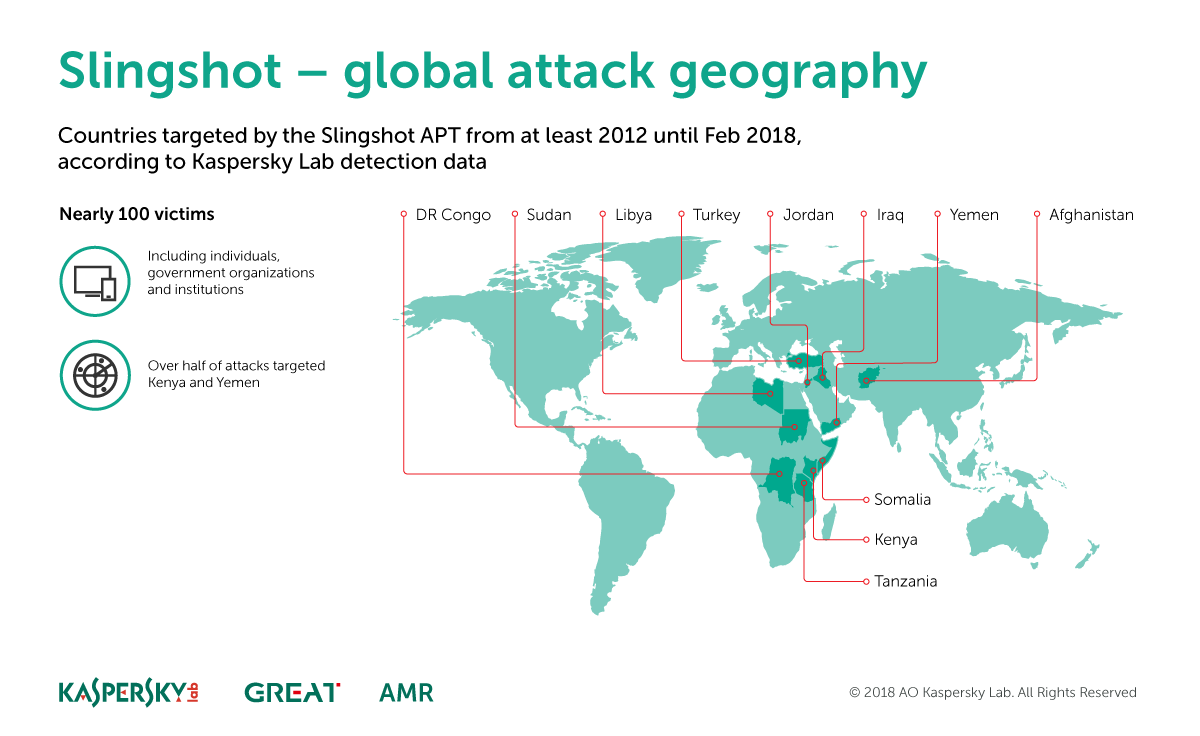

- Domáce smart kamery zneužité na sledovanie

Výskumníci Kaspersky Lab objavili niekoľko bezpečnostných dier v zariadeniach so smart kamerami – týkalo sa to najmä obľúbených baby monitorov či kamier integrovaných v inteligentných monitorovacích systémoch využívaných v domácnostiach alebo kanceláriách. Tieto zraniteľnosti predstavujú podľa analytikov nebezpečné vstupné brány pre kyberzločincov, pretože tak môžu získať vzdialený prístup nielen k samotnému zariadeniu, ale aj preniknúť do celého systému a napáchať veľké škody:

- získať prístup k audio a video obsahu z kamery pripojenej k nedostatočne chránenej cloudovej službe;

- získať vzdialený prístup k ovládaču kamery a zneužiť ho ako vstupný bod pre útoky na ďalšie zariadenia pripojené k domácej či ďalším externým sieťam;

- s využitím vzdialeného prístupu infikovať kameru škodlivým kódom a spustiť jeho aktivitu;

- ukradnúť citlivé osobné informácie ako napr. prihlasovacie údaje k účtom na sociálnych sieťach, ktoré môžu byť zneužité na ďalšiu distribúciu vírusov prostredníctvom notifikácií či správ priateľom;

- poškodiť či úplne zničiť hacknuté zariadenie.

Zistenia sa týkali najmä zariadení vyrábaných spoločnosťou Hanwha Techwin, ktorú bezpečnostní experti z Kaspersky Lab ihneď kontaktovali s informáciami o odhalených zraniteľnostiach. Firma následne začala pracovať na ich odstránení.

Viac informácií k téme nájdete v expertnom blogu na Securelist.com.

- PlugX – malvér z Číny zameraný na farmaceutické spoločnosti, ktorý má za cieľ zmocniť sa citlivých obchodných údajov a informácií o zložení vzácnych liekov

Bezpečnostní experti poukázali na jeden z alarmujúcich trendov v oblasti vývoja kybernetických hrozieb, ktorý začal naberať na intenzite v poslednom období. Zdá sa, že skupiny v pozadí pokročilých hrozieb sa čoraz viac zaujímajú o sektor zdravotníctva. Malvér známy ako PlugX bol zachytený v systémoch farmaceutických spoločností najmä vo Vietname. Výskumníci sa domnievajú, že jeho cieľom je získať prístupy k zloženiam vzácnych liekov, ako aj citlivým obchodným informáciám. Malvér PlugX nie je úplnou novinkou. Doteraz bol využívaný ako nástroj vzdialeného prístupu, ktorý sa šíril najmä vo forme phishingových útokov a cielil na armádne, vládne či politické organizácie. Využívali ho najmä čínsky hovoriace hackerské skupiny ako napr. Deep Panda, NetTraveler alebo Winnti. V roku 2013 bol PLugX zodpovedný za útoky na spoločnosti prevádzkujúce online hry. Kľúčové zistenia:

- Malvér bol objavený na serveroch a v počítačoch vo viac ako 60 % zdravotníckych organizácií;

- Najviac útokov bolo namierených na zariadenia zdravotníckych organizácií na Filipínach, vo Venezuele a v Thajsku.

Viac informácií: Securelist.com

- Malvér, ktorý v priebehu polroka vyťažil milióny dolárov

Ťažobné malvéry sa v poslednom období javia ako výnosný biznis. Podľa zistení analytikov z Kaspersky Lab začali kyberzločinci používať na inštaláciu ťažobného softvéru do napadnutého počítača sofistikované metódy a techniky „požičané“ od skupín zameraných na pokročilé cielené útoky. Najúspešnejšej skupine sa týmto spôsobom podarilo zarobiť pri ťažbe kryptomeny Electroneum až 7 miliónov dolárov minulý rok, a to len v priebehu 6 mesiacov. Táto suma je porovnateľná s tým, čo sa hackerom darí získavať napr. pri rozsiahlych ransomvérových útokoch.

V septembri 2017 zaznamenali výskumníci rekordný nárast minerov (ťažobných softvérov), ktoré sa začali aktívne rozširovať po celom svete. Posledné zistenia ukazujú, že ich rast nielenže pokračuje, ale sa rozširuje do ešte väčších rozmerov.

„V poslednom období sme svedkami toho, ako sa ransomvér pomaly presúva do úzadia a uvoľňuje cestu minerom. Dokazujú to aj naše zistenia a štatistiky, ako aj fakt, že kyberzločinecké skupiny využívajú stále sofistikovanejšie techniky na distribúciu škodlivých ťažobných softvérov. Podobný vývoj sme mohli sledovať aj pri rozmachu ransomvéru,“ konštatoval Anton Ivanov, vedúci malvérový analytik spoločnosti Kaspersky Lab.

Podľa štatistík Kaspersky Lab bolo škodlivými minermi celkovo napadnutých až 2,7 milióna používateľov v roku 2017. Je to takmer až o polovicu viac ako v predchádzajúcom roku (1,87 milióna v 2016).

Počet používateľov napadnutých škodlivým minerom na ťažbu kryptomien v roku 2017 podľa štatistík Kaspersky Lab

Viac informácií na: Securelist.com

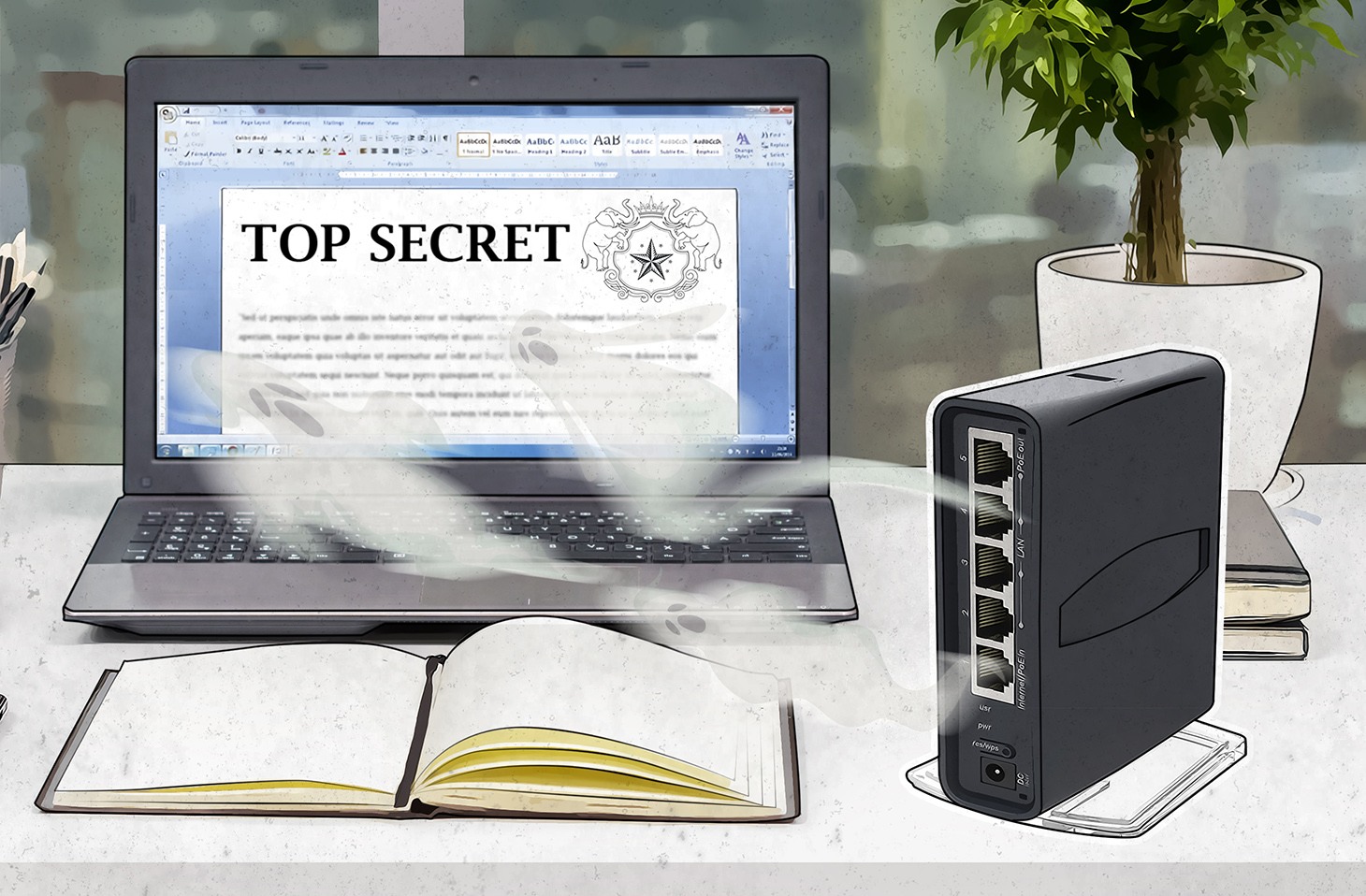

- Slingshot – špionážny vírus, ktorý sa skrýval šesť rokov

vyjadril sa Alexey Shulmin, vedúci malvérový analytik Kaspersky Lab. Podľa zistení expertov bola táto hrozba využívaná na kyberšpionážne aktivity hlavne na Blízkom východe a v Afrike od roku 2012 až do februára 2018. Malvér zneužíval na svoje útoky najmä zraniteľnosti v ovládačoch, dokázal získať najvyššie oprávnenia v operačných systémoch a prevziať tak kontrolu nad celým zariadením. Doteraz bolo odhalených okolo 100 obetí napadnutých vírusom Slingshot pochádzajúcich prevažne z Kene, Jemenu, Afganistanu, Líbye, Konga, Jordánska, Turecka, Iraku a ďalších. Vo väčšine prípadov ide o jednotlivcov, medzi obeťami však boli aj vládne organizácie a inštitúcie. Viac informácií na: Securelist.com alebo v blogu Slingshot APT: Riding on a hardware Trojan horse

- Sofacy/Fancy Bear – rusky hovoriaca kyberšpionážna skupina cieli tentoraz na vojenské a bezpečnostné zložky, ako aj diplomaciu z krajín Ďalekého východu.

Sofacy patrí k jednej z najaktívnejších a najziskovejších kyberšpionážnych skupín, ktorú výskumníci Kaspersky Lab sledujú už niekoľko rokov. Vo februári vydali prehľad škodlivých aktivít Sofacy za rok 2017, kde je viditeľný presun záujmu z terčov prepojených na NATO štruktúry na terče pochádzajúce prevažne z Blízkeho východu a strednej Ázie. Aktivity Sofacy sa v niektorých prípadoch dokonca prekrývajú s aktivitami iných kyberzločineckých skupín, vrátane ruskej skupiny Turla alebo čínskej skupiny Danti. Pozoruhodné je aj to, že backdoors Sofacy sa našli aj na serveri, ktorý bol predtým napadnutý anglicky hovoriacou skupinou Lamberts. Tento server patril do vojenského konglomerátu v Číne.

Viac informácií na: Securelist.com

- Olympic Destroyer – červ, ktorý mal paralyzovať Zimnú olympiádu v Pjongčangu

Globálny tím expertov spoločnosti Kaspersky Lab, známy ako GReAT prezentoval tiež výsledky výskumu zameraného na sledovanie malvéru nazvaného ako Olympic Destroyer. Výskumníci odhalili technické dôkazy o veľmi sofistikovanej falošnej stope umiestnenej vnútri červa, ktorého úlohou bolo odlákať pozornosť analytikov od skutočnej stopy. Malvér mal za cieľ paralyzovať Zimné olympijské hry v Pjongčangu, čo sa mu čiastočne podarilo. Niekoľko útokov bolo zaznamenaných počas otváracieho ceremoniálu. Spôsobili vypnutie monitorov, vyradenie Wi-Fi siete a odstavenie oficiálnej webovej stránky, takže si návštevníci nemohli vytlačiť vstupenky. Ďalšie škodlivé aktivity boli hlásené aj z lyžiarskych stredísk, kde infekcia vyradila z prevádzky lyžiarske brány a výťahy. Bezpečnostní experti sa domnievajú, že hlavným aktérom týchto útokov je skupina známa ako Lazarus, ktorej korene siahajú pravdepodobne do Severnej Kórey. Viac informácií v blogu: Olympic Destroyer: who hacked the Olympics?

Podobné články

Aké vysnívané darčeky by sme si najradšej našli pod stromčekom my?

Filmové a seriálové tipy v roku 2025

Ako to naozaj vyzerá v novom rýchliku Bratislava-Praha

OPPO Reno15: Tieto smartfóny očakávame, prídu aj do Európy

TOP 10 najobľúbenejších filmov na internete – 51. týždeň

TCL na CES 2026 ukáže budúcnosť zobrazovacích technológií a AI ekosystémov