Na počítačoch od spoločnosti Lenovo bol odhalený nežiaduci softvér podstrkujúci používateľom nevyžiadanú reklamu, ktorý navyše spôsobuje obrovskú bezpečnostnú zraniteľnosť.

U nových notebookov sme zvyknutí na to, že výrobcovia na ne predinštalujú množstvo softvéru, z ktorého majú dodatočný finančný osoh. Ide napríklad o 30-dňové skúšobné verzie antivírusových programov či kancelárskych balíkov, za ktorých propagáciu si môžu účtovať nemalé sumy. Žiaľ, používateľovi tieto často nežiadané programy zbytočne zaberajú miesto aj systémové prostriedky a po skončení skúšobnej doby ich musí odinštalovať.

Na svetlo sveta sa dostala informácia, že Lenovo takýmito postupmi skutočne prekročilo všetky hranice. Do obrovského množstva svojich produktov totiž začal inštalovať adware, teda softvérové riešenie, ktoré slúži na nežiadané zobrazovanie reklamy. To samo o sebe nie je nič zvláštne a množstvo spoločností stavia svoj obchodný model na zobrazovaní reklamy. Problémom je, že softvér Lenova túto reklamu zobrazuje dodatočne na webových stránkach tretích strán, pričom ide hlavne o internetové vyhľadávače.

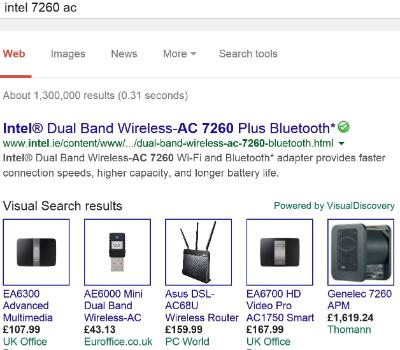

Ide o softvérový doplnok s názvom Superfish Visual Discovery, ktorý v reálnom čase analyzuje obrázky zobrazené vo vašom prehliadači a na základe nich vám ponúka relevantné produkty. Ak napríklad plánujete nákup sieťového routeru a použijete vyhľadávač Googlu, Superfish to rozpozná a do vyhľadávania vám podsunie riadok Visual search, ktorý vám ponúkne údajne výhodné relevantné nákupy.

Nejde pri tom o reklamu, za ktorú platí Googlu alebo iným autorom vyhľadávačov. K injektovaniu reklamy dochádza až na počítači zákazníka. Takéto správanie je typické pre škodlivý softvér.

Lenovo túto funkciu prezentuje ako službu zákazníkom, ktorí sa tak dostanú k produktom bez toho, aby poznali ich názov alebo ak majú problém zadať relevantnú textovú frázu na vyhľadávanie. Softvér teda nevytvára žiadny profil používateľa, ani nesleduje podrobne jeho správanie. Funguje tak viac menej ako vyhľadávač podobných obrázkov, avšak s tým rozdielom, že zhody hľadá v podporovaných obchodoch.

Nebezpečné prederavenie HTTPS spojenia

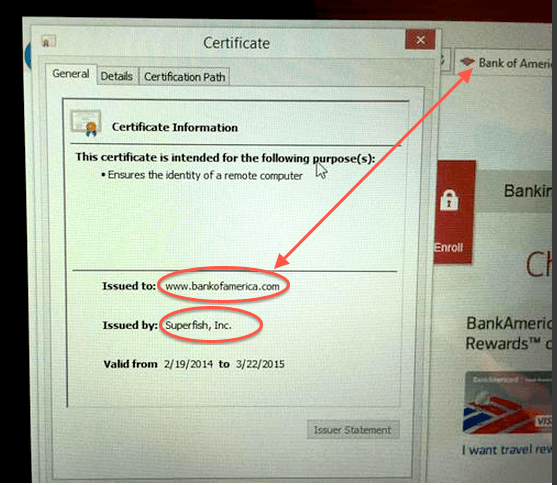

Vôbec najvážnejší prečin však nie je zobrazovanie reklamy samotnej. Omnoho hrozivejším je to, ako k tomu na počítači používateľa dochádza. Inštalátor tohto doplnku obsahuje prakticky podvrhnutý bezpečnostný certifikát, ktorý v rámci prehliadačov Chrome a Internet Explorer (Firefox ohrozený nie je) umožní operovanie v režime známom ako man-in-the-middle (človek uprostred).

Superfish podvodne preposiela certikáty iných spoločností. Používateľ si tak kompromitovanie HTTPS nevšimne (Autor: Kenn White)

V realite to vyzerá tak, že Superfish bez problémov ukradne prístup k šifrovanému SSL/TLS spojeniu medzi serverom stránky a používateľom, analyzuje dáta, ktoré mali byť pôvodne zabezpečené, upraví ich obsah a pošle ich koncovému používateľovi, ktorému sa zobrazia na displeji. Je mu pritom jedno, či ide o relatívne neškodnú stránku alebo bankové spojenie. Keďže bezpečnostný certifikát Superfish dodatočne upraví, používateľ si pravdepodobne nič nevšimne.

Takéto prelomenie zabezpečeného spojenia pre vlastný prospech očakávame od autorov škodlivého softvéru, ktorý sa pomocou rôznych antivírových produktov snažíme vždy čo najrýchlejšie vyhnať zo systému. Spozorovanie takéhoto správania u dôveryhodného výrobcu počítačov, ktorý v súčasnosti s 20 % podielom dominuje trhu, je alarmujúce a opovrhnutia hodné.

Aj keď Lenovo pravdepodobne nepoužíva tento nástrojom na iné účely, než reklamu, certifikát môže byť zneužitý iným škodlivým softvérom. Proxy fungujúce ako man-in-the-middle na všetky webové spojenia, vrátane toho zabezpečeného (HTTPS) prostredníctvom vierohodného bezpečnostného certifikátu, je lákavým cieľom pre útočníkov.

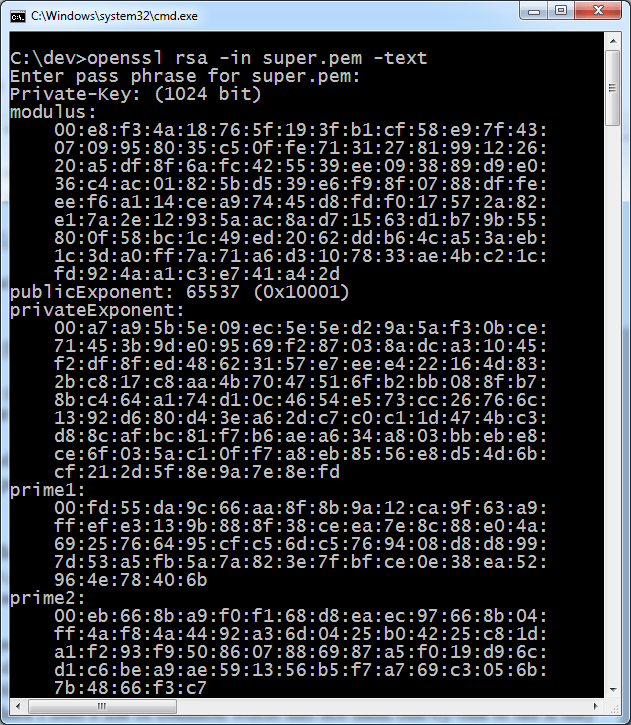

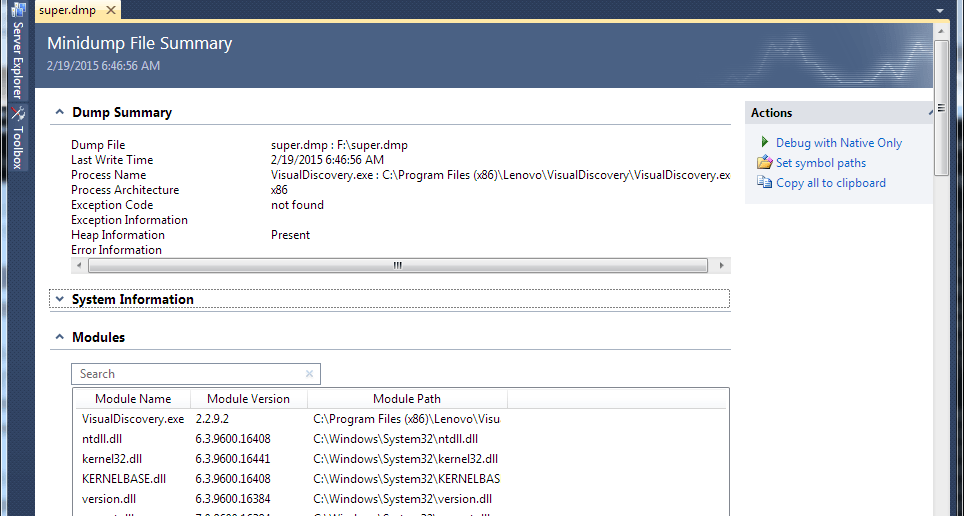

Reverzné inžinierstvo na súbore VisualDiscovery.exe prostredníctvom Microsoft Visual Studio (Autor: Robert Graham / Errata Security)

Tento bezpečnostný certifikát je totiž rovnaký na všetkých počítačoch Lenovo a k nazretiu je už verejne dostupný. Stačí teda, aby niekto extrahoval privátne kľúče a HTTPS sa pre používateľov počítačov Lenova stane kompromitované.

Jedným z prvých ľudí, ktorý to pred pár hodinami už vykonal, je bezpečnostný expert Robert Graham a detaily si môžete pozrieť na jeho blogu Errata Security.

Na základe naratívnych reakcií sa spoločnosť Lenovo rozhodla dočasne pozastaviť predinštalovanie tohto softvéru do nových počítačov. Túto informáciu je možné nájsť na jej diskusnom fóre. Keďže sa však softvér objavuje na počítačoch minimálne od polovice minulého roka, súčasní používatelia musia čakať na automatickú aktualizáciu, v ktorej Lenovo problémy s certifikátom vyrieši (reklamný systém ako taký však v systéme ponechá).

Návod na manuálne odstránenie Superfishu

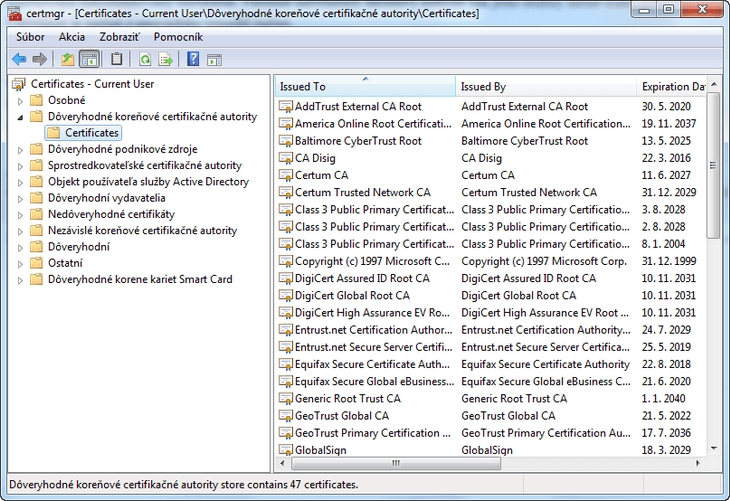

Pokiaľ patríte k používateľom, ktorí na svojom počítači Superfish majú nainštalovaní, odporúčame vám ho z dôvodu bezpečnostného rizika odinštalovať. Odinštalovanie softvéru klasickou cestou cez Ovládací panel však neodstráni inkriminovaný certifikát. Vhodne navrhnutý škodlivý softvér tak jeho služby môže ďalej používať. Certifikát je nutné z prevádzky vyradiť ručne.

Do integrovaného vyhľadávania systému Windows zadajte certmgr.msc a kliknutím pravým tlačidlom myši ho spustite ako Správca. Na ľavom panely rozbaľte položku Dôveryhodné koreňové certifikačné autority a následne jeho podpriečinok Certificates. V zozname vpravo vyhľadajte certifikát Superfish, Inc. a kliknutím pravým tlačidlom myši ho odstráňte.

Do redakcie sme dostali aj reakciu firmy Lenovo, ktorú uvádame v plnom znení

V spoločnosti Lenovo vynakladáme maximálne úsilie, aby sme našim zákazníkom mohli poskytnúť vždy skvelý užívateľský zážitok. Vieme, že každý deň sa milióny ľudí spoliehajú na naše zariadenia a my sme zodpovední za to, aby sme každému jednému zákazníkovi priniesli kvalitu, spoľahlivosť, inovácie a bezpečnosť. V našom úsilí o zlepšovanie užívateľského zážitku našich zákazníkov sme na niektorých užívateľských notebookoch predinštalovali časť softvéru tretej strany – Superfish (so sídlom v Palo Alto, CA).

Predpokladali sme, že tento produkt zvýši zážitok z nakupovania, tak ako to Superfish plánovala. Nenaplnilo to však naše očakávania a ani očakávania našich zákazníkov. V skutočnosti sme na tento softvér zaznamenali mnoho sťažností od našich zákazníkov. Zareagovali sme okamžite a rozhodne, hneď ako sa tieto obavy začali objavovať. Ospravedlňujeme sa, ak sme u užívateľov vyvolali akékoľvek obavy – a vždy sa snažíme poučiť a zlepšovať to, čo robíme i ako to robíme.

S predinštaláciou tohto softvéru sme prestali začiatkom januára. Vypli sme serverové pripojenia, ktoré tento softvér spúšťajú (taktiež v januári) a užívatelia majú k dispozícii online zdroje na pomoc pri odstraňovaní tohto softvéru. A samozrejme, spolupracujeme priamo so Superfish a ďalšími partnermi z odvetvia, aby sme mohli reagovať na akékoľvek potenciálne bezpečnostné záležitosti, či už teraz alebo v budúcnosti. Podrobné informácie o týchto aktivitách a nástrojoch na odstránenie softvéru nájdete tu:

http://support.lenovo.com/us/en/product_security/superfish

http://support.lenovo.com/us/en/product_security/superfish_uninstall

Aby sme sa vyjadrili jasne: Spoločnosť Lenovo nikdy tento softvér neinštalovala na žiadne notebooky z radu ThinkPad ani na žiadne Lenovo stolové počítače ani smartfóny. Tento softvér nebol nikdy inštalovaný na žiadnych podnikových produktoch – serveroch ani úložiskách – a tieto produkty nie sú žiadnym spôsobom zasiahnuté. A Superfish už nikdy nebude nainštalovaný na žiadnom zariadení značky Lenovo. Navyše, v najbližších týždňoch sa touto otázkou budeme naďalej zaoberať, budeme zisťovať, čo môžeme vylepšiť. Budeme hovoriť s našimi partnermi, odborníkmi z branže a tiež s našimi užívateľmi. Získame ich spätnú väzbu. Do konca mesiaca oznámime plán, ako pomôcť spoločnosti Lenovo a celému nášmu odvetviu napredovať za pomoci dôslednejších vedomostí, hlbšieho pochopenia a ešte väčšieho zamerania sa na záležitosti okolo advéru, predinštalovaných funkcií a bezpečnosti. Skutočne chceme niesť zodpovednosť za naše produkty, vaše zážitky a výsledky tohto nášho nového úsilia.

Superfish sa mohol objaviť na týchto modeloch:

G Series: G410, G510, G710, G40-70, G50-70, G40-30, G50-30, G40-45, G50-45

U Series: U330P, U430P, U330Touch, U430Touch, U530Touch

Y Series: Y430P, Y40-70, Y50-70

Z Series: Z40-75, Z50-75, Z40-70, Z50-70

S Series: S310, S410, S40-70, S415, S415Touch, S20-30, S20-30Touch

Flex Series: Flex2 14D, Flex2 15D, Flex2 14, Flex2 15, Flex2 14(BTM), Flex2 15(BTM), Flex 10

MIIX Series: MIIX2-8, MIIX2-10, MIIX2-11

YOGA Series: YOGA2Pro-13, YOGA2-13, YOGA2-11BTM, YOGA2-11HSW

E Series: E10-30

Koniec vyhlásenia firmy Lenovo