Šifrovanie BitLocker vo Windows nemusí byť vždy bezpečné

Ochrana dát cez šifrovanie BitLocker umožňuje zabezpečiť pevný disk aj v prípade, že vám odcudzia počítač alebo sa disk z počítača vyberie.

Táto ochrana sa dá obísť, no nie priamym dešifrovaním alebo prelomením hesla, ale zachytením šifrovacieho procesu. Útočník na to potrebuje priamy prístup k zariadeniu, kde bol disk šifrovaný, respektíve zariadeniu, ktoré ho bude šifrovať.

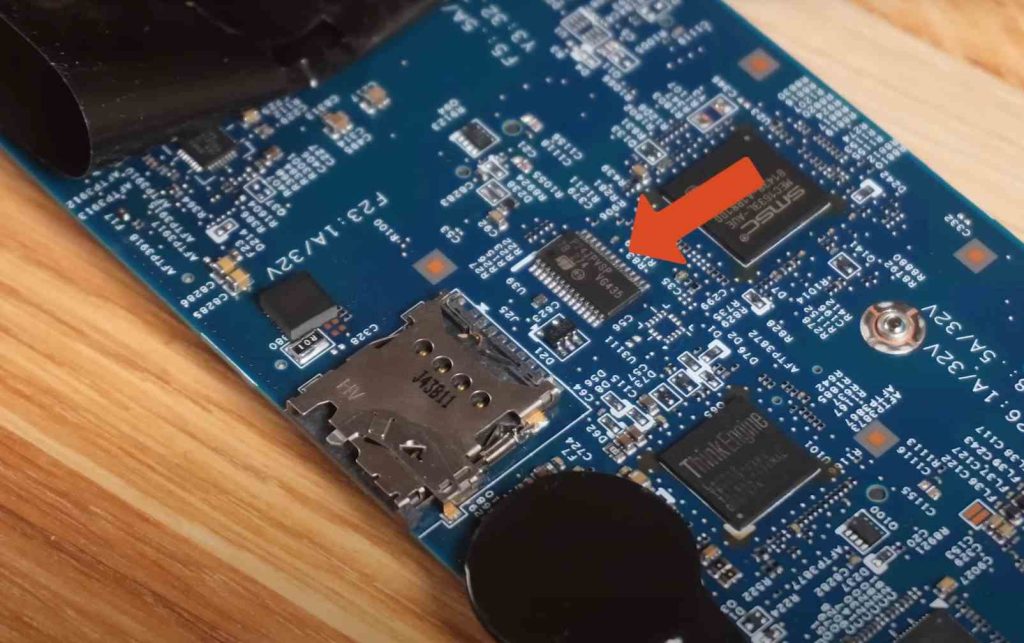

Príklad, ako sa to dá urobiť, je vo videu na YouTube s názvom Breaking Bitlocker – Bypassing the Windows Disk Encryption na kanáli stacksmashing. Proces ukazuje, ako sa dá zachytiť signál komunikácie s TPM čipom. To je čip na uchovávanie šifrovacích kľúčov.

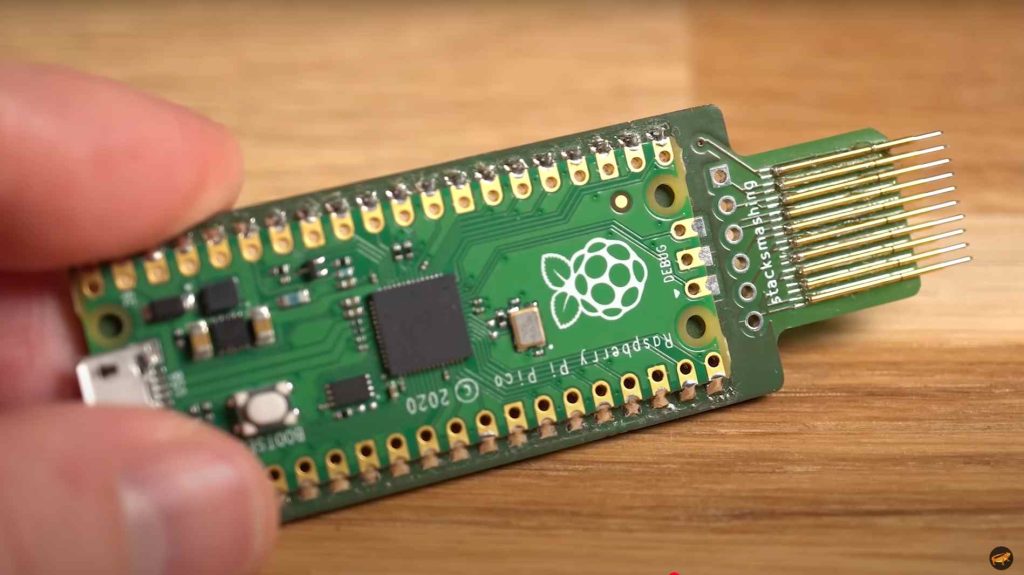

Nariadenie za menej ako 10 eur

Dôvodom, prečo Microsoft tlačí na verziu čipu TPM 2.0 je práve ochrana používateľských dát. Počítače s takýmto typom čipu podporujú ukladanie šifrovacích kľúčov do samostatného čipu alebo oddelenej jednotky priamo na procesore. Zaujímavosťou na tomto celom je, že na obídenie TPM potrebujete iba zariadenie s hodnotou menšou ako 10 eur. Tu konkrétne použité Raspberry Pi Pico.

V praktickej ukážke bolo toto použité zariadenie prispôsobené na zachytávanie komunikačných signálov. Stačilo len 43 sekúnd a vďaka Raspberry Pi Pico sa podarilo obísť samotnú ochranu. Prelomením šifrovania sa v tomto príklade myslí jeho obídenie.

Základné dosky počítačov alebo notebookov majú TPM už niekoľko rokov a na tom by nebolo nič zaujímavé. Je to však čip, ktorý má uchovávať nielen šifrovacie kľúče, BitLockera, ale aj iné dáta z iných aplikácií. Predstavte si ho ako úložisko bezpečnostných kľúčov, napríklad vo vašom smartfóne alebo úložisko biometrických informácií.

Funguje to aj pri prihlasovaní do počítača cez odtlačok prsta alebo infračervenou kameru. Údaje o vás musia byť niekde uložené a ukladajú sa práve do čipu TPM. Situácia je podobná aj na smartfónoch, kde výrobcovia systémov či už Android alebo iOS hovoria o tom, že tieto údaje sú vaše súkromné a neopúšťajú zariadenie.

Výrobcovia nemajú informáciu o vašom odtlačku prsta, avšak tieto údaje sú uložené v čipe priamo v smartfóne a tento čip na základe správnosti údajov následne odošle informáciu, že je možné odomknúť alebo dešifrovať niektoré údaje. Podobne to funguje aj na počítačoch.

Ako presne sa zachytí signál?

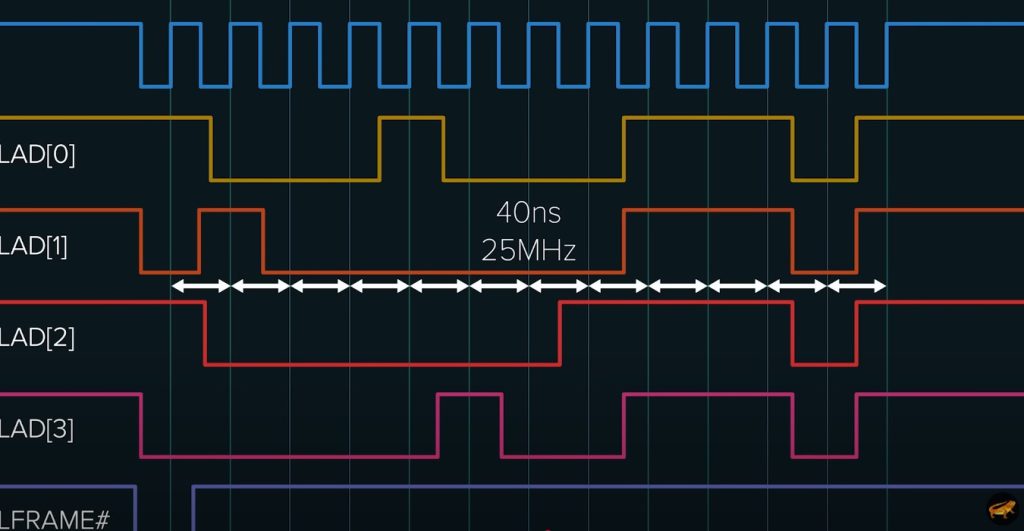

Zneužitia vyššie uvedeného nástroja vo forme mikropočítača na samostatnej doske plošného spoja nepoužíva žiadnu metódu na hádanie hesla. To je dôvodom, prečo na obídenie šifrovania nepotrebujete drahé zariadenia ani dostatok času. Celý proces funguje tak, že po zapnutí počítača sa automaticky inicializuje čip TPM a dešifruje kľúč k hlavnému zväzku pevného disku.

Následne sa spustí prihlasovanie do systému. Problém je, ak je čip oddelený a komunikuje na systémovej zbernici základnej dosky. Lepším spôsobom je, ak je takýto čip integrovaný priamo v procesore a jeho komunikačná cesta nevedie cez potenciálne zraniteľnú zbernicu.

Video totiž ukazuje, ako je možné na základnú dosku pripojiť sondy na zber signálov. V prípade, že bude čip priamo súčasťou procesora, nebude možné odchytávať jeho signály.

Nemáte sa kam pripojiť so snímacími sondami. Okrem prihliadania na výkon a spotrebu sa mnohé kedysi samostatné čipy umiestňujú ako celok v rámci CPU alebo lepšie povedané SoC (System on chip). Na SoC je nielen procesor ako ho poznáme, ale dnes aj RAM alebo neurónová jednotka.

Prvý pokus so sondami ukázal, že takáto možnosť vôbec existuje. Použitie jednodoskového počítača je už akousi perličkou. Dalo by sa síce argumentovať, že komunikácia by mala byť zabezpečená. Vezmime ako príklad bezdrôtovo pripojené klávesnice a myši. Používajú šifrované Bluetooth spojenie tak, aby nebolo možné odchytávať rádiové signály a dešifrovať napríklad stlačené klávesy na klávesnici.

Microsoft má záplatu KB na tento problém

Tým, že komunikácia medzi čipom TPM a procesorom v počítači nie je zabezpečená, je možné prostredníctvom komunikačných liniek tento signál čítať. V princípe funguje aj pripojenie VPN, ktoré vytvára samostatne šifrovaný kanál medzi vami a vzdialeným serverom. Ďalej sa komunikuje so stránkou alebo službami, ktoré chcete v internete používať.

VPN tunel ako príklad ochrany toku dát

Využiť môžete ESET VPN v rámci balíka ESET Home Security Ultimate. Dostupné sú aj iné nástroje, ako napríklad Surfshark VPN alebo NordVPN či Mullvad VPN. Zaujímavou službou, ktorá ešte len vzniká je NymVPN na stránke nym.com.

Silnou stránkou je, že do tejto služby sa vôbec nemusíte registrovať a na platbu môžete použiť aj kryptomenu. V tomto prípade ste skutočne anonymný a nemusíte si vytvárať oficiálny účet cez emailovú adresu, ako to vyžaduje väčšina konkurenčných VPN riešení. Služba sa dá vyskúšať na 30 dní.

Záplaty na chyby ešte raz

Je dôležité, aby komunikačná linka medzi samostatne umiestneným čipom a procesorom bola šifrovaná a Microsoft túto chybu opravuje. Príkladov by mohlo byť viac, no tento dobre ilustruje, prečo je potrebné inštalovať bezpečnostné aktualizácie pre systém. Konkrétne ide o chybu, ktorú Microsoft popisuje na svojich stránkach bezpečnostných aktualizácií a tento problém je označený ako CVE-2025-21210.

Pri konkrétnej aktualizácii ešte zostaneme, pretože tento problém je skutočne aktuálny. Video sa na internete objavilo pred rokom a v lete minulého roka reagoval na túto hrozbu aj ESET, kde ju popisoval na svojich stránkach bezpecnevofirme.eset.com.

Výrobca systému Windows vydal aktualizáciu 14. januára 2025 pre viacero verzií svojich produktov. Pokrýva nielen najnovšiu verziu svojho aktuálneho systému, ale aj Windows 10 a rôzne serverové vydania spred niekoľkých rokov. Je treba dodať, že pokrýva všetky platformy, teda x86, x64 a ARM. Ide o typický príklad, kde je ukázané, že aktualizácie majú zmysel. Vzhľadom na povahu zraniteľnosti je označená ako dôležitá, nie však ako kritická.

Obídenie šifrovania

Popisovaná chyba sa netýka len šifrovania cez BitLocker. Podobné správy sa objavujú dodnes a aj v minulých rokoch boli rôzne šifrovania zneužité tým, že sa jednoducho využila zraniteľnosť v konkrétnom nástroji. Útočníci v častých prípadoch využívajú chybu v aplikáciách alebo hardvéri.

Objaviť a zneužiť chybu nie je len tak. Postup tohto formátu ale prináša väčšiu úsporu pri pokuse prelomiť šifrovanie či už SSD, HDD alebo virtuálnych zabezpečených kontajnerov. Pri viacnásobnom použití je to efektívnejšie, než sa pokúšať pri každom z nich hádať heslo a čakať celé desaťročia, kým sa útok hrubou silou podarí.

Je šifrovanie potrebné?

Systém ochrany dát je podobný ako pri spôsobe ochrany vášho obydlia. Môžete si kúpiť dvere s vysokým stupňom odolnosti. To však stále nebude garantovať to, že budú neprelomiteľné. Hrá sa predovšetkým s tým, ako dlho to bude útočníkovi trvať a či sa mu daný útok oplatí vykonávať z časového a finančného hľadiska.

Používatelia, ktorí nemajú zabezpečený počítač a neaplikujú šifrovanie na svoje dáta, sú najviac zraniteľnými cieľmi. Akonáhle máte dáta zabezpečené, už to je prvá prekážka na odradenie potenciálnych zlodejov dát. Čím lepšie je zabezpečenie, tým viac musí útočník zvažovať, či sa mu konkrétny útok na vás alebo infraštruktúru vo vašej firme oplatí vykonať.

Nejde len o samotné šifrovanie, ale aj o to, aby ste používali silné heslá. Postupne si vyskladáte takú vrstvu ochrany, ktorá bude predstavovať výrazne ťažší spôsob pre útočníkov napadnúť vaše pevné disky alebo sa pokúsiť odcudziť dáta z vášho počítača.

Vo všeobecnosti platí, že samotné šifrovanie nie je dostatočnou ochranou na to, aby ste odolali škodlivým kódom alebo inému typu pokusu o prienik do vašej firemnej infraštruktúry, alebo vášho počítača.

Šifrujte disky

Disky môžete mať šifrované, no BitLocker predstavuje takzvané on-the-fly šifrovanie (šifrovanie za behu), ktoré dešifruje dáta v reálnom čase. Tu máte odpoveď aj na to, prečo môže škodlivý kód vo vašom počítači zašifrovať dáta tak, aby ste ich vy nemohli použiť. Akonáhle máte ako používateľ s administrátorskými oprávneniami prístup ku všetkým vašim dátam na počítači, má ich aj softvér. Softvér preberá výšku oprávnení od používateľa, ak si prístupy nedefinujete inak.

Pripomíname, že šifrovanie cez BitLocker alebo napríklad VeraCrypt, prípadne ESET Endpoint Encryption, sa dá využiť nielen na zabezpečenie primárneho disku, ktorý je uložený v počítači, ale aj na vymeniteľné pevné disky. Použiť sa dá na flashdisky alebo externé disky. Po pripojení si systém alebo aplikácia vyžiada heslo, inak sa k nim nebude dať pristupovať.

Upozorňujeme aj na to, že šifrovanie BitLocker nie je dostupné pre používateľov s vydaním verzií Windows Home. K dispozícii býva základné šifrovanie, ktoré sa síce nedá manažovať, ale Microsoft umožní využiť túto funkciu na zabezpečenie primárnej partície.

Na to, aby ste mohli šifrovať vymeniteľné zariadenia budete potrebovať profesionálnu verziu systému označenú ako Pro alebo verzie pre pracovné stanice označené ako Workstation. Používateľom s verziou Home odporúčame využiť vyššie uvedené nástroje tretích strán.

Prečítajte si aj:

Podobné články

Aké vysnívané darčeky by sme si najradšej našli pod stromčekom my?

Filmové a seriálové tipy v roku 2025

Ako to naozaj vyzerá v novom rýchliku Bratislava-Praha

Copilot AI Agent vytvorí prezentácie aj dokumenty zadarmo

OPPO Reno15: Tieto smartfóny očakávame, prídu aj do Európy

TOP 10 najobľúbenejších filmov na internete – 51. týždeň