Vyhořelé bezpečnostní týmy bojují proti geopoliticky motivovaným útokům a laterálnímu pohybu uvnitř sítí

Společnost VMware, Inc. (NYSE: VMW) na konferenci Black Hat USA 2022 zveřejnila svou osmou výroční zprávu Global Incident Response Threat Report, která se do hloubky zabývá výzvami, kterým čelí bezpečnostní týmy v době komplikované pandemií, vlastním vyhořením a geopoliticky motivovanými kybernetickými útoky. 65 % obránců uvádí, že kybernetické útoky zesílily od ruského vpádu na Ukrajinu. Studie také popisuje nově vznikající hrozby, jako jsou podvodné syntetické audio a video nahrávky vytvořené s využitím umělé inteligence (tzv. „deepfakes“), útoky na rozhraní API a cílení na samotné bezpečnostní pracovníky.

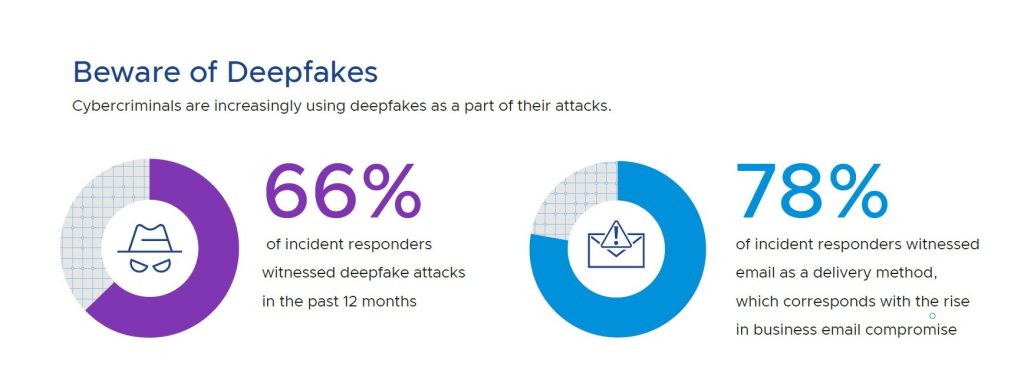

„Kybernetičtí zločinci nyní zařazují techniku deepfake do svého arzenálu jako způsob, jak obejít bezpečnostní opatření,“ říká Rick McElroy, hlavní stratég kybernetické bezpečnosti ve společnosti VMware. „Dva ze tří respondentů v naší studii zaznamenali využití deepfake jako součást útoku, což je 13% nárůst oproti loňskému roku, přičemž nejčastějším způsobem doručení byl e-mail. Kyberzločinci již nepoužívají syntetické video a audio pouze pro vlivové operace nebo dezinformační kampaně, jejich novým cílem je využívat technologii deepfake k útokům na podniky a organizace a získání přístupu do jejich prostředí.“

Další důležitá zjištění studie:

- Vyhoření počítačových expertů zůstává závažným problémem. 47 % respondentů uvedlo, že v posledních 12 měsících zažili vyhoření nebo extrémní stres, což je mírný pokles oproti 51 % v loňském roce. V důsledku toho 69 % respondentů z této skupiny (oproti 65 % v roce 2021) uvažovalo o odchodu ze současného zaměstnání. Zaměstnavatelé se však snaží proti tomu bojovat, přičemž více než dvě třetiny respondentů uvedly, že jejich pracoviště v rámci opatření proti syndromu vyhoření zavedla wellness programy.

- Ransomwaroví útočníci rozvíjí strategie kybernetického vydírání. Převaha ransomwarových útoků, často podpořených spoluprací kyberzločineckých skupin na temném webu, stále nepolevuje. V uplynulých 12 měsících se s takovými útoky setkalo 57 % respondentů a dvě třetiny (66 %) se setkaly se sdruženími nebo partnerstvími ransomwarových skupin. Prominentní kybernetické kartely stále vydírají podniky a organizace pomocí technik dvojitého vydírání, vymáhání peněz, aukcí dat a dalších metod.

- Rozhraní API jsou novým koncovým bodem, který pro útočníky představuje další hranici. S rostoucím množstvím aplikačních prostředí se dnes 23 % útoků zaměřuje na zabezpečení rozhraní API. Mezi nejčastější typy útoků na rozhraní API patří krádeže dat (v uplynulém roce se s nimi setkalo 42 % respondentů), útoky prostřednictvím injektáže SQL a API (37 %, respektive 34 %) a distribuované útoky typu DoS (33 %).

- Laterální pohyb je novým bojištěm. Laterální pohyb byl zaznamenán u 25 % všech útoků, přičemž kyberzločinci k procházení sítí využívali vše od technologie Script Host (49 %) a úložišť souborů (46 %) přes PowerShell (45 %) po podnikové komunikační platformy (41 %) a rámec .NET (39 %). Analýza telemetrických údajů v rámci důvěryhodného cloudu pro analýzu hrozeb VMware Contexa, který je součástí bezpečnostních produktů VMware, zjistila, že jen v dubnu a květnu 2022 téměř u poloviny případů narušení bezpečnosti docházelo k laterálnímu pohybu.

„Aby bezpečnostní týmy dokázaly zajistit efektivní obranu při rozšiřujícím se prostoru pro útoky, potřebují odpovídající přehled o aplikačních prostředí, zařízeních, uživatelích a sítích. Jedině tak mohou úspěšně odhalovat a odrážet kybernetické hrozby,“ říká Chad Skipper, globální bezpečnostní technolog společnosti VMware. „Když se bezpečnostní týmy rozhodují na základě neúplných a nepřesných dat, snižuje to jejich schopnost implementovat bezpečnostní strategii, zatímco jejich úsilí o detekci a blokování laterálního šíření útoků v jejich systémech omezuje limitovaná informovanost o kontextu.“

Navzdory turbulentnímu bezpečnostnímu prostředí a stoupajícím rizikům podrobně popsaným ve studii se bezpečnostní týmy dokáží útokům bránit, přičemž 87 % dotázaných uvádí, že jsou schopni narušit aktivity kybernetických zločinců někdy (50 %) nebo velmi často (37 %). Používají k tomu také nové techniky. Tři čtvrtiny respondentů (75 %) uvedly, že v současné době zavádí virtuální záplatování jako nouzový mechanismus. V každém případě platí, že čím lepší přehled obránci mají o všech možných směrech útoku, tím lépe budou připraveni čelit hrozbám.

Další informace o vývoji bezpečnostní situace a praktické rady a doporučení pro bezpečnostní týmy můžete získat v plném znění studie, které je k dispozici ke stažení zde.

Metodika

Společnost VMware v červnu 2022 provedla online průzkum zaměřený na trendy v reakcích na bezpečnostní hrozby, jehož se zúčastnilo 125 odborných pracovníků v oblasti kybernetické bezpečnosti z celého světa. U některých otázek může být součet podílů odpovědí vyšší než 100 %, protože respondenti měli označit všechny relevantní možnosti. Vlivem zaokrouhlování nemusí být celkový součet podílů jednotlivých odpovědích roven 100 %. Loňskou studii si můžete přečíst zde: Global Incident Response Threat Report: Manipulating Reality.