Malware ťažiaci digitálne meny používa rôzne techniky, ktoré mu pomáhajú ukryť sa pred obrannými mechanizmami. Jednou z nich je využívanie inštalačných služieb Windows.

Za obrovským nárastom malwaru zameraného na ťaženie kryptomien stojí nielen snaha získať prostredníctvom tohto typu hrozby veľký zisk, ale tiež schopnosť ostať v napadnutom systéme neodhalený. Koncept skrytého a len obtiažne odhaliteľného malwaru je zaujímavý pre mnohých útočníkov. V dôsledku toho vzniká kombinácia stále nových skrývajúcich techník. Príkladom môže byť malware detekovaný ako Coinminer.Win32.MALXMR.TIAOODAM, ktorého súčasťou je hneď niekoľko postupne aktivovaných „zahmlievajúcich“ mechanizmov.

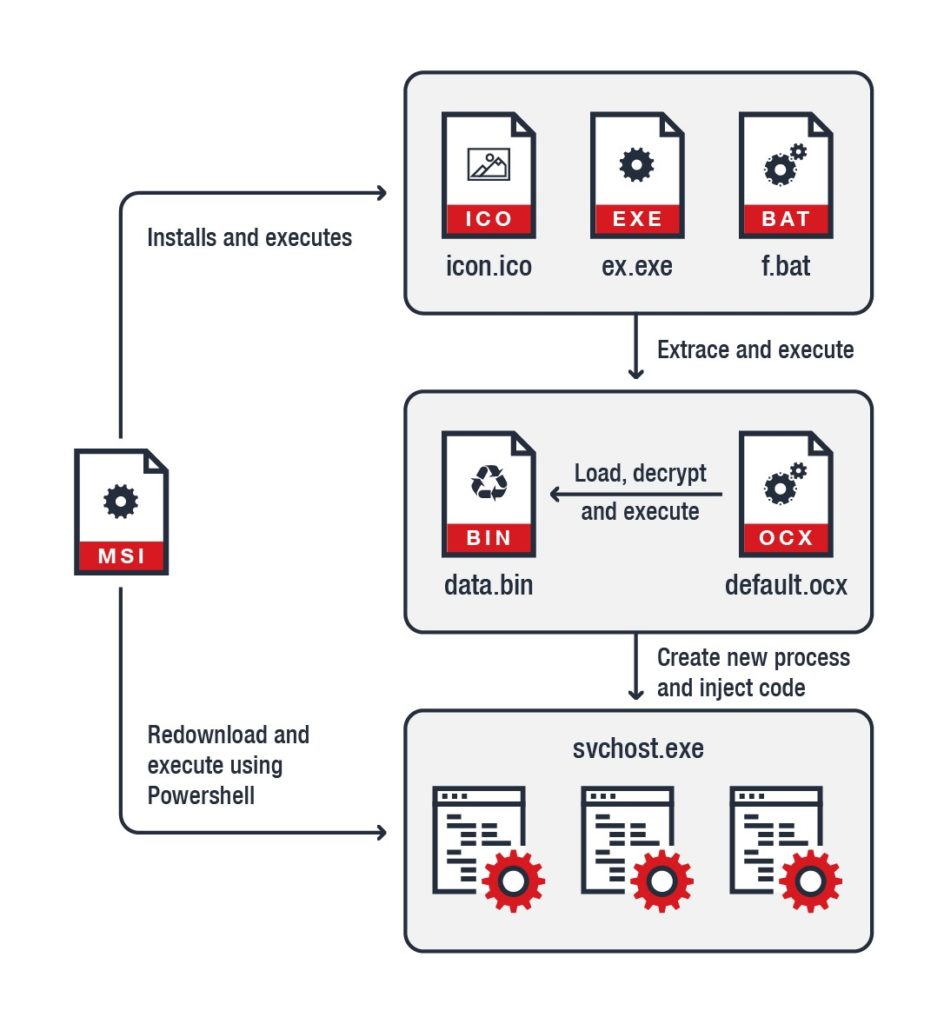

Spôsob nákazy prebieha podľa nasledujúceho obrázku:

Malware dorazí do potenciálne zneužitelného počítača ako MSI balíček pre Windows Installer Service – už tento samotný fakt stojí za pozornosť, pretože ide o službu oprávnenú inštalovať software do operačného systému. Použitie dôveryhodnej súčasti systému Windows spôsobuje, že daný malware pôsobí menej podozrivo a má väčšiu šancu obísť niektoré bezpečnostné filtre.

Analýza vzorky ukázala, že malware sám seba nainštaluje do adresára:

%AppData%\Roaming\Microsoft\Windows\Template\FileZilla Server

Ak by tento adresár ešte neexistoval, dôjde k jeho automatickému vytvoreniu. Obsahom tohto adresára bude niekoľko rôznych súborov slúžiacich ako súčasť „ochranného“ mechanizmu, konkrétne ide o:

- bat – dávkový súbor so skriptom, ktorý má za úlohu zastaviť aktuálne spustené anti-malwarové programy

- exe – dekomprimovací nástroj určený pre rozbalenie ďalšieho „inštalačného“ súboru: icon.ico

- ico – súbor vo formáte zip, ktorý je chránený heslom a tvári sa ako súbor s ikonami. Lenže to tak v skutočnosti nie je a jeho rozbalením sa v počítači obete objavia dva ďalšie súbory (viď stredná tretina vyššie uvedeného obrázku):

- ocx – modul zavádzača zodpovedný za dešifrovanie a inštaláciu modulu pre ťaženie kryptomeny

- bin – šifrovaný súbor s modulom pre ťaženie preložený vo vývojovom prostredí Delphi a komprimovaný v univerzálnom formáte pre kompresiu spustitelných súborov UPX

V ďalšej časti inštalačného procesu dôjde k vytvoreniu kópií knižnice jadra operačného systému ntdll.dll a pre komponenty užívateľského rozhrania user32.dll – cieľom je s najväčšou pravdepodobnosťou ešte o niečo sťažiť detekciu volania funkcií aplikačného rozhrania malwaru. Nasleduje vytvorenie konfiguračného súboru vrátane nastavenia pre samotný ťažiaci modul. Zajímavosťou sú dialógy zobrazované počas inštalácie, ktoré obsahujú texty v azbuke a nie v angličtine – táto zdanlivá drobnosť by mohla byť vodítkom k tomu, z akej oblasti malware vlastne pochádza.

Zaujímavý je aj ďalší postup – príde k vytvoreniu troch nezávislých procesov hostiteľa služby pre zavedenie kódu s tým, že prvé dva budú zastávať rolu strážnych psov. Tie majú na starosť prípadné opakované stiahnutie inštalačného balíčka v prípade narušenia činnosti malwaru. A čerešničkou na torte je potom samo-deštrukčný mechanizmus, ktorý má sťažiť detekciu aj následnú analýzu. Je úplne nespochybnitelné – i s ohľadom na použitie obľúbeného nástroja pre tvorbu inštalačných balíčkov WiX – že autori tohto ťažiaceho malwaru vyvinuli pre čo najlepšie ukrytie svojho diela skutočne maximálne úsilie.

Z uvedeného popisu je zrejmá zákernosť, ktorá je natoľko účinná, že skutočne vedie k sťaženiu detekcie bežnými prostriedkami. Navyše počítačoví zločinci svoje „krycie“ postupy neustále zdokonaľujú a jedinou možnosťou tak je využívať výkonné bezpečnostné nástroje a riešenia. Napríklad Trend Micro pre ochranu koncových bodov využíva popri iných riešenie Smart Protection Suites a Worry-Free Business Security, ktoré môžu chrániť užívateľa a firmy pred hrozbami detekovaním škodlivých súborov a správ a tiež blokovaním všetkých súvisiacich podozrivých URL adries. Alebo riešenie Trend Micro ™ Deep Discovery™, ktoré má e-mailovú inšpekčnú vrstvu chrániacu podniky tým, že detekuje škodlivé prílohy a adresy URL.

Najnovšia generácia riešení pre ochranu fyzických, virtuálnych i cloudových zariadení Trend Micro XGen je účinná proti všetkým druhom hrozieb, a to vrátane tých, ktoré obchádzajú tradičné bezpečnostné mechanizmy. Poradí si aj s ťažiacim malwarom alebo šifrujúcim ransomwarom. Pre svoju činnosť využíva radu pokročilých technológií vrátane strojového učenia, testovania vo vyhradenom bezpečnostnom priestore (tzv. sandboxing) a pod. V každom prípade je dôležité vnímať moderné hrozby ako reálne a nepodľahnúť falošnému pocitu bezpečia.