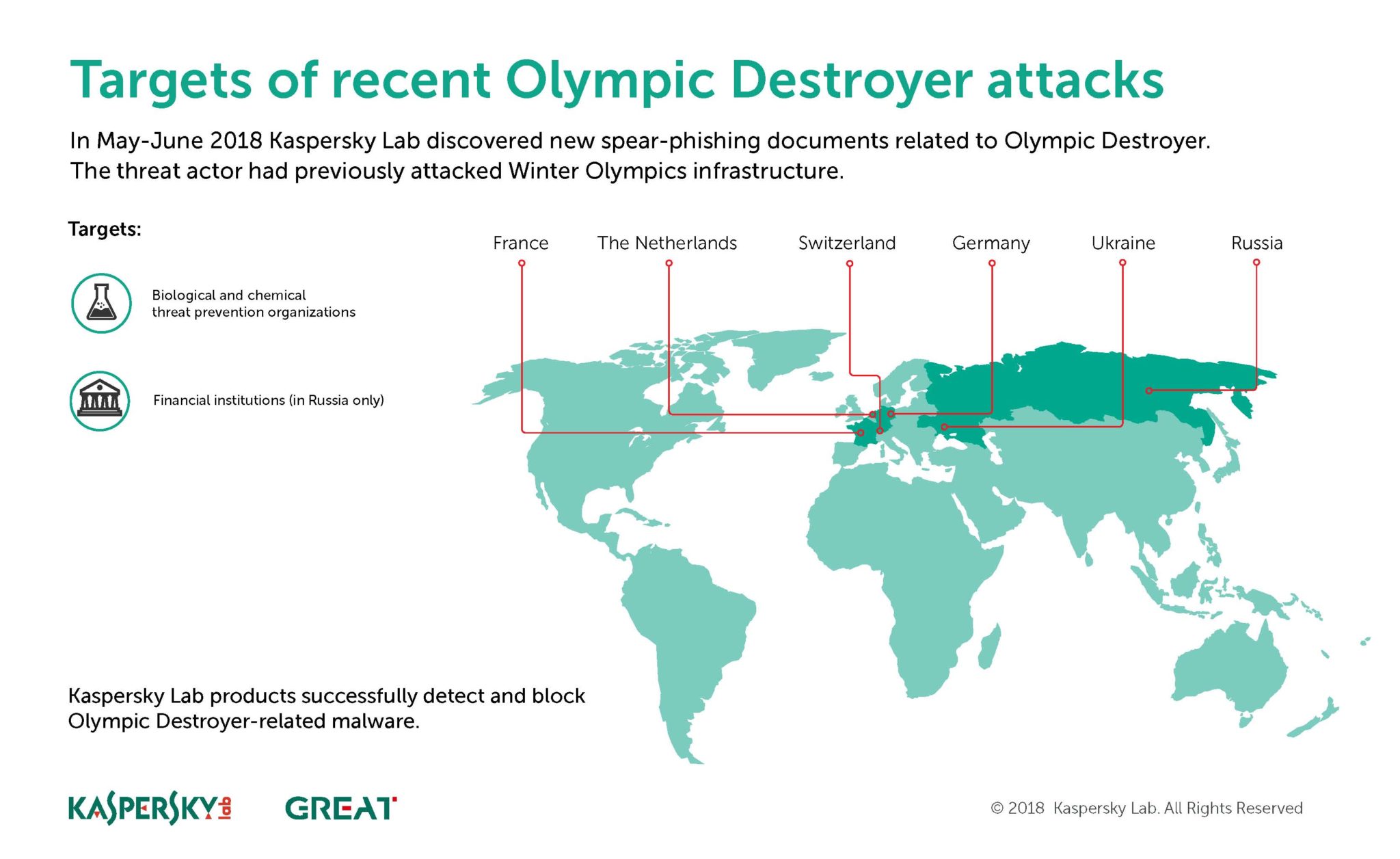

Výskumníci spoločnosti Kaspersky Lab zistili, že hackerská skupina v pozadí ničivého sieťového červa Olympic Destroyer, ktorý ohrozil otvorenie Zimných olympijských hier v Pjongčangu, je stále aktívna. Tentoraz sa orientuje na organizácie, ktoré sa zaoberajú ochranou pred chemickými a biologickými hrozbami z Nemecka, Francúzska, Švajčiarska, Holandska, Ukrajiny a Ruska.

Olympic Destroyer predstavuje pokročilú hrozbu, ktorá zasiahla organizátorov, dodávateľov a partnerov Zimných olympijských hier 2018 v Pjongčangu v Južnej Kórei. Išlo o kybersabotáž založenú na ničivom sieťovom červovi. Mnoho indikátorov poukazovalo na rôzne zdroje útoku, čo vo februári 2018 spôsobilo nejasnosti vo vyšetrovaní. Kaspersky Lab identifikoval niekoľko sofistikovaných znakov, na základe ktorých sa domnieval, že páchateľom je skupina Lazarus, spájaná s hrozbami v Severnej Kórei. V marci však spoločnosť potvrdila, že kampaň obsahovala prepracovanú a presvedčivú falošnú vlajkovú operáciu a Lazarus pravdepodobne nebol zdrojom. Nové zistenia ukázali, že hrozba Olympic Destroyer je opäť aktívna a využíva niektoré z pôvodných nástrojov na infiltrovanie sa. Zameriava sa prevažne na ciele v Európe.

Ohrozovateľ šíri svoj škodlivý softvér prostredníctvom podvodných phishingových dokumentov, ktoré sa veľmi podobajú na dokumenty použité pri príprave na operáciu zameranú na ohrozenie otvorenia zimných olympijských hier. Jeden takýto dokument odkazoval na konferenciu Spiez Convergence, ktorá sa konala vo Švajčiarsku pod záštitou Spiez Laboratory – organizácie, ktorá zohrala kľúčovú úlohu pri vyšetrovaní útoku v Salisbury. Ďalší dokument zase cielil na subjekt zdravotnej a veterinárnej kontroly na Ukrajine. Niektoré zo škodlivých dokumentov, ktoré odhalili výskumníci, obsahujú slová v ruštine a nemčine.

Útočníci zrejme používajú kompromitované legitímne webové servery na to, aby mohli hostiť a kontrolovať malvér. Tieto servery používa populárny redakčný systém s otvoreným zdrojom (CMS) s názvom Joomla. Výskumníci zistili, že jeden z týchto serverov používa verziu Joomla (v1.7.3), ktorá bola vydaná v novembri 2011. To naznačuje, že útočníci mohli pri napadnutí serverov používať veľmi zastaralú variantu CMS.

Na základe zistení z telemetrie Kaspersky Lab a súborov nahraných do viacerých skenerov sa zdá, že záujmy tejto Olympic Destroyer kampane boli orientované na subjekty v Nemecku, Francúzsku, Švajčiarsku, Holandsku, na Ukrajine a v Rusku.

„Výskyt Olympic Destroyer s jeho sofistikovanými snahami o podvod na začiatku tohto roka zmenil navždy atribučnú hru. Ukázalo sa, aké ľahké je pochybiť iba s fragmentami zistení, ktoré sú pre výskumníkov viditeľné. Analýza a odstrašenie týchto hrozieb by mali byť založené na spolupráci medzi súkromným sektorom a vládami, presahujúc štátne hranice. Dúfame, že zverejnením našich zistení, výskumní pracovníci v oblasti bezpečnosti budú v budúcnosti lepšie schopní rozpoznať a zmierniť takýto útok v každom štádiu,“ povedal Vitaly Kamluk, bezpečnostný výskumník tímu GReAT spoločnosti Kaspersky Lab.

Je pravdepodobné, že Olympic Destroyer pripravuje podobný útok s novými motívmi. Odporúčame preto výskumným jednotkám, ktoré sú ohrozené biologickými a chemickými útokmi, aby zostali v strehu a tam, kde je to možné, spustili mimoriadny bezpečnostný audit.

Produkty Kaspersky Lab sú schopné úspešne zachytiť a zablokovať malvér Olympic Destroyer. Ďalšie informácie o návrate hrozby Olympic Destroyer sa dozviete na blogu na Securelist