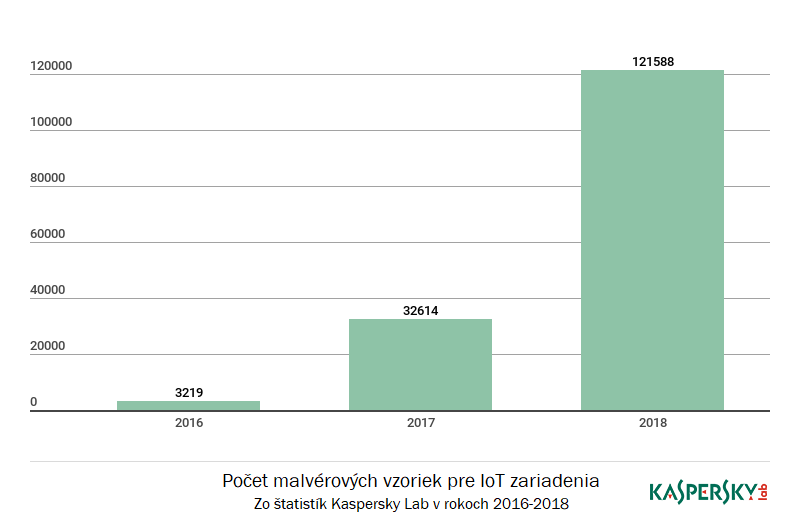

Spoločnosť Kaspersky Lab sa aktuálne pozrela na vývoj malvéru zameraného na zariadenia internetu vecí (IoT) v prvej polovici roka 2018. Na IoT zariadenia útočilo viac ako 120-tisíc rôznych modifikácií malvéru.

Predstavuje to trojnásobok objemu malvéru zameraného na IoT zariadenia, ktorý bol zaznamenaný za celý minulý rok. Experti Kaspersky Lab varujú, že tento enormný nárast malvérových rodín zameraných na inteligentné zariadenia je len pokračovaním nebezpečného trendu. Keď totiž porovnáme roky 2016 a 2017, tu bol takisto medziročne zaznamenaný až 10-násobný nárast malvérových modifikácií zameraných na inteligentné zariadenia.

Popularita IoT, resp. inteligentných, zariadení rastie exponenciálne a ich využívanie je čoraz viac späté s naším každodenným životom. Práve z toho dôvodu vidia v IoT zariadeniach potenciál a finančnú príležitosť aj kyberzločinci. Výsledkom je znásobenie ale aj rôznorodosť ich útokov. Nebezpečenstvom pre spotrebiteľov, ktorí svoje inteligentné hračky milujú, je najmä to, že hrozby môžu zaútočiť neočakávane a premeniť všeobecne neškodné zariadenia na výkonné stroje využívané na ilegálne aktivity. Môže ísť napríklad o ťažbu kryptomien, DDoS útoky, či nenápadné zapojenie zariadenia do botnet siete.

Experti Kaspersky Lab sú si vedomí týchto nástrah a na pravidelnej báze prechádzajú dáta, ktoré zozbierali z rôznych zdrojov vrátane tzv. honeypots – maskované zariadenia, ktoré sa využívajú na prilákanie pozornosti kyberzločincov a analyzujúce ich aktivity. Posledné zistenia sú alarmujúce – počet modifikácií malvéru zameraného na IoT zariadenia dosiahol v prvej polovici roka 2018 trojnásobok počtu takýchto modifikácií zaznamenaných za celý rok 2017.

Štatistiky ukazujú, že najobľúbenejšou metódou distribúcie malvéru miereného na IoT zariadenia je stále násilné prelomenie hesla – čiže opakujúce sa pokusy rôznych kombinácií hesiel. Táto metóda bola použitá až v 93 % odhalených útokov. Vo väčšine zvyšných prípadov, bol zabezpečený prístup k IoT zariadeniu prostredníctvom známej zraniteľnosti.

Zariadenia, ktoré najčastejšie útočili na „honeypots“ nastražené Kaspersky Lab, boli routre. Až 60 % registrovaných útokov zaznamenali analytici Kaspersky Lab práve z týchto zariadení. Čo sa týka zvyšného podielu prelomených IoT zariadení, kyberzločinci využili viacero rôznych technológií, ako napríklad DVR zariadenia či tlačiarne. Honeypots dokonca zaznamenali útok prichádzajúci z 33 práčok.

Motivácia kyberzločincov zaútočiť na IoT zariadenia môže byť rôzna. Avšak tým najčastejším dôvodom je vytvorenie botnetov za účelom DDoS útoku. Niektoré malvérové modifikácie sú prispôsobené tomu, aby zneškodnili konkurenčný malvér, opravili ich vlastné zraniteľnosti či vypli také služby na zariadeniach, ktoré sú zraniteľné.

„V porovnaní s počítačmi a smartfónmi sa môže zdať, že IoT zariadenia nie sú dostatočne výkonné na to, aby zaujali kyberzločincov a boli využité v rámci ich ilegálnych aktivít. Avšak ich nedostatočný výkon je viac než dosť vyvážený ich počtom a tiež skutočnosťou, že niektorí výrobcovia inteligentných zariadení stále nevenujú dostatočnú pozornosť zabezpečeniu svojich produktov. Aj keby výrobcovia začali hneď teraz tieto zariadenia lepšie zabezpečovať, stále by uplynul istý, kým by sme súčasné fungujúce IoT zariadenia vymenili. Navyše, malvérové rodiny zamerané na IoT zariadenia sa veľmi rýchlo a neustále prispôsobujú a vyvíjajú, pričom známe zraniteľnosti ešte nie sú ani vyriešené a kyberzločinci už nachádzajú nové zraniteľnosti. Práve z toho dôvodu sa IoT zariadenia stali ľahkým terčom pre kyberzločincov, ktorí dokážu tieto jednoduché hračky premeniť na výkonné zariadenia a využiť ich na ilegálne aktivity, ako napríklad špehovanie, kradnutie alebo vydieranie,“ poznamenáva Mikhail Kuzin, bezpečnostný analytik Kaspersky Lab.

Pre zníženie rizika útoku experti Kaspersky Lab používateľom odporúčajú:

- Inštalovať aktualizácie firmvéru čo najskôr. Odhalené zraniteľnosti tak prostredníctvom aktualizácie získajú záplatu.

- Vždy meniť predinštalované heslo a používať komplikované heslá, s využitím veľkých aj malých písmen, čísel a symbolov.

- Reštartovať, resp. rebootovať zariadenie hneď ako sa vám bude zdať, že zvláštne reaguje alebo pracuje. Môže to síce pomôcť zbaviť sa malvéru v zariadení, no neznižuje to riziko toho, že na zariadenie zaútočí ďalší malvér.

Viac informácií nájdete na expertnom blogu Securelist.com.