Experti zo špeciálneho výskumného tímu Kaspersky Lab – GReAT (Global Research and Analysis Team) zverejnili výsledky rozsiahleho výskumu zameraného na multifunkčný malvér Adwind.

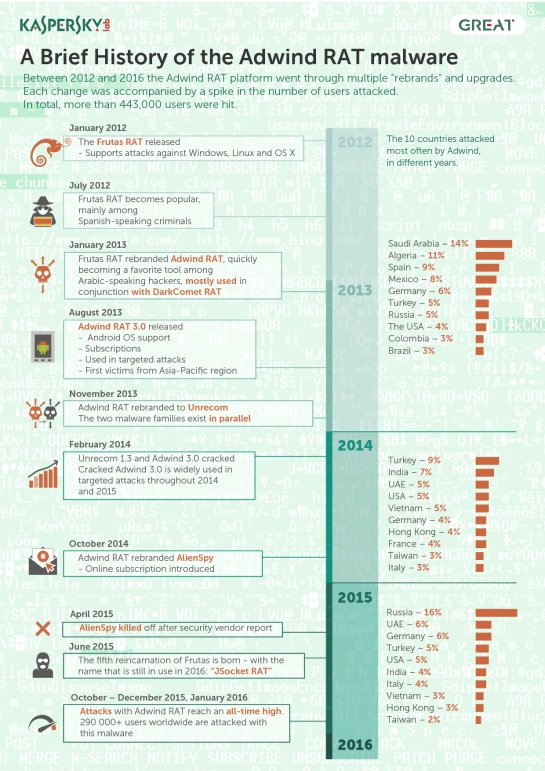

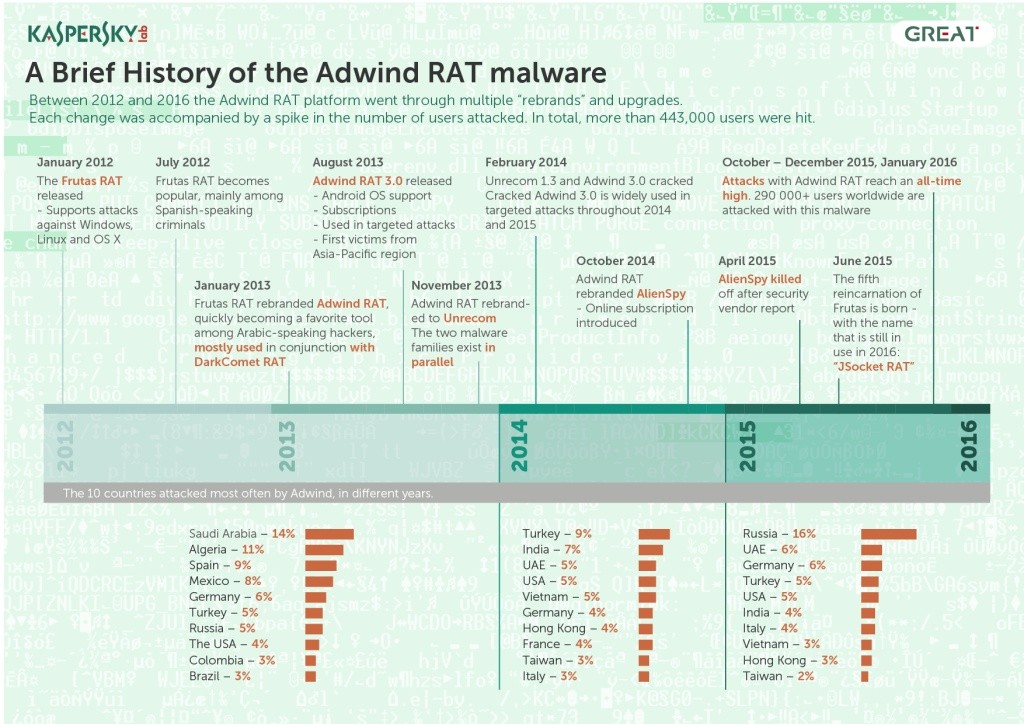

Tento nástroj vzdialeného prístupu (Remote Access Tool – RAT) určený pre viac platforiem, mal v rokoch 2013 – 2016 na svedomí útoky na viac ako 443 tisíc bežných používateľov, komerčných i nekomerčných organizácií na celom svete. Malvér Adwind, známy tiež ako AlienSpy, Frutas, Unrecom, Sockrat, JSocket či jRat, sa šíri prostredníctvom jednej spoločnej platformy Malvere-as-a-Service (malvér ako služba) a je stále aktívny.

Na sklonku roka 2015 zaznamenali analytici Kaspersky Lab počas prešetrovania pokusu o útok na banku v Singapure nezvyčajný škodlivý softvér. Útočníci phishingovému útoku sa zamerali na vybraného zamestnanca banky, ktorému zaslali e-mail obsahujúci škodlivý JAR súbor. Tento „všestranný“ malvér okamžite zaujal bezpečnostných analytikov predovšetkým svojou schopnosťou fungovať na viacerých platformách a tiež tým, že ho nebolo schopné detekovať žiadne antivírusové riešenie.

Vtedy sa preukázalo, že za útokmi na organizácie stojí Adwind RAT, malvér napísaný v jazyku Java, ktorý z neho robí multifunkčnú platformu. Vďaka tomu, je softvér schopný fungovať v operačných systémoch Windows, OS X, Linux či Android, a tiež poskytovať funkcie ako vzdialený prístup k počítaču, zber údajov či funkcie pre dátové úniky.

Vo chvíli, keď používateľ otvoril spomínaný JAR súbor, malvér sa sám nainštaloval a pokúsil sa komunikovať s C&C serverom. Jeho funkcie zahŕňali tieto schopnosti:

- Sledovanie a ukladanie jednotlivých úderov na klávesnici

- Krádež hesiel a získavanie dát z webových formulárov

- Snímanie obrazovky

- Fotografovanie a nahrávanie videí prostredníctvom webkamery

- Nahrávanie zvuku prostredníctvom mikrofónu

- Posielanie súborov

- Zbierania všeobecných informácií o systéme a používateľovi

- Získanie prístupu k peňaženkám v kryptomenách

- Spravovanie SMS (na Androidoch)

- Krádež VPN certifikátov

Ciele útokov

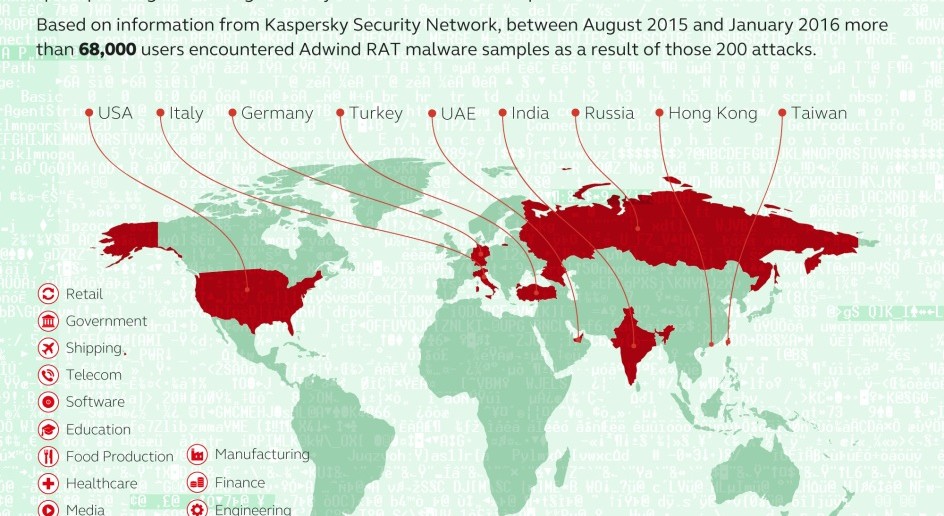

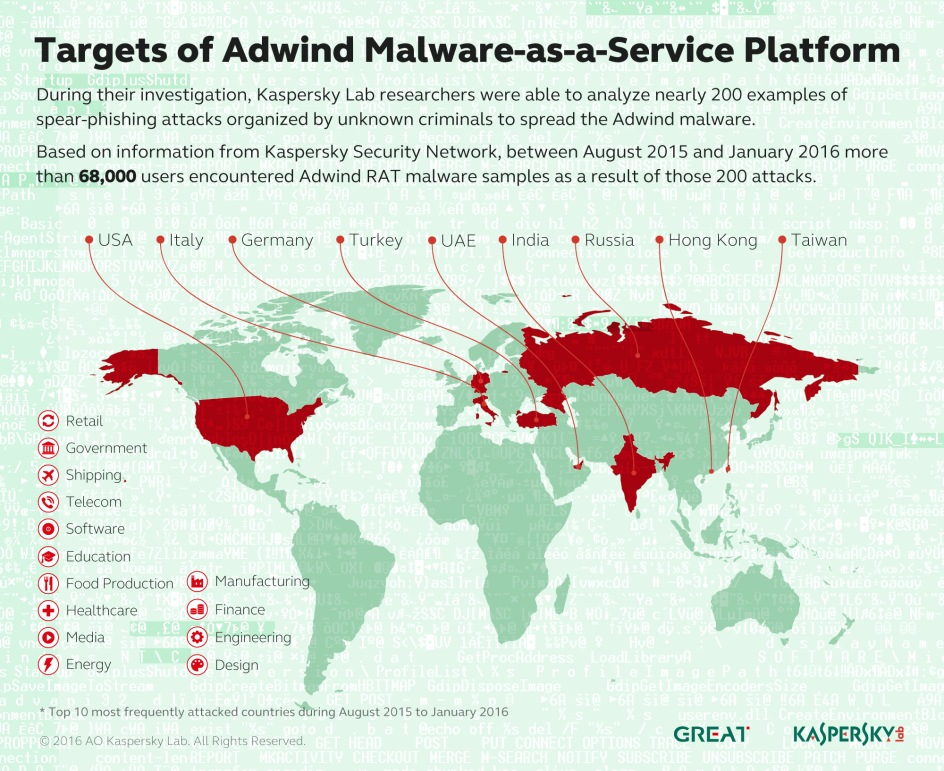

Vo väčšine prípadov využívali útočníci Adwind k masívnej distribúcii spamu. Vyskytli sa však aj prípady, kedy bol Adwind použitý pri cielených útokoch. V auguste 2015 tento malvér figuroval v správách v súvislosti s kyberšpionážou namierenou proti argentínskemu prokurátorovi, ktorého našli mŕtveho v januári toho istého roku. Ďalším zaznamenaným prípadom bol spomínaný incident cielený na singapurskú banku. Tieto útoky však neboli jediné. Počas vyšetrovania experti Kaspersky Lab odhalili takmer 200 rôznych prípadov cielených phishingových útokov neznámych aktérov určených k šíreniu Adwindu. Medzi častými cieľmi sú spoločnosti pôsobiace v oblasti výroby, finančného sektora, strojárstva, dizajnu, obchodu, ale aj vlády, zásielkové služby, telekomunikácie, softvérové spoločnosti, vzdelávacie inštitúcie, potravinársky priemysel, zdravotníctvo, médiá či energetika.

Podľa informácií z Kaspersky Security Network (KSN) následkom týchto 200 prípadov phishingových útokov detekovaných počas 6 mesiacov, od augusta 2015 do januára 2016, bolo vystavených viac než 68 tisíc používateľov po celom svete.

Takmer polovica obetí (49%) pochádzala z krajín ako Spojené arabské emiráty, Nemecko, India, USA, Taliansko, Rusko, Vietnam, Hongkong, Turecko a Taiwan. Analytici Kaspersky Lab sa na základe profilov identifikovaných cieľov domnievajú, že „klienti“ platformy Adwind sú podvodníci, ktorých cieľom je používať malvér ešte na pokročilejšie podvody, nekalú konkurenciu, prípadne to môžu byť tzv. kybernetickí žoldnieri alebo súkromné osoby špehujúce ciele, ktoré poznajú.

Hrozba ako služba

Jednou z hlavných čŕt, ktorá odlišuje Adwind od iných komerčných malvérových programov, je jeho otvorená distribúcia vo forme platenej služby, kedy „zákazník“ platí poplatok za jej použitie. Na základe sledovania aktivít používateľov prostredníctvom interného chatu a ďalších pozorovaní, odhadujú analytici Kaspersky Lab, že v systéme pôsobilo ku koncu roka 2015 okolo 1800 používateľov. To z neho robí jednu z najväčších existujúcich malvérových platforiem.

„Platforma Adwind v súčasnom štádiu značne znižuje nároky na minimálnu úroveň odborných znalostí potrebných pre potenciálnych útočníkov k vstupu do sveta kyberzločinu. Na základe našich poznatkov z útokov na singapurskú banku vieme teraz s istotou povedať, že útočníci mali k profesionálnym hackerom veľmi ďaleko. Domnievame sa, že to je prípad väčšiny „klientov“ tohto systému, čo je skutočne znepokojivý trend.“, uviedol Aleksandr Gostev, hlavný bezpečnostný analytik spoločnosti Kaspersky Lab.

„Napriek tomu, že mnohí dodávatelia bezpečnostných riešení informovali v uplynulom období o rôznych verziách tohto nástroja, je platforma stále aktívna. Našim výskumom chceme prilákať pozornosť bezpečnostnej komunity a tiež orgánov činných v trestnom konaní, aby podnikli nevyhnutné kroky ku kompletnému prerušeniu fungovania tejto platformy,“ dodal Vitaly Kamluk, riaditeľ tímu GReAT Kaspersky Lab pre región APAC.

Spoločnosť Kaspersky Lab už postúpila výsledky svojich zistení ohľadne platformy Adwind príslušným orgánom. Firmám, ktoré sa chcú pred týmito útokmi ochrániť, odporúčajú analytici preskúmať účely používania platformy Java a zakázať ju pre akékoľvek neautorizované zdroje.

Viac sa o Malware-as-a-Service platforme Adwind dozviete na webe Securelist.com.

Do pozornosti tiež dávame video, kde sa dozviete, ako sa vyšetrujú sofistikované cielené útoky. Ďalšie informácie o kybernetických špionážnych praktikách nájdete aj po týmto odkazom: https://apt.securelist.com/