Nie je dôležité, čo správa hovorí. Dôležité je, kto ju doručuje. Znie to ako citát zo starého Ríma, avšak je relevantný práve dnes. Internetom sa denne prepravujú aj tie najcitlivejšie informácie, vrátane obchodných tajomstiev, kľúčových výskumov a vývojárskych projektov. Obvykle si myslíme, že ich máme dobre zabezpečené a skryté pred cudzími očami. Do cieľa ich ale musí vždy niekto dopraviť.

Problematika dátového transportu internetovou infraštruktúrou je pre bežných používateľov obvykle tak trochu španielska dedina. Ak niekomu posielate e-mail, správu cez WhatsApp alebo si zobrazujete stránku nejakého webu či internetového bankovníctva, obvykle nepremýšľate nad tým, ako a kadiaľ k vám tieto dáta doputovali.

Internet ale nie je prírodný úkaz. Dáta sa k vám neteleportujú a ani spontánne nešíria ako zvukové vlny vzduchom. Prechádzajú cez fyzickú infraštruktúru v podobe optických káblov, smerovačov, prepínačov a iných prvkov, pričom tieto objekty vždy niekomu patria. Niekomu, kto nie ste vy a ani odosielateľ/príjemca. Obvykle ide o hardvér a výbavu menších alebo väčších telekomunikačných spoločností a ich prevádzkovatelia môžu s danou informáciou narábať viac-menej ako sa im páči.

To samo o sebe nie je až také prekvapivé. Ak práve telefonujete so svojím kamarátom, viete, že k rozhovoru nemáte prístup len vy dvaja, ale nevyhnutne aj váš operátor, pretože práve on vám ho sprostredkuje a doručuje. Jednoducho len rátate s tým, že operátor ho len pasívne posiela a cielene ho neodpočúva, podobne ako predpokladáte, že poštár neotvára vaše listy a balíky. Problémom v rámci internetu však je, že existujú mechanizmy, ktoré umožňujú záškodníckej strane presmerovať konkrétnu komunikáciu a sieťovú činnosť na svoje bedrá. Je to podobné, ako keby nejaký záškodník potreboval poznať obsah vašej pošty a mal by možnosť zaručiť, že práve on bude poštár, ktorý vám tieto balíky bude doručovať.

Zlomyseľné presmerovávanie dátového toku má veľmi závažné dopady na bezpečnosť. Špecifikom týchto útokov je, že z hľadiska obetí nedochádza k žiadnej podozrivej činnosti a ani bezpečnostnému pochybeniu. Všetko totiž funguje tak ako predtým a jednotlivé osoby či firmy, ktoré internet používajú skrátka nemajú šancu ovplyvniť, kade a teda cez akú telekomunikačnú infraštruktúru internetový tok fyzicky putuje. V základe sa využíva útok typu man-in-the-middle (čo sa dá preložiť ako „človek uprostred“, či „človek medzi“), čo je útok na kryptografiu alebo iné zabezpečenie medzi dvoma stranami formou toho, že útočník sa stane fyzickým prostredníkom ich komunikácie.

Analýza dátového toku útočníkovi umožní napodobiť dôveryhodný zdroj, napríklad formou získania validného certifikátu, čo je následne využité napr. na krádež obsahu mailovej komunikácie alebo odchytávanie prístupových hesiel, ktoré sú následne použité na priamy prístup do systémov a krádež cenných informácií. V prípade sabotáže je naopak táto moc využitá na znefunkčnenie časti alebo celej dátovej infraštruktúry danej spoločnosti, vrátane záloh.

Kto a prečo internetový dátový tok vlastne kradne?

Hromadné presmerovávanie, odchytávanie a analýza svetového internetového toku je predovšetkým doménou dvoch štátov. Historicky šlo takmer výhradne o USA, dnes je týmito aktivitami významná predovšetkým Čína. Nie sú to však jediné krajiny, ktoré sú toho ultimátne schopné, pričom príkladom môže byť koniec minulého roku, kedy drvivú väčšinu svetového dátového toku firiem Google a Cloudflare na hodinu omylom „ukradla“ africká Nigéria.

Graf súčasného prepojenie všetkých veľkých autonómnych sietí v rámci internetu. V centre je vidieť masívne vzájomne previazanie telekomunikačných štruktúr tier-1, ktoré tvoria jeho chrbticu /Graf: Center for Applied Internet Data Analysis/

Úmyselné presmerovávanie cudzieho a cenného dátového toku cez vlastné štruktúry je obvykle používané na špionáž a takisto na krádež obchodných a priemyselných tajomstiev. Alternatívou však môže byť aj sabotáž.

V súvislosti s aktuálnymi obrovskými snahami Číny ide hlavne o ekonomickú špionáž a získavanie kľúčových technológií a know-how v rámci IT a iných významných technologických odvetví. Mnohé americké, európske či kórejské firmy v poslednej dekáde čelili narastajúcim útokom a krádežiam tohto typu, v rámci ktorých sa čínske firmy snažili extrémne rýchlo zredukovať náskok, ktorý západné či iné firmy historicky mali. V mnohých prípadoch za finančnej a technickej asistencie samotného štátu.

„ÚMYSELNÉ PRESMEROVÁVANIE CUDZIEHO A CENNÉHO DÁTOVÉHO TOKU CEZ VLASTNÉ ŠTRUKTÚRY JE OBVYKLE POUŽÍVANÉ NA ŠPIONÁŽ A TAKISTO NA KRÁDEŽ OBCHODNÝCH A PRIEMYSELNÝCH TAJOMSTIEV“

V roku 2015 to dokonca viedlo k dohode medzi čínskym prezidentom Xi Jinpingom a vtedajším americkým prezidentom Barackom Obamom (U.S.– China Cyber Agreement), v rámci ktorej sa obe krajiny zaviazali k zastaveniu štátneho hackingu smerom na komerčné štruktúry pod zámienkou ekonomického zisku. Aj keď táto dohoda zakázala priame hackerské útoky na konkrétne komerčné siete, nijako neriešila únos celého dátového toku internetu do konkrétneho miesta, čo je možné vnímať ako jej zneužiteľnú štrbinu.

Prostriedkom k súčasným čínskym snahám je predovšetkým China Telecom, telekomunikačný gigant, vlastnený samotným štátom s ročným obratom okolo 50 miliárd dolárov. China Telecom pokrýva chrbticovými sieťami nielen vlastnú krajinu, ale aj mnohé iné, pričom napríklad v USA operuje v rámci svojej dcérskej spoločnosti ChinaNet.

Čínske telekomunikačné uzly napojené na chrbticové siete nájdeme po celom svete, vrátane kľúčových vyspelých ekonomík v Ázii, Severnej Amerike a Európe, vďaka čomu môže China Telecom zachytiť a presmerovať veľké dátové objemy internetového toku a nechať ho pretiecť cez územie Číny a svoje kontrolované sieťové štruktúry. To je nesmierne strategicky cenné, nakoľko kompletná komunikácia (napríklad medzi firmou v New Yorku a firmou v San Franciscu) môže byť kopírovaná, ukladaná a následne analyzovaná.

Desať severoamerických prístupových bodov telekomunikačného operátora China Telecom, ktoré sú súčasťou jeho tier-1 siete

Tieto kroky historicky nie sú len doménou Číny. USA podobné kroky vykonávala a zrejme aj vykonáva v rámci špionáže (napríklad vojenská, protiteroristická či politická výzvedná činnosť) a sabotážnych aktivít (napríklad v súvislosti s Iránskym nukleárnym programom). O detailoch sme sa dozvedeli v roku 2013 vďaka odhaleniam od Edwarda Snowdena, konkrétne v súvislosti s mechanizmom „Upstream collection“ (ako ho nazývala NSA) a operácii FAIRVIEW.

V odhalených dokumentoch bolo jasne vidieť, ako agentúra NSA v rámci nátlaku na amerického telekomunikačného giganta AT&T odchytávala a odpočúvala veľkú časť svetovej internetovej komunikácie, ktoré do USA smerovala z iných štátov, priamo z jeho chrbticovej siete optických káblov a nadväzných spojovacích prvkov. Nepoužívala pritom žiadne záškodnícke presmerovanie, ale skrátka len fakt, že behom niekoľkých dekád cez USA väčšina svetovej internetovej komunikácie prirodzene smerovala, čo bolo dôsledkom faktu, že moderné internetové štruktúry sa v USA pôvodne vyvinuli.

Súčasnú situáciu s Čínou je možné považovať za priamu odozvu na odhalenie týchto operácii a reakciu Ruska, ku ktorej sa ešte dostaneme, ako možný druh protiopatrenia proti týmto snahám. Súčasnú situáciu preto netreba vnímať v izolácii, ale v historickej naviazanosti. Podobne ako zmeny vyvolané teroristickými útokmi v roku 2001 boli katalyzátorom obrovských zmien a veľkých a agresívnych špionážnych amerických operácii, tak tieto operácie a ich verejné odhalenie bolo katalyzátorom pre aktuálnu odozvu iných štátov.

Ako vôbec k ukradnutiu internetového toku môže dôjsť?

Schopnosť úspešne presmerovať konkrétnu veľkú časť internetového toho cez konkrétne telekomunikačné štruktúry je neľahký akt. Môže ho z princípu vykonať len niekto, kto má moc internetový tok ovládať a vie odkiaľ a kam smeruje.

Internet pozostáva z desiatok tisíc veľkých a nezávisle manažovaných sietí, ktoré sú vzájomne prepojené v rámci platených či neplatených dohôd. Vzhľadom na to, že každá takáto sieť plne kontroluje vstup a výstup zo všetkých svojich uzlov, nazývame ich aj ako Autonómne systémy (AS), respektíve autonómne siete. Tie najväčšie a najdôležitejšie označujeme ako tier-1, čo sa dá preložiť ako stupeň-1 alebo vrstva-1. Každá tier-1 sieť sa vyznačuje tým, že sa dokáže spojiť s úplne každým možným internetovým uzlom na celom svete (existujúcim alebo budúcim). Každá tier-1 sieť je totiž priamo káblovo napojená na iné tier-1 siete a dokáže si s nimi priamo a neobmedzene vymieňať všetky signály.

Tier-1 siete patria tým najväčším telekomunikačným spoločnostiam na svete, pričom prirodzene nesú väčšinu internetovej prevádzky. Z podstaty vybudovanej infraštruktúry teda tieto spoločnosti kontrolujú, kade sa dátový tok bude uberať a majú teda moc ho ovládať. Toto je historická vlastnosť, ktorú telekomunikační operátori prirodzene zdedili. Aby v roku 1950 dokázal britský telefónny operátor sprostredkovať telefónny hovor cez pevnú linku z Londýna do New Yorku, musel mať dohodu s americkým telekomunikačným operátorom, ktorý telefónnu sieť káblov prevádzkoval zas v USA a hovor si dokázali v reálnom čase prepojiť.

Firmy v rámci tier-1 teda majú v platnosti dohody, ktoré označujeme dnes ako „settlement-free peering“, čo v preklade znamená, že každá tier-1 sieť preberá do nej smerujúcu prevádzku z iných tier-1 sietí, bez akéhokoľvek filtrovania a poplatkov (na rozdiel od menších tier-2 a tier-3 sietí, ktoré za napojenie na tier-1 siete platia). Tejto problematike sme sa podrobnejšie venovali v článku Komu vlastne patrí internet?

„TIER-1 SIETE PATRIA TÝM NAJVÄČŠÍM TELEKOMUNIKAČNÝM SPOLOČNOSTIAM NA SVETE, PRIČOM PRIRODZENE NESÚ VÄČŠINU INTERNETOVEJ PREVÁDZKY“

Autonómne systémy, respektíve siete, majú pridelené unikátne číslo, ktoré ich v rámci internetu identifikuje pre transfer informačných paketov. Napríklad veľký európsky telekomunikačný operátor Telia Company AB svoju tier-1 sieť identifikuje pod číslom AS1299, zatiaľ čo veľký americký operátor Cogent Communications zas AS174.

Tieto čísla majú pridelené aj menšie autonómne systémy, pričom napríklad tier-2 sieť britského operátora British Telecom má pridelený identifikátor AS5400, zatiaľ čo tier-2 sieť Googlu zas AS15169. Každá autonómna sieť má pridelený nejaký blok svojich IP adries, ktoré nahlasuje ako transferné body. Čím väčšia daná autonómna sieť je, tým väčší vplyv na dátový tok internetu môže mať.

Ak niekto chce presmerovávať a analyzovať/odchytávať veľkú časť dátovej prevádzky, potrebuje preto nevyhnutne pomoc nejakej tier-1 siete, pretože len tá takúto kontrolnú moc má a takisto má aj sieťovú infraštruktúru, ktorá takúto zmenu toku dokáže ustáť pri prevzatí na svoje bedrá.

Fyzická trasa dát v podobe jednotlivých paketov posielaných od odosielateľa k adresátovi je ovplyvnená ekonomickými faktormi aj inžinierskymi riešeniami samotných sietí a routovacích prvkov. Existuje obrovské množstvo možných trás, ktorými sa dáta môžu vydať a doraziť do cieľa, pričom preferované je, aby tam šli tou najlepšou (obvykle najkratšou a najrýchlejšou).

Vzhľadom na obrovské rozvetvenie internetových štruktúr je preto vždy potrebné poznať tú správnu. Dá sa to prirovnať k ceste autom z Bratislavy do Prahy, miest, ktoré sú takisto prepojené stovkami či tisíckami existujúcich menších či väčších ciest, avšak najrýchlejšie je, ak sa vydáte diaľnicou D2 do Brna a odtiaľ cez D1 do Prahy. Pohľadom na mapu síce vidíte, že prepojenie ciest vám umožňujú ísť aj cez Žilinu, Banskú Bystricu či dokonca cez Paríž a Berlín, avšak viete, že by to trvalo dlhšie a cesta by obsahovala omnoho viac uzlov (miest, cez ktoré by ste prechádzali) a okrem strateného času by ste riešili aj zvýšenú pravdepodobnosť toho, že sa stratíte, budete mať nehodu a podobne.

V rámci internetu určujú najkratšiu cestu pre dáta tzv. prepojovacie tabuľky (forwarding tables, alebo aj Forwarding information base), ktoré ukazujú nasledujúce a najbližšie routery Autonómnych sietí, do ktorých by mali pakety smerovať. V základe si ich môžeme predstaviť ako informačné tabule na diaľnici, ktoré vám v Bratislave oznamujú, že ak cestujete do Prahy, mali by ste použiť práve tento výjazd/nájazd a napojiť sa na diaľnicu D2.

Tieto prepojovacie tabuľky vytvára server hosťujúci internetový routovací protokol BGP (Border Gateway Protocol), respektíve jeho administrátori v rámci konkrétnej Autonómnej siete, pričom dané informácie následne zdieľajú a poskytujú okolitým sieťam. V praxi to vyzerá tak, že prepojovacie tabuľky konkrétnej siete oznamujú, že daný operátor vlastní nejaký blok IP adries, ktorý je najvhodnejšou cestou na trase medzi bodmi X a Y a je možné túto trasu použiť na prechod paketov.

Tieto konfigurácie trás sú veľmi komplexné a nevyhnutným dôsledkom je, že dochádza ku chybám. Typickým príkladom chyby je, že vlastník Autonómnej siete AS1 mylne oznámi, že mu patrí nejaký konkrétny blok IP adries, ktorý v skutočnosti patrí sieti AS2. Výsledkom je, že internetový dátový tok, ktorý smeruje do AS2, bude prechádzať cez autonómnu sieť AS1, aj keď to nie je najkratšia možná cesta. V našom automobilovom prirovnaní si to môžeme predstaviť ako umiestnenie tabule obchádzky, ktorá tak presmeruje celú automobilovú premávku cez nejaké konkrétne miesto a všetky autá na danej trase už následne prechádzajú iba tade.

Tento výsledok je nevyhnutný. Internetová infraštruktúra je vytvorená tak, aby sa dáta posielali vždy tou najvýhodnejšou možnou cestou. Rýchlosť svetla v optických či iných kábloch totiž má svoj limit, a čím je cesta fyzicky dlhšia, tým k väčšiemu oneskoreniu informácie dochádza. Routery a switche, podobne ako samotné pakety ale nevedia, ktorá cesta je najkratšia.

Skrátka sa len riadia tým, čo vidia v prepojovacích tabuľkách a ak sa v nich objaví trasa, ktorá (chybne) oznamuje, že je medzi bodmi A a B najkratšia, automaticky sa ňou vydajú. Aj keď v skutočnosti najkratšia nie je. Ak toto oznámenie o trase nebolo omylom, ale úmyselne vyslanou chybnou informáciou, práve došlo k ukradnutiu internetového dátového toku, pričom podľa toho, o akú frekventovanú trasu ide, môže mať takéto presmerovanie vskutku globálne dôsledky.

Vykonanie takéto falošného oznámenia v rámci routovacieho BGP protokolu nemôže vykonať kdekto. V základe totiž musí mať autoritatívnu moc alebo nejakú vyjednávaciu páku v rámci autonómnych sietí telekomunikačných operátorov, ktorých infraštruktúra tvorí internetovú chrbticu.

Samotní operátori nemajú najmenší záujem vykonávať konfiguráciu svojich sietí chybne a nechávať cez svoje štruktúry naschvál pretekať veľké objemy dát, ktoré môžu putovať inakadiaľ rýchlejšie a efektívnejšie. Ak sa tak stane nie chybou, ale úmyselne, obvykle je to z dôvodu, že ich niekto prinútil. Keďže ide o obrovské multimiliardové telekomunikačné spoločnosti, takýto tlak na ne obvykle môžu vyvinúť len veľké vládne inštitúcie, orgány zákonodarnej moci (napr. parlament), národné bezpečnostné agentúry, či vo všeobecnosti tajné služby a obdobné organizácie. V niektorých končinách sveta však podobný tlak môžu vyvinúť aj rôzne veľké kriminálne organizácie.

Konkrétna geografická poloha ovplyvňovanej tier-1 siete pritom nie je obranným múrom. Tier-1 siete svoje dátové toky rešpektujú a vzájomne si ich preposielajú medzi sebou bez obmedzení a poplatkov. Aj tie lokálne teda môžu mať plne globálny vplyv. Napríklad Pakistan Telecom, ktorý je vlastníkom tier-1 siete v Pakistane, v roku 2008 omylom na niekoľko hodín „ukradol“ všetok dátový tok YouTube a presmeroval ho cez svoju sieťovú infraštruktúru pre celý svet. Šlo o chybnú konfiguráciu, v rámci ktorej sa operátor snažil vyhovieť požiadavkám miestnej vlády a scenzurovať pre miestnych obyvateľov protiislamistické video.

„PAKISTAN TELECOM V ROKU 2008 OMYLOM NA NIEKOĽKO HODÍN „UKRADOL“ VŠETOK DÁTOVÝ TOK YOUTUBE A PRESMEROVAL HO CEZ SVOJU SIEŤOVÚ INFRAŠTRUKTÚRU PRE CELÝ SVET“

Mylnou konfiguráciou však presmeroval celý internetový tok YouTube na svoje bedrá, nakoľko jeho prepojovacie tabuľky ukázali paketom danú trasu ako najvýhodnejšiu. Nech už sa následne ktokoľvek snažil zo serverov Googlu video prehrať, či už v USA alebo Európe, dátové pakety videa k nim putovali cez Pakistan, respektíve routery, switche a káble Pakistan Telekomu.

O dva roky neskôr, konkrétne 8. apríla 2010, čínsky operátor China Telecom podobne presmeroval na osemnásť minút 15 % celosvetovej internetovej prevádzky cez svoju tier-1 sieť v Číne. Tento krok západní analytici označili sa prvý veľký experiment tohto druhu, ktorý demonštroval čínsku schopnosť kontrolovať internetovú premávku.

Presmerovávanie internetu cez čínsku infraštruktúru v posledných rokoch

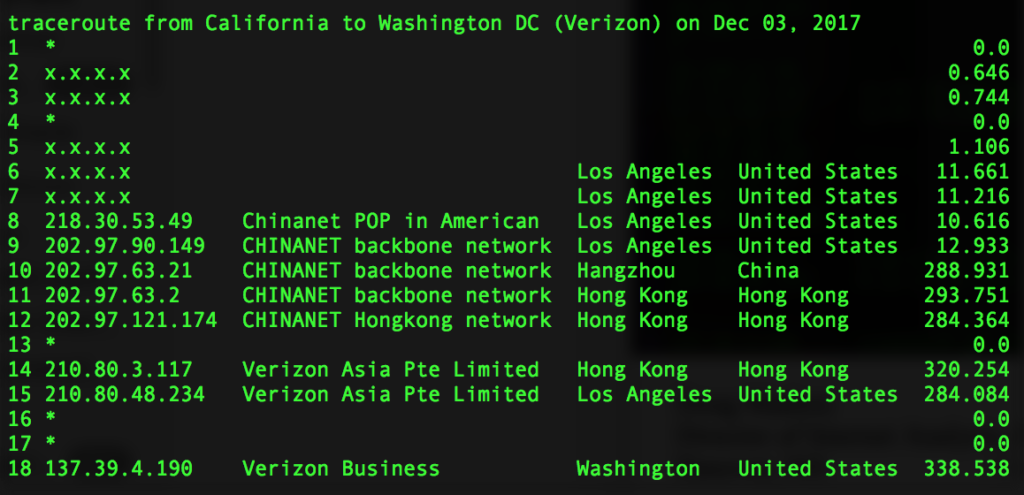

Sledovať podobne trasy internetového dátového toku a rozpoznať prípadné pochybenie či nekalú činnosť je neľahká úloha. Tieto aktivity tak zostávali dlho pod rúškom tmy, pričom svetlo do nich vrhla hlavne minuloročná analýza „China’s Maxim – Leave No Access Point Unexploited“ (číslo vedeckej publikácie doi.org/10.5038/2378-0789.3.1.1050).

Jej autormi sú Chris Demchak, riaditeľ centra pre štúdie kybernetického konfliktu na americkej Naval War College a Yuval Shavitt, profesor Fakulty elektroniky na univerzite v Tel Avive a jej Kybernetického výskumného centra. Ten je zároveň zakladateľom organizácie BGProtect, ktorej úlohou je monitorovať BGP oznámenia v rámci internetu a analyzovať a rozpoznávať prípady, keď došlo k nechcenému, alebo cielenému únosu internetového dátového toku a jeho presmerovaniu cez neefektívne trasy.

Toto podrobné monitorovanie a analýza BGP oznámení v posledných rokoch umožnilo všimnutie si nezvyčajných a systematické únosov dátového toku v súvislosti s operátorom China Telecom a jeho tier-1 sieťou. V Severnej Amerike má China Telecom desať veľkých chrbticových prístupových bodov, pričom sa nachádzajú napríklad v New Yorku, Toronte, Vancouveri, Dallase či v Los Angeles.

V tejto súvislosti si je dobré uvedomiť, že tieto body nie sú nejaké nelegálne alebo záškodnícke prvky, ktoré boli na dané lokality umiestnené v rámci diverznej činnosti. Ide o regulárne telekomunikačné uzly, vytvorené v rámci telekomunikačných chrbticových infraštruktúr, napojených na sústavu podzemných a podmorských optických káblov. Tie skrátka rôzni telekomunikační operátori budovali na prepojenie svojich tier-1 sietí, vďaka čomu dnes internet môže vôbec fungovať.

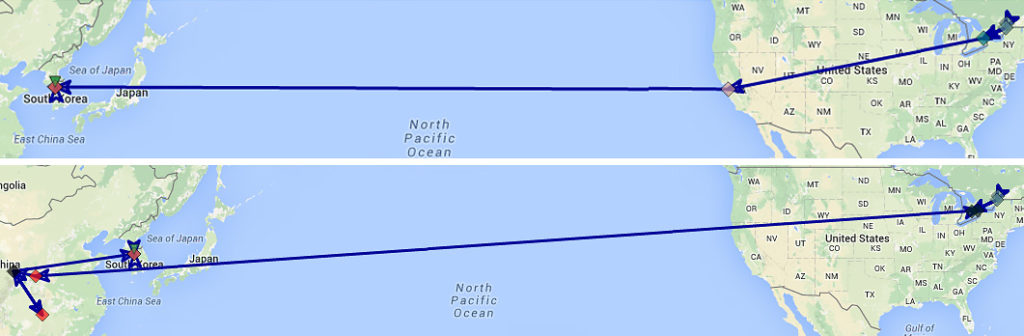

Hore klasická trasa vládnych internetových spojení medzi Kanadou a Južnou Kóreou a dole presmerovanie tohto toku cez čínske vnútrozemie, ktoré China Telecom vykonal po dobu pol roka

China Telecom za posledné dekády fungoval v Severnej Amerike, Európe či Ázii ako každá iná veľká komerčná firma, ktorá budovala v daných končinách kľúčové telekomunikačné štruktúry. Ako vhodnú paralelu si môžete predstaviť dátové centrá Googlu či Facebooku, ktoré sú vybudované nielen v USA, ale aj po celej Európe a iných častiach sveta, na zlepšenie/zrýchlenie poskytovania služieb v týchto končinách. Vzhľadom na to, že China Telecom je vlastníkom tier-1 siete, môže tieto prvky a prístupové body využívať na výraznú manipuláciu so smerom dátového toku.

Nefiguruje teda ako nejaký cudzí záškodník, ktorý sa náhle dostal po prieniku ku kľúčovým štruktúram. Môže dátový tok ovplyvňovať, pretože on sám kľúčovým prvkom internetovej infraštruktúry je a on sám ju tvorí. Túto moc majú aj ostatní telekomunikační giganti a vlastníci tier-1 sietí, pretože im je vlastná zo samotného princípu fungovania internetu.

Z analýzy vyplynulo, že China Telecom to v posledných rokoch rutinne a opakovane robí (zrejme na príkaz svojej vlády), pričom presmerováva cez svoje štruktúry dátový tok rôznych vyspelých štátov (USA, Južná Kórea, Japonsko a rôzne krajiny EÚ) na hodiny, dni či celé mesiace. Aj keď niektoré presmerovania sa dajú vysvetliť chybami v rámci konfigurácie BGP, čomu sa nevyhne žiadny veľký operátor, veľké množstvo z nich ukazuje na cielené snahy a je očividné, že boli vykonané zámerne.

„CHINA TELECOM V POSLEDNÝCH ROKOCH RUTINNE A OPAKOVANE PRESMEROVÁVA CEZ SVOJE ŠTRUKTÚRY DÁTOVÝ TOK RÔZNYCH VYSPELÝCH ŠTÁTOV“

Ako príklad takýchto zrejmých únosov uvádza analýza udalosť z februára roku 2016, kedy China Telecom na 6 mesiacov presmerovala komunikáciu z kanadských a juhokórejských vládnych sietí a stránok. Na mape môžete vidieť klasickú cestu paketov, pri ktorej dátový tok z Toronta štandardne vchádza do amerických telekomunikačných štruktúr, kde putuje do Kalifornie a odtiaľ podmorským káblom do Kórey. China Telecom však túto najkratšiu možnú cestu na pol roka presmerovala do svojich amerických prístupových bodov a štruktúr a tieto pakety vyústila na svojej domácej čínskej pôde.

Až odtiaľ následne putovali do Južnej Kórey. Časový rozsah jasne naznačuje, že nešlo len o nejakú chybu, nakoľko takéto chybné trasovanie je obvykle rýchlo napravené. Samotné zainteresované strany, v podobe vládnych inštitúcií Kanady a Južnej Kórey pritom nemali ani poňatia, že sa deje niečo zvláštne, pretože cesta dát sa predĺžila z pohľadu rýchlosti len nebadane (jednotky milisekúnd).

Analýza zaznamenala podobný prípad v októbri 2016, kedy sa China Telecom snažila presmerovať cez svoje dátové štruktúry kompletnú komunikáciu medzi USA a veľkou anglo-americkou bankou v talianskom Miláne. Útok začal na prístupovom bode v Los Angeles a trval 9 hodín, avšak nepodaril sa. Analytici zaznamenali problémy a zainteresované osoby v China Telecom respektíve jej americkej pobočke ChinaNet mali problém dátový tok nasmerovať späť do Milána cez dlhšiu trasu. Niekoľko hodín skúšali rôzne konfigurácie, ale vzhľadom na to, že trasa sa prakticky zdvojnásobovala a putovala na druhý koniec sveta, sa to nedarilo.

Akcia z roku 2017, pri ktorej China Telecom presmeroval dátové toky medzi USA a Japonskom a Škandináviou a USA cez svoje územie

Úspešnejší už boli počas apríla a mája roku 2017 v súvislosti s dátovým tokom veľkej americkej spravodajskej organizácie, smerujúcim do Švédska, Nórska a Japonska. China Telecom tento dátový tok úspešne zachytil cez svoj vstupný bod v americkom Marylande a následne ho preposlal cez svoj kalifornský prístupový bod do Číny a až následne do Japonska a späť do Kalifornie. Rovnako to urobil aj so Škandináviou. Táto úprava trasy bola natoľko veľká, že je vylúčené, aby šlo o nehodu. Počas apríla, mája a júla 2017 bol podobne takto presmerovaný celý dátový tok medzi Talianskom, USA a veľkou thajskou finančnou spoločnosťou.

Internetové uzatváranie štátov a kontrola vlastných telekomunikačných infraštruktúr

Alarmujúce cielené presmerovávanie internetového dátového toku a jeho vpúšťanie do špecifických dátových štruktúr v Číne, kde je ho možné bez obmedzení zachytávať a analyzovať, západné krajiny vnímajú s veľkým zdesením. Je pomerne zaujímavé, ako sa postupom času situácia zmenila.

Kým v minulosti USA mohli ťažiť z toho, že väčšina internetového toku (vrátane komunikácie Ázia – Európa) putovala cez ich územie, takže dátový tok mohli po nátlaku na amerických telekomunikačných operátov analyzovať napríklad organizácie ako NSA, situácia sa postupom času značne obracia. Väčšina internetového dátového toku pravdaže cez USA stále tečie, avšak v krajine už operuje mnoho neamerických operátorov s tier-1 sieťami, ako je práve China Telecom, ktorý mnoho toku prirodzene nesie. Vďaka desiatkam prístupových bodov v rôznych kľúčových lokalitách má pri tom moc manipulovať s americkým, európskym, ázijským aj africkým dátovým tokom.

Naproti tomu, čínska interná telekomunikačná sieť je pomerne izolovaná a žiadny americký či európsky operátor v nej neexistuje. Prístupové body v Číne sú výhradne majetkom lokálnych čínskych telekomunikačných operátorov, čo je dôsledkom fungovania štátu, veľkého čínskeho firewallu a obmedzeného prístupu fungovania zahraničných firiem na tomto území.

Dátový tok v zásade vstupuje do Číny cez tri hlavné prístupové body nachádzajúce sa v Pekingu, Šanghaji a Hongkongu. V prípade tej poslednej lokality a jej britskej koloniálnej histórie je situácia značne odlišná. V Hongkongu má mnoho amerických a európskych operátorov svoje prístupové body. Táto sieť je však od Číny silno izolovaná a prítomnosť zahraničných prístupových bodov naopak dáva výhodu skôr Číne, ktorá môže tadiaľ ľahko nepozorovane vyúsťovať ukradnutý dátový tok smerujúci do Japonska, Južnej Kórey či iných štátov vo východnej Ázii. Vo výsledku tak vlády a tajné organizácie USA či európske štáty teda nemôžu vyvinúť na svojich operátorov podobný tlak ako Čína a odchytávať jej vnútrozemský dátový tok.

Toto pravdaže neplatí o iných častiach sveta a zmenu situácie si všimlo Rusko. Táto krajina je dlhodobo známa veľkou snahou o cenzúru a kontrolu internetu, ktorá postupom čase stále naberá na sile. Rusko je však z princípu napojenia sieťových štruktúr na veľké zahraničné telekomunikačné systémy zraniteľné z hľadiska možnosti ukradnutia svojho interného dátového toku či už Čínou, USA alebo inými krajinami, ktoré môžu vyvinúť tlak na svojich operátorov. To v posledných rokoch vyústilo do veľkých ruských snáh o vytvorenie schopnosti odpojenia od svetového internetu a kompletnej sieťovej samostatnosti. Jedným z prvých krokov je vytváranie vlastného a vládou kontrolovaného DNS systému, nezávislom na tom svetovom, ktorý Ruská federácia testovala v roku 2014 a takisto 2018.

Hlavnou zmenou je však uvedenie nového zákona „Runet“, ktorý bol miestnym parlamentom predstavený v decembri 2018. Zákon požaduje od ruských internetových poskytovateľov schopnosť zabezpečiť ruskú internetovú prevádzku svojpomocne, s možnosťou kompletne ju uzavrieť pred okolitým svetom (tak aby ruský internet stále fungoval bezo zmeny). Zároveň požaduje vybudovanie infraštruktúr, ktoré umožnia celú komunikáciu routovať výhradne cez prístupové body pod dozorom a kontrolou Roskomnadzoru (Federálny dozor v oblasti telekomunikácií a informačných technológií a masmédií, spadajúci pod ruské ministerstvo komunikácie).

Runet bol v apríli 2019 schválený parlamentom a máji 2019 jeho prijatie podpísal Vladimír Putin. Zákon vojde do plnej platnosti v novembri tohto roku, pričom miestni operátori majú na jeho kompletné splnenie čas najneskôr do konca roku 2020. Štát operátorom prispeje sumou 27 miliárd rubľov (370 miliónov eur) na vybudovanie potrebnej infraštruktúry.

Dané vybavenie umožní, aby Roskomnadzor na povel začal presmerovávať všetok domáci dátový tok len cez kontrolované uzly a spustil vlastný kontrolovaný DNS (ignorujúc ten svetový), kedykoľvek to uzná za vhodné z dôvodu ohrozenia záujmov ruského štátu. Dôsledkom takéhoto kroku pravdaže bude odstrihnutie od sveta a ruskí používatelia nebudú mať prístup na žiadne neruské stránky a webové služby. Nie je teda ťažké si domyslieť, že takýto krok budú vnímať značne negatívne.

Systém však bude zmenou aj pri neodstrihnutí, pretože Roskomnadzor bude mať pod kontrolou všetky domáce telekomunikačné uzly a neumožní cudzím operátorom presmerovať internú ruskú internetovú komunikáciu cez iný štát. Vypadne takisto povinnosť ruských operátorov cenzurovať obsah, ktorý im štát nakáže, pretože Roskomnadzor toho bude schopný už so svojou výbavou sám. Pred prvým spustením ruského systému môžeme tento alebo budúci rok očakávať test (sprvu bol naplánovaný na tento apríl, avšak neuskutočnil sa), pri ktorom sa celé Rusko na krátky čas internetovo odpojí.

Test je nutný z dôvodu, že bude potrebné zistiť ako budú interné sieťové štruktúry reagovať na odpojenie globálnych serverov a takisto otestovanie toho, či lokálni poskytovatelia dokážu naďalej poskytovať všetky kľúčové služby a či dokážu všetok dátový tok presmerovávať výhradne cez uzly kontrolované Roskomnadzorom. Pre operátorov je totiž nesmierne komplikované zistiť, ako je fungovanie ich infraštruktúry závislé na mechanizmoch mimo štátu keďže nikdy neboli budované ani prevádzkované bez ich prítomnosti.

Pôjde o bezprecedentný krok. Žiadna krajina doposiaľ kompletne vlastný internet nevytvorila a neprevádzkuje (i keď niekoľko krajín už internet nakázalo operátorom dočasne kompletne v krajine vypnúť, ako to urobilo v minulom roku africké Kongo pri svojich nedemokratických voľbách). Dokonca aj Čína, schovaná za svojím národným firewallom, používa globálne DNS. Svoj dátový tok kompletne filtruje, ale stále je súčasťou svetových DNS a sieťových štruktúr. Ide teda o zaujímavú zmenu situácie a reakcie na nové praktiky štátnej a komerčnej špionáže či sabotáže. Rozhodne to však nie je nič, na čo sa dobre pozerá.