Populárny program CCleaner, ktorí mnohí začiatočníci a stredne pokročilí používatelia používajú na čistenie svojich počítačov, sa na mesiac stal distribútorom škodlivého softvéru.

Program vo verzii 5.33, ktorý bol k dispozícii na stiahnutie od 15. augusta až do 12. septembra, bol neoprávnene modifikovaný škodlivým softvérom Floxif.

Problém objavil a analyzoval tím Cisco Talos, zameriavajúci sa na objavovanie bezpečnostných rizík. Kompletnú analýzu dnes bezpečnostní experti publikovali na svojom blogu.

Vzhľadom na to, že tento populárny program zaznamenáva viac ako 5 miliónov nových stiahnutí každý týždeň a ponúka takisto aktualizácie existujúcim používateľom, potenciálne mohlo byť napadnutých niekoľko desiatok miliónov počítačov.

Napadnutá bola infraštruktúra spoločnosti Piriform

Program CCleaner vyvíja spoločnosť Piriform, ktorú na konci júla toho roku kúpila česká bezpečnostná firma Avast, stojaca za rovnomenným populárnym antivírusom. K napadnutiu firmy tak došlo len necelý mesiac po tejto udalosti.

Cisco Talos identifikoval problém 12. septembra, pričom Piriform a Avast okamžite informoval a vyzval k ich k spolupráci na urýchlenom riešení problému. Infikovaná verzia programu totiž pochádzala z legitímnych serverov spoločnosti. V nasledujúci deň firma okamžite uvoľnila novú verziu programu, bez infekcie.

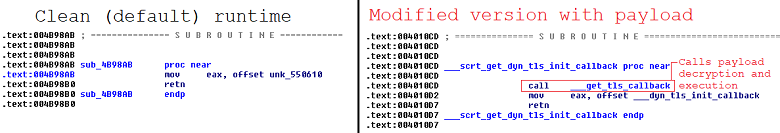

Škodlivý softvér bol nájdený vo verzii CCleaner 5.33.6162 a CCleaner Cloud 1.07.3191, ktoré boli od augusta celý mesiac ponúkané na stiahnutie. Ich kód bol neautorizovane modifikovaný neznámym útočníkom, ktorý napadol firemnú sieť, zrejme tesne pred uvoľnením programu. Vyšetrovanie prieniku naďalej pokračuje.

Táto neautorizovaná modifikácia vyústila do vloženia dvojfázového backdooru do súboru CCleaner.exe, ktorý následne umožňoval vzdialenému útočníkovi prijímať a spúšťať kód zo vzdialenej IP adresy.

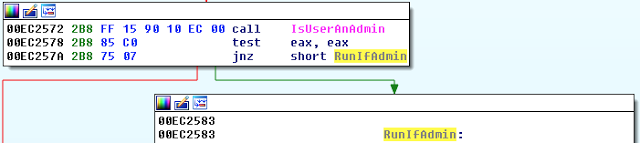

Škodlivý kód zhromažďoval takisto niekoľko informácii o infikovanom počítač používateľa:

- Meno počítača v sieti

- Zoznam inštalovaného softvéru, vrátane nainštalovaných systémových aktualizácii Windows

- Zoznam aktuálne spustených procesov

- MAC adresy sieťových adaptérov

- Doplnkové informácie o tom, či systém beží alebo nebeží s administrátorskými právami, či ide o 64-bitovú alebo 32-bitovú verziu systému a podobne

Všetky tieto informácie boli zasielané na IP adresu 216.126.225.148, ktorá bola natvrdo zadaná v škodlivom kóde. Aby odosielanie bolo menej podozrivé v sieťovej prevádzke, bola komunikácia označená falošnou značkou „Host: speccy.piriform.com“.

Po odoslaní týchto dát bol softvér pripravený pre prijatie ďalšieho škodlivého kódu, ktorý dokázal vpustiť do systému. Periform však pri svojich testoch nedetekoval aktiváciu tejto časti a k sekundárnemu infikovaniu iným škodlivým kódom v laboratóriu testovaných počítačov nedošlo. Je teda možné, že táto časť útoku nebola aktivovaná.

Periform a Avast hrozbu zlikvidovali, program je nutné aktualizovať

V súčasnosti je vzdialený server, ktorý dostával dáta, zlikvidovaný a nehrozí ani aktivácia ďalších. Vývojári CCleaneru oznámili túto skutočnosť dnes na svojom blogu. Pri riešení celej situácie pomáhalo laboratórium Avastu.

Piriform cloudovú verziu programu automaticky aktualizoval na čistú novšiu verziu. Používatelia klasickej verzie môžu aktualizovať program sami na novšiu verziu 5.34 a vyššiu, ktorá má škodlivý kód kompletne odstránený.

Prečítajte si aj: