Počas prvých troch mesiacov tohto roku sme mohli v kybernetickom priestore sledovať dramatický vývoj v oblasti cielených pokročilých hrozieb – APT, ktoré sa zameriavali predovšetkým na finančnú kriminalitu a deštruktívne aktivity. Vyplýva to zo správy spoločnosti Kaspersky Lab k vývoju APT hrozieb za prvý štvrťrok 2017.

Minulý týždeň zverejnila spoločnosť Kaspersky Lab správu s prehľadom vývoja APT hrozieb za prvé tri mesiace tohto roku. Bezpečnostní analytici z elitného tímu GReAT sledovali škodlivé aktivity najväčších aktérov v oblasti kybernetickej kriminality, ktorí sa primárne zameriavajú na cielené útoky na organizácie po celom svete. Začiatok roka naznačuje alarmujúci trend – dramaticky rastie počet útokov, ktoré majú jasnú misiu – zničiť všetko, čo im príde do cesty a dokonale po sebe poupratovať, aby nebolo možné vypátrať stopy po ich škodlivej aktivite.

Hlavné zistenia v správe k vývoju APT hrozieb za 1. štvrťrok 2017:

- Čoraz viac kyberzločincov využíva tzv. wipers malvéry na cielené útoky, ktoré vykazujú maximálne deštruktívne aktivity. Po infikovaní systému zmažú alebo znehodnotia všetky dostupné súbory. Ich aktivity boli najčastejšie využívané pri kybertnetickej špionáži, kde bolo obzvlášť dôležité zahladiť všetky stopy po škodlivej aktivite. Nová generácia týchto wipers bola využívaná pri posledných útokoch hrozby známej ako Shamoon. Ďalšie vyšetrovanie viedlo k objaveniu zločineckej skupiny StoneDrill alebo NewsBeef (CharmingKitten), ktorých kódy vykazovali určité zhody. StoneDrill má svoju obeť už aj v Európe.

- Veľké kyberzločinecké skupiny si vytvárajú menšie podskupiny, ktoré sa špecializujú na finančné krádeže. Dlhodobým sledovaním aktivít skupiny Lazarus narazili experti na jej podskupinu BlueNoroff, ktorá útočí na finančné inštitúcie v rôznych regiónoch sveta, vrátane útokov na finančné organizácie v Poľsku. Analytici sa domnievajú, že BlueNoroff má na svedomí aj rozsiahle útoky na bangladéšsku banku.

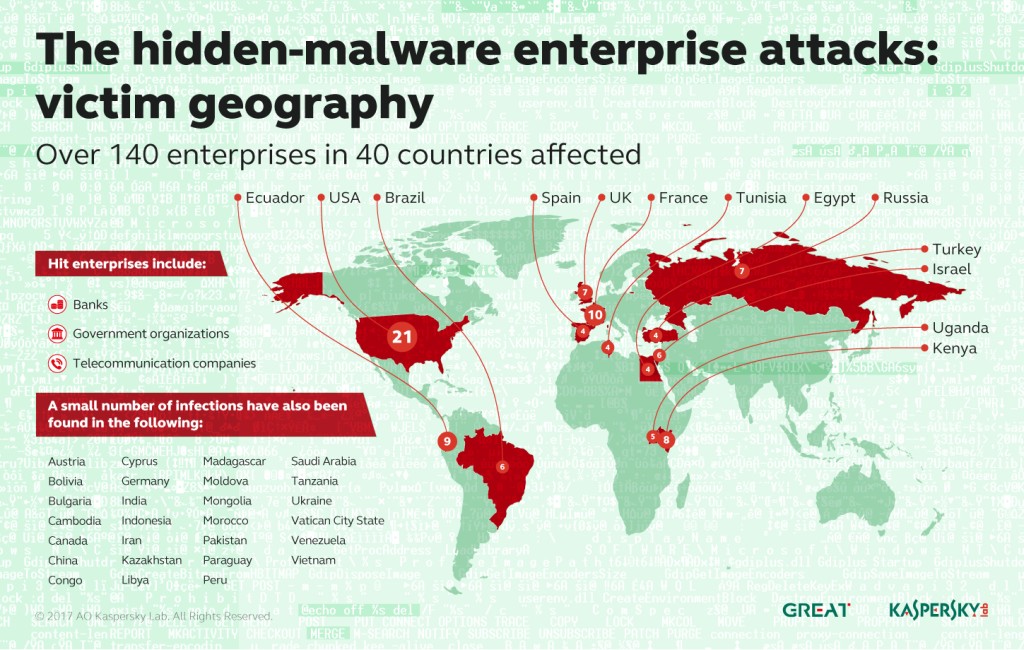

- Neviditeľný malvér (tzv. fileless malware) sa s čoraz väčšou obľubou využíva nielen pri cielených útokoch, ale aj pri akýchkoľvek iných kybernetických zločinoch. Dôvod je prostý – keďže po sebe nezanecháva takmer žiadne stopy, je veľmi ťažké ho vypátrať. Expertom zo spoločnosti Kaspersky Lab sa podarilo nájsť vzorky naznačujúce jeho aktivitu v nástrojoch využívaných pri posledných útokoch Shamoonu, pri útokoch zameraných na východoeurópske banky, ako aj pri mnohých ďalších APT aktéroch.

„Oblasť pokročilých cielených hrozieb sa neustále vyvíja, útočníci sú čoraz sofistikovanejší a neustále hľadajú nové zraniteľnosti, ako aj príležitosti na svoje škodlivé aktivity. Práve z tohto dôvodu má veľký význam výskum a sledovanie hrozieb. Pomáha organizáciám lepšie pochopiť a následne uskutočniť kroky nevyhnutné na udržanie bezpečnosti systému. Zo správy za prvý kvartál 2017 napr. vyplynula potreba forenznej analýzy pamäťových jednotiek či rýchlej odozvy na incidenty, vrátane bezpečnostných opatrení, ktoré dokážu odhaliť anomálie v rámci siete – ak chceme byť úspešní v boji proti neviditeľným (fileless) malvérom,“ povedal Juan Andres Guerrero-Saade, senior bezpečnostný analytik, Global Research and Analysis Team (GReAT), Kaspersky Lab.

Elitný tím expertov známy ako GReAT (Global Research and Analysis Team) spoločnosti Kaspersky Lab v súčasnosti vyšetruje viac ako stovku podozrivých kyberzločineckých skupín, ako aj sofistikovaných škodlivých aktivít zameraných na komerčné a vládne organizácie vo vyše 80 krajinách sveta. Na základe ich expertízy bolo len v prvom štvrťroku 2017 spracovaných a vydaných 33 správ na objednávku spoločností, ktoré sú predplatiteľmi služieb Intelligence Services, vrátane dát z Indicators of Compromise (IOC) a pravidiel YARA – využívaných pri vyšetrovacích aktivitách zameraných na malvér.