- Výskumníci spoločnosti ESET analyzovali malvér Dolphin, doposiaľ nezdokumentovaný backdoor použitý APT skupinou ScarCruft.

- Backdoor Dolphin disponuje mnohými špionážnymi schopnosťami vrátane monitorovania diskov a pripojiteľných zariadení, exfiltrovania citlivých súborov, vyhotovovania snímok obrazovky a kradnutia prihlasovacích údajov z prehliadačov.

- APT skupina nasadzuje malvér iba na vybrané ciele, prehľadáva disky skompromitovaných systémov na prítomnosť určitých súborov, ktoré vynáša na úložisko Google Drive.

- Skupina ScarCruft, tiež známa ako APT37 alebo Reaper, je špionážna skupina aktívna najmenej od roku 2012. Primárne sa zameriava na Južnú Kóreu a jej záujmy sa javia ako blízke záujmom KĽDR.

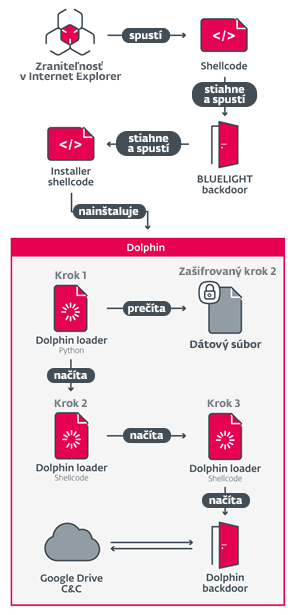

- Backdoor bol použitý v rámci poslednej fázy viacúrovňového útoku zo začiatku roka 2021, ktorý zahŕňal cielený „watering-hole“ útok na juhokórejský spravodajský portál, zraniteľnosť prehliadača Internet Explorer a ďalší backdoor s názvom BLUELIGHT z dielne tejto skupiny.

- Od prvého odhalenia malvéru Dolphin z apríla 2021 pozorovali výskumníci spoločnosti ESET viacero verzií tohto backdooru, v rámci ktorých útočníci vylepšovali jeho schopnosti a pokúšali sa o vyhnutie detekcii.

- Zaujímavou schopnosťou skorších verzií backdooru Dolphin je zmeniť nastavenia v prihlásených Google a Gmail účtoch obetí s cieľom znížiť zabezpečenie.

Výskumníci spoločnosti ESET analyzovali doposiaľ nezdokumentovaný sofistikovaný backdoor použitý APT skupinou ScarCruft. Backdoor, ktorý ESET pomenoval ako Dolphin, disponuje širokou škálou špionážnych schopností, vrátane monitorovania diskov a pripojiteľných zariadení. Backdoor je zameraný na vybrané ciele, na ktoré je nasadený po prvotnom skompromitovaní menej pokročilým malvérom. Na komunikáciu s riadiacim serverom zneužíva Dolphin úložiská, najmä Google Drive.

Skupina ScarCruft, tiež známa ako APT37 alebo Reaper, je špionážna skupina aktívna najmenej od roku 2012. Zameriava sa najmä na Južnú Kóreu, ale zasiahla už aj ďalšie ázijské krajiny. APT skupina sa podľa všetkého zaujíma najmä o vládne a vojenské organizácie, ale aj o ostatné firmy z rôznych odvetví, ktoré sú v hľadáčiku severokórejského režimu.

„Po nasadení na vybrané ciele backdoor prehľadáva disky skompromitovaných systémov na prítomnosť zaujímavých dokumentov, ktoré následne vynesie na úložisko Google Drive. Jednou z nezvyčajných schopností, ktorú sme našli v predošlých verziách backdooru, je možnosť zmeniť nastavenia v Google a Gmail účtoch obetí s cieľom zníženia ich zabezpečenia. Útočníci si tak pravdepodobne chcú udržať prístup k Gmail účtom,“ hovorí Filip Jurčacko, výskumník spoločnosti ESET, ktorý analyzoval backdoor Dolphin.

V roku 2021 vykonala skupina ScarCruft cielený „watering-hole“ útok na juhokórejský spravodajský portál, ktorý sa venoval Severnej Kórei. Útok pozostával z viacerých prvkov, vrátane zneužitia zraniteľnosti v prehliadači Internet Explorer a shellcodu vedúcemu k backdooru pomenovanému ako BLUELIGHT.

„V predchádzajúcich správach bol backdoor BLUELIGHT popisovaný ako posledná fáza útoku. No pri analýze útoku sme prostredníctvom telemetrie spoločnosti ESET objavili druhý, sofistikovanejší backdoor nasadený vybraným obetiam pomocou prvého backdooru. Backdoor sme pomenovali Dolphin podľa názvu adresára, v ktorom ho mali uložený jeho tvorcovia počas vývoja,“ vysvetľuje Filip Jurčacko.

Schéma útoku so zapojením backdooru Dolphin

Od prvého odhalenia malvéru Dolphin z apríla 2021 pozorovali výskumníci spoločnosti ESET viacero verzií tohto backdooru, v rámci ktorých útočníci vylepšovali jeho schopnosti a pokúšali sa o vyhnutie detekcii.

Kým backdoor BLUELIGHT vykonáva základný prieskum a zhodnotenie skompromitovaného zariadenia, backdoor Dolphin je sofistikovanejší a manuálne nasadený výhradne na vybrané obete. Oba backdoory dokážu vynášať súbory z lokalít špecifikovaných v príkaze, no Dolphin taktiež aktívne prehľadáva disky a automaticky z nich kradne súbory v určitom formáte.

Backdoor zbiera základné informácie o napadnutom zariadení, vrátane verzie operačného systému, verzie malvéru, zoznamu nainštalovaných bezpečnostných produktov, používateľského mena a názvu počítača. Backdoor Dolphin predvolene prehľadáva pevné disky aj pripojiteľné zariadenia, vytvára zoznamy adresárov a vynáša súbory s vybranými príponami. Dolphin tiež cez Windows Portable Device API prehľadáva prenosné zariadenia, ako napríklad smartfóny. Backdoor takisto kradne prihlasovacie údaje z prehliadačov, dokáže zaznamenávať stlačenia klávesnice a vyhotovovať snímky obrazovky. Predtým, ako tieto dáta nahrá na úložisko Google Drive, zašifruje ich do ZIP súborov.

Viac technických informácií nájdete v našom špeciálnom blogu na stránke WeLiveSecurity. Najnovšie zistenia výskumníokv spoločnosti ESET nájdete na Twitteri ESET research.