Viac ako 200 typov počítačov nie je bezpečných

Secure Boot je narušený zverejnením kryptografického kľúča a týka sa viacerých výrobcov počítačov.

Krátky popis o čo ide: Predstavte si, že stratíte kľúče od bytu. To by bol problém. Aký veľký problém to bude, ak budú mať rovnaké kľúče aj vaši susedia. A čo keby mali rovnaké kľúče od bytu aj ostatní v iných budovách?

Začalo to útokom na BIOS

Nové hrozby, ktoré boli na scéne ešte v roku 2011 útočili na BIOS. Nie v masovej vlne, no prvé lastovičky sa ukázali ako vysoko efektívne nad skrývaním sa pred antivírusovým softvérom. Integrovať sa do BIOSu jeho modifikovaním znemožnilo ďalšie odhalenie. To vyústilo do tzv. Secure Boot, ktorý by bol odolný voči rootkitom. Tému s odhalením viac ako 200 rôznych modelov počítačov priniesol web ArsTechnica.

Secure Boot by ale proti hrozbám nebol do budúcna dostačujúci a tak prišli výskumníci s lepším riešením. Ide o UEFI (Unified Extensible Firmware Interface), o ktorom ste už možno počuli mal priniesť riešenie problémov s rootkitmi. Secure Boot je jeho súčasťou a dnes ho vyžaduje napríklad aj Windows 11. Využíva kryptografiu s verejným kľúčom na blokovanie kódov, ktoré nie sú digitálne podpísané.

Odhalenie kľúča

Bezpečnostná firma Binarly odhalila, že Secure Boot je narušený na viac ako 200 rôznych modeloch zariadení, ktoré ho používajú. Ide o zariadenia značiek Acer, Dell, Gigabyte, Intel a Supermicro. Príčinou je zverejnenie kryptografického kľúča v roku 2022. V tom istom roku sa na GitHube objavil tzv. platformový kľúč. Bol zverejnený na adrese https://github.com/raywu-aaeon/Ryzen2000_4000.git a nie je známe, kto ho publikoval.

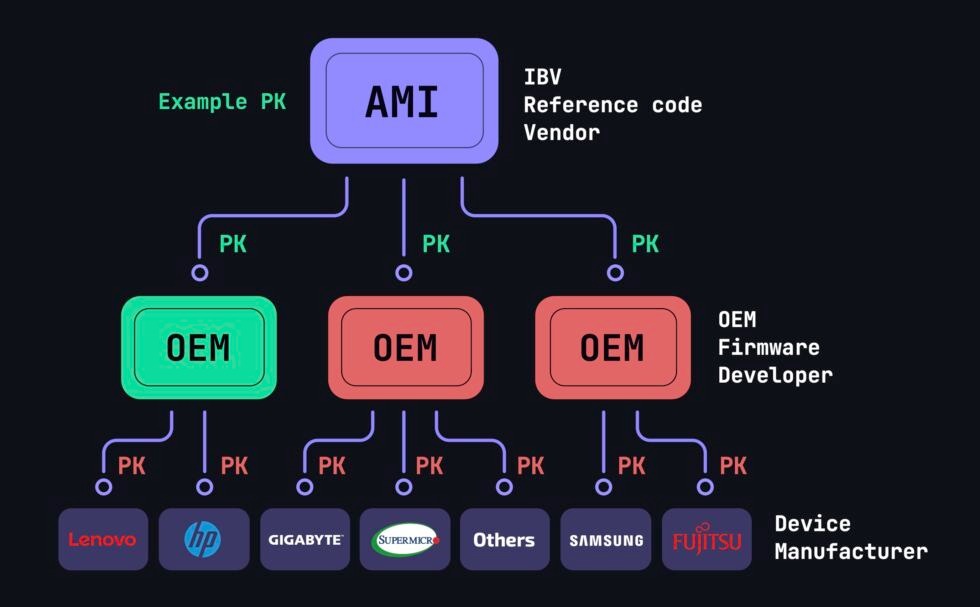

Odhalenie zostalo nepovšimnuté až do januára 2023 a Martin Smolár z firmy Binarly sa vyjadril, že sa bude dať neobmedzene obchádzať ochrana Secure Boot. Problémom sú testovacie kľúče, ktoré vytvorila spoločnosť AMI pre svojich zákazníkov. Nemali byť nikdy produkčne využité. Tu sa zoznam výrobcov rozširuje a tieto kľúče sa dostali aj do zariadení značiek Aopen, Foremelife, Fujitsu, HP, Lenovo a Supermicro.

Zdroj: ArsTechnica

Prečítajte si aj:

Podobné články

HP mení pohľad na kanceláriu: technológie ako základ produktívnej práce

Alternatívy k Facebooku 2025: Vedeli ste o týchto sociálnych sieťach?

WhatsApp príde o súkromie, na rade sú aj ďalšie aplikácie

Najlepšie filmy na Netflixe (51. týždeň)