Spoločnosť Kaspersky Lab zaznamenala nezvyčajnú aktivitu, pri ktorej jedna kybernetická kriminálna skupina napadla druhú. V roku 2014 sa malá a technicky štandardná kybernetická špionážna skupina Hellsing, ktorá sa zameriava najmä na vládne a diplomatické organizácie v Ázii, stala sama terčom spear-phishingového útoku a rozhodla sa útok opätovať. Spoločnosť Kaspersky Lab tento jav považuje za nástup nového trendu kriminálnej kybernetickej aktivity – tzv. APT vojny.

Experti v Kaspersky Lab odhalili tento útok počas sledovania kybernetickej špionážnej skupiny Naikon, ktorá je aktívna v ázijko-tichomorskom regióne a svoje útoky smeruje na organizácie, ktoré tu pôsobia. Experti si všimli, že jeden z cieľov Naikonu zaznamenal snahu skupiny infikovať ich systémy prostredníctvom spear-phishingového e-mailu so škodlivým obsahom.

Organizácia, ktorej bol e-mail adresovaný, si chcela jeho autenticitu overiť u odosielateľa, no zjavne nebola spokojná s odpoveďou a prílohu neotvorila. Krátko na to spomínaná organizácia preposlala odosielateľovi e-mailovú správu, ktorá obsahovala útočníkov vlastný malvér. Táto aktivita podnietila spoločnosť Kaspersky Lab k spusteniu vyšetrovania, ktoré napokon viedlo k objaveniu skupiny Hellsing APT.

Použitá metóda protiútoku naznačuje, že skupina Hellsing chcela útočníka – skupinu Naikon – identifikovať a získať o nej informácie.

Spoločnosť Kaspersky Lab hlbšou analýzou skupiny Hellsing odhalila sériu spear-phishingových e-mailov so škodlivými prílohami, ktorých cieľom je spropagovať špionážny malvér medzi rôznymi organizáciami. Ak obeť prílohu správy otvorí, jej systém sa nakazí vírusom typu „zadné vrátka“ (tzv. backdoor), ktorý dokáže sťahovať a nahrávať súbory, ako sa aj sám aktualizovať a odinštalovať. Podľa odhadov spoločnosti Kaspersky Lab skupina Hellsing doteraz týmto spôsobom zaútočila na takmer 20 organizácií.

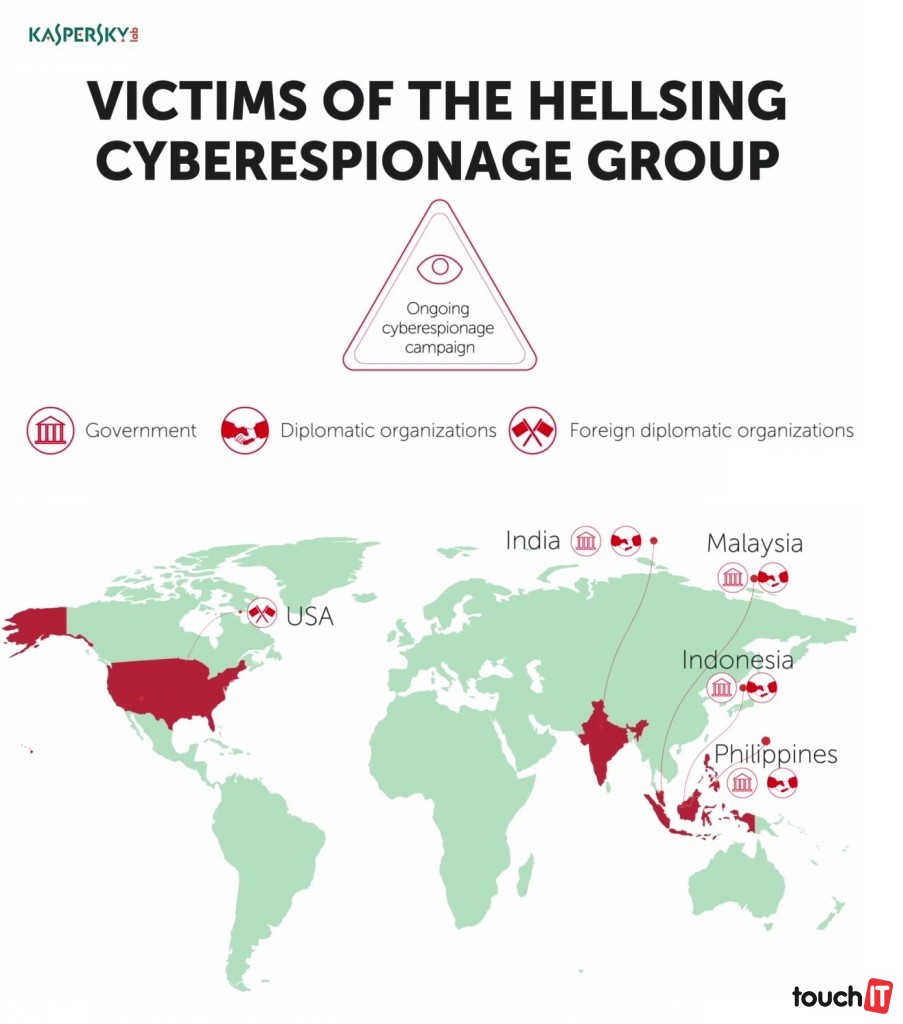

Ciele skupiny Hellsing

Spoločnosť Kaspersky Lab už malvér Hellsing zablokovala v Malajzii, na Filipínach, v Indii, Indonézii a v Spojených štátoch amerických, pričom väčšina obetí sa nachádzala v Malajzii a na Filipínach. Útočníci si svoje obete vyberajú starostlivo, pričom ich cieľom je infikovať najmä vládne a diplomatické inštitúcie.

Pomstychtivé zameranie sa skupiny Hellsing na Naikon v štýle „ríša vracia úder“ je fascinujúce. V minulosti sa stávalo, že APT skupiny na seba niekedy náhodne narazili v snahe zneužiť adresáre svojich obetí, aby na adresy v nich obsiahnuté mohli zaslať nebezpečné e-maily. Vzhľadom na cieľ a pôvod tohto útoku sa ale pravdepodobnejšie jedná o zámerný útok typu APT proti APT,“ hovorí Costin Raiu, šéf oddelenia analýz spoločnosti Kaspersky Lab.

Podľa analýzy Kaspersky Lab začala skupina Hellsing svoje aktivity vyvíjať najneskôr v roku 2012 a je aktívna dodnes.

Ochrana

Aby ste predišli útokom skupiny Hellsing, Kaspersky Lab odporúča dodržiavanie základných bezpečnostných zásad:

- Neotvárajte podozrivé e-mailové prílohy od neznámych ľudí

- Dávajte si pozor na heslom chránené archívy, ktoré obsahujú súbory typu SCR (Súbor šetriča obrazovky), či iné súbory, ktoré sa dajú spustiť (EXE, COM a pod.)

- Ak máte pochybnosti o bezpečnosti e-mailovej prílohy, otvorte ju pomocou ochranného softvérového mechanizmu typu Sandbox

- Používajte moderný operačný systém a uistite sa, že máte nainštalované všetky aktualizácie a záplaty

- Aktualizujte všetky aplikácie tretích strán, ako napr. Microsoft Office, Java, Adobe Flash Player a Adobe Reader

Produkty spoločnosti Kaspersky Lab dokážu úspešne identifikovať a blokovať malvér šírený skupinami Hellsing a Naikon.

Podrobnejšie informácie o skupine Hellsing a vojne špiónov nájdete na stránke Securelist.com alebo si pozrite YouTube video.