Bezpečnostná spoločnosť ESET predstavila závery prieskumu, ktorý sa zameral na jednu z najviac podceňovaných bezpečnostných hrozieb – domáce routery.

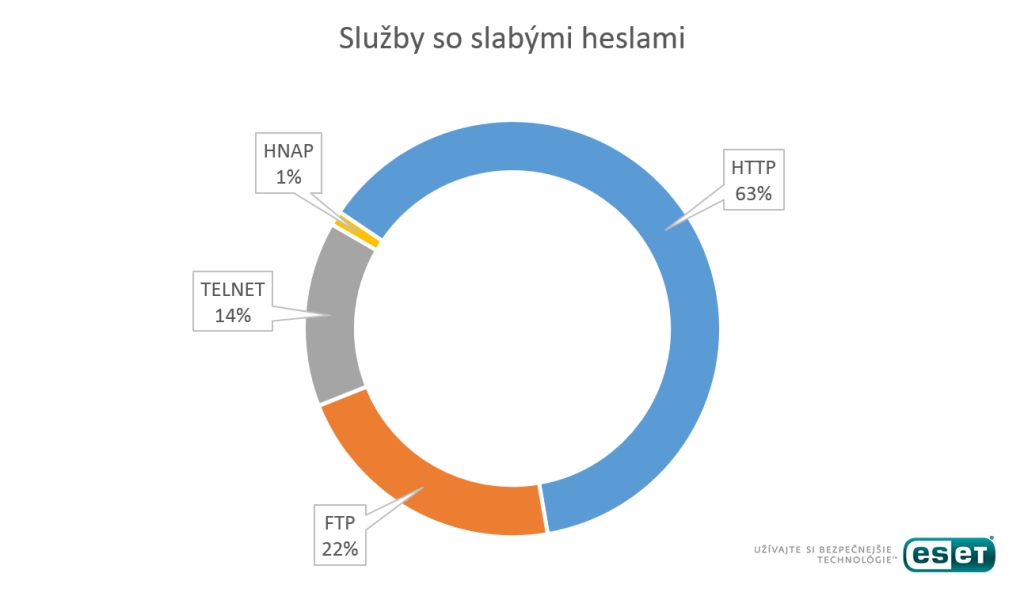

Vyplynulo z neho, že 15 percent testovaných zariadení používa slabé heslá, najčastejšie s používateľským menom „admin“. Prieskum ďalej hovorí, že približne sedem percent testovaných zariadení obsahovalo zraniteľnosť, ktorú by sme mohli označiť ako stredne alebo veľmi vážnu. Prieskum ESET uskutočnil vďaka novej funkcii Ochrana domácej siete, ktorá je súčasťou nových bezpečnostných riešení ESET Smart Security a ESET Smart Security Premium. Preskenovaných bolo vyše 12-tisíc zariadení používateľov, ktorí súhlasili s anonymným zdieľaním týchto dát pre štatistické účely.

Keď útočník prevezme nad domácimi routermi kontrolu, dokáže nimi anonymizovať svoju reálnu polohu. Taktiež nimi infikuje koncové domáce zariadenia, akými sú nielen počítače, laptopy a mobily. Nezabezpečený router tak útočníkovi zľahčuje spôsob, akým sa dostane k osobným údajom a prístupovým dátam. Veľké siete takýmto spôsobom infikovaných zariadení sú zase na čiernom trhu ponúkané na uskutočňovanie DDoS útokov, akým bol napríklad piatkový, ktorý odstavil weby internetových gigantov ako Amazon, Twitter a Spotify.

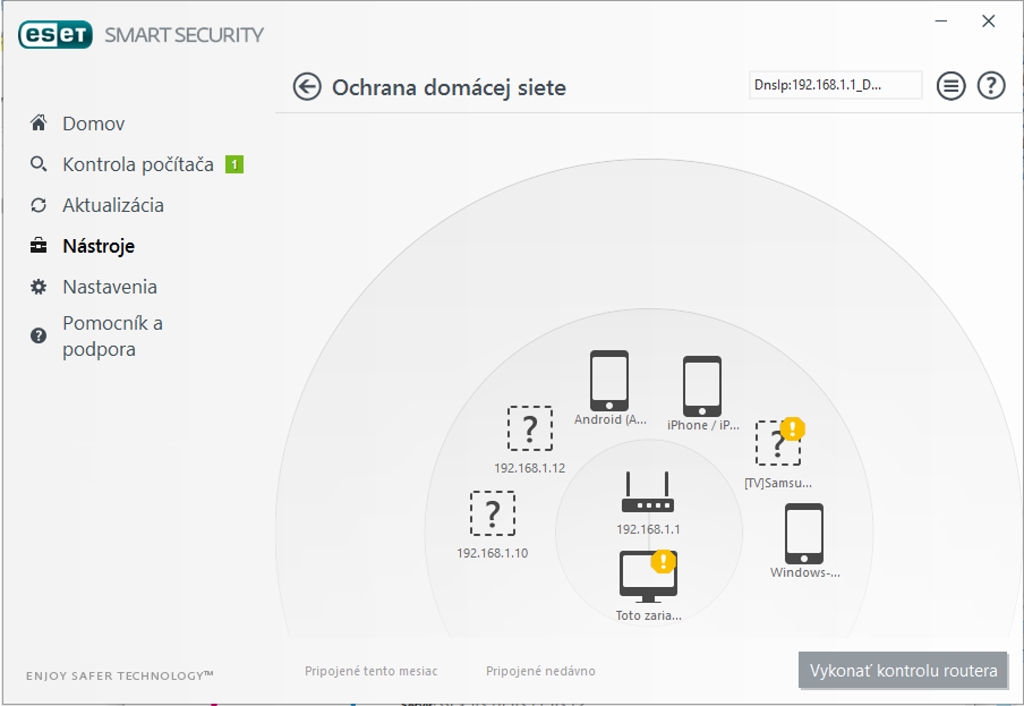

Ochrana domácej siete, ktorá je súčasťou tento týždeň predstavených nových verzií bezpečnostných riešení pre domácich používateľov, umožňuje internetovým surferom zistiť prípadné zraniteľnosti na ich domácich routeroch. Môže ísť o zlú konfiguráciu, potenciálne nebezpečnú sieťovú službu či slabé heslo.

„Test sa zameral na kontrolu defaultných používateľských mien a hesiel a ich najčastejšie používaných kombinácií. Je znepokojujúce, že v každom siedmom prípade by bol útok úspešný,“ hovorí Peter Stančík, špecialista na digitálnu bezpečnosť zo spoločnosti ESET. „Hlavne nezabezpečené služby ako Telnet by rozhodne nemali byť otvorené a to ani do interných sietí, čo bolo žiaľ zistené v 20 percentách prípadov,“ dodáva.

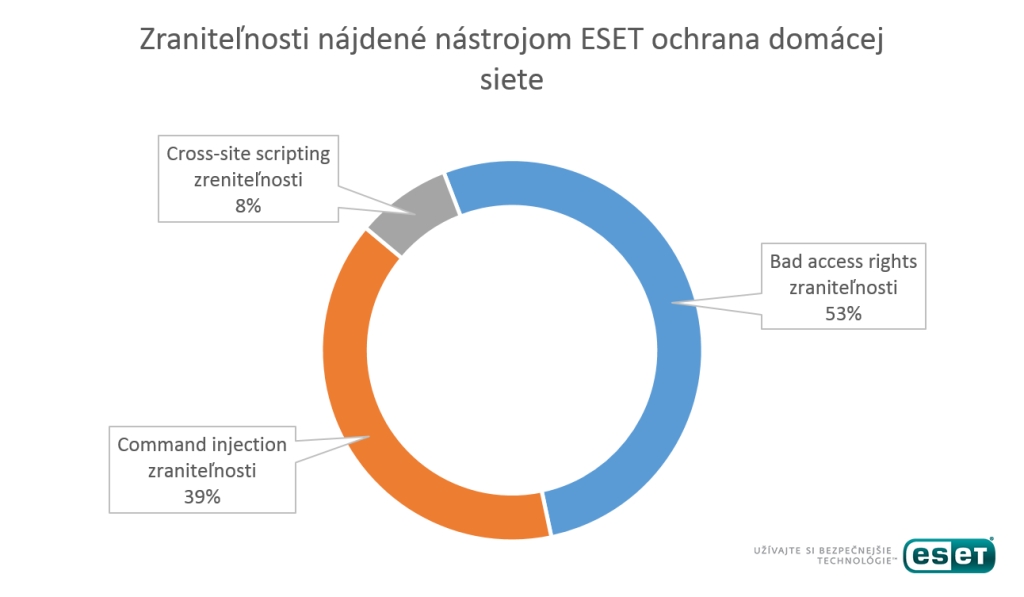

Väčšina nájdených zraniteľností, viac než 50 percent, vychádzala z nevhodne nastavených prístupových práv. Druhou najčastejšou zraniteľnosťou (40 percent) bolo zneužitie príkazov metódou „command injection“. Jej cieľom je spúšťanie ľubovoľných príkazov vo vzdialenom operačnom systéme skrz zraniteľnosti v aplikáciách, ktoré nemajú dostatočne ošetrené overenie vstupov. Takmer 10 percent softwarových zraniteľností sa týkalo takzvaného cross-site scriptingu (XSS), ktorý útočníkovi umožňuje meniť konfiguráciu routera tak, aby mohol spúšťať škodlivé skripty na strane klienta. Skenovanie portov taktiež odhalilo, že sieťové služby sú veľmi často prístupné nielen z vnútorných, ale aj z externých sietí.

Okrem skenovania a testovania routerov na prítomnosť zraniteľností ponúka funkcia Ochrana domácej siete tiež prehľad zariadení pripojených do lokálnej siete s možnosťou zaradenia podľa typu a času pripojenia. Používateľ tak môže zistiť, aký je aktuálny stav a kto reálne využíva jeho domácu sieť.

ESET Smart Security Premium 10 – oficiálne predstavenie na Slovensku